مقارنة عملية لقادة المخاطر الذين يريدون النتائج

عندما يقوم محتال بإنشاء مئات الحسابات المزيفة، أو إعادة تعيين الأجهزة بين طلبات القروض، أو توسيع نطاق هجمات الروبوتات عبر الهاتف المحمول والويب - فإن الآثار التي يتركها وراءه لا تكذب.

ليس إذا كنت تتعقب الإشارات الصحيحة.

عندما تتم عملية أخذ بصمات الأجهزة بشكل جيد، فإنها تمنح المنصات القدرة على ربط السلوكيات عبر الهويات، واكتشاف الحالات الشاذة في الوقت الفعلي، وإيقاف إساءة الاستخدام قبل أن تؤثر على الإيرادات أو السمعة. ولكن ليست كل حلول البصمات مصممة لمشهد الاحتيال الحالي - واختيار الحل الخطأ يمكن أن يترك فجوات تستغلها الجهات الفاعلة المتطورة.

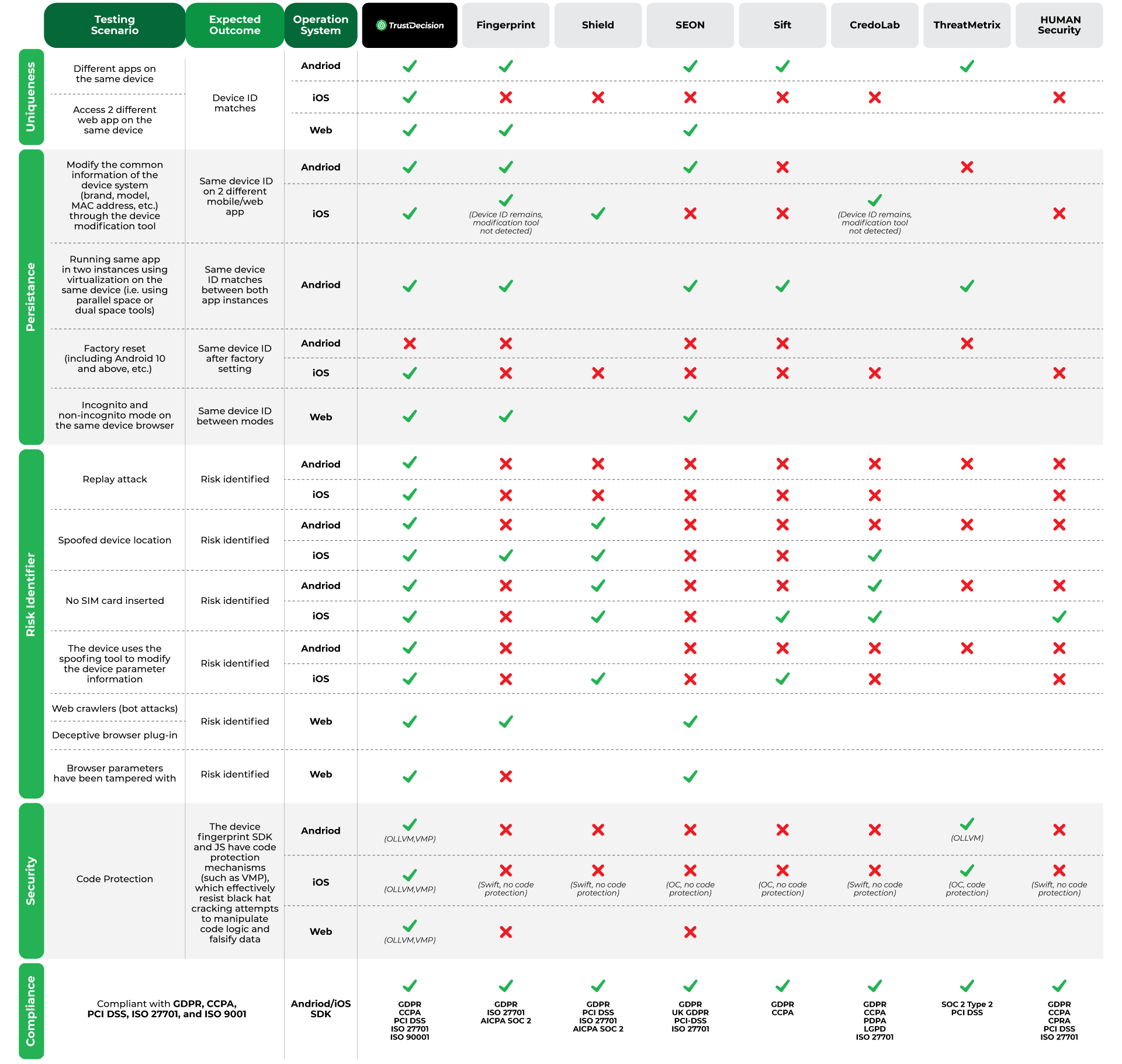

لهذا السبب أجرينا تقييمًا عمليًا لـ 8 من مزودي بصمات الأجهزة الرائدين، بما في ذلك قرار الثقة، بصمة، شيلد، سيون، فرز، كريدولاب، مقياس التهديد، و الأمن البشري. تم تقييم كل مزود باستخدام مقاييس محددة بوضوح تعكس متطلبات فرق المخاطر والاحتيال الحالية.

تنويه: تستند المعلومات المقدمة في هذه المقالة إلى البيانات المتاحة والبحث عبر الإنترنت والاختبار اليدوي. بينما نسعى جاهدين لتوفير معلومات دقيقة وحديثة، من المهم إجراء بحث وتقييم شاملين قبل اتخاذ أي قرارات تتعلق بحلول بصمة الجهاز.

مقاييس التقييم لبصمات الأجهزة على مستوى المؤسسات

عند اختيار موفر بصمة الجهاز، لا يتعلق الأمر فقط بما إذا كان بإمكانه إنشاء معرف - بل يتعلق بمدى أدائه الجيد تحت ضغط العالم الحقيقي. لهذا السبب ركزنا تقييمنا على المقاييس الأكثر أهمية لفرق المخاطر:

التفرد يختبر ما إذا كان يمكن التعرف على نفس الجهاز بشكل موثوق عبر التطبيقات المختلفة أو جلسات المتصفح. يعد هذا ضروريًا لتحديد المستخدمين المتكررين ومنع إساءة استخدام الحسابات المتعددة وربط السلوك عبر الأنظمة الأساسية.

إصرار يقيس مدى قدرة بصمة الإصبع على الصمود بعد محاولة المستخدم إعادة ضبط جهازه أو إخفائه - سواء باستخدام المساحات الافتراضية أو تغيير سمات النظام أو إجراء إعادة ضبط المصنع. وبدون المثابرة، يمكن للمحتالين العودة دون أن يتم اكتشافهم.

معرفات المخاطر يمكنك المضي قدمًا في تقييم ما إذا كان الحل قادرًا على اكتشاف علامات التلاعب بالاحتيال - مثل الموقع المخادع أو عدم وجود بطاقة SIM أو معايير الجهاز المعدلة أو هجمات إعادة التشغيل. هذه الأمور شائعة في الاحتيال على القروض وحركة مرور الروبوتات وإساءة الاستخدام القائمة على المحاكاة.

حماية الكود يضمن عدم العبث بمنطق البصمات نفسه. في البيئات عالية المخاطر، يجب تعزيز حزم SDK وجافا سكريبت ضد الهندسة العكسية لمنع المهاجمين من تزوير بصمات أصابع موثوقة.

الامتثال يعكس استعداد المزود لتلبية المعايير العالمية مثل GDPR و CCPA و PCI DSS و ISO. هذا ليس مجرد مربع اختيار - فهو يضمن أن الحل آمن للاستخدام في الصناعات المنظمة مثل التمويل والمدفوعات والتجارة الرقمية.

تم اختيار كل معيار لصلته بسيناريوهات الاحتيال في العالم الحقيقي، وليس فقط الأداء الفني. تكشف معًا عن مزودي الخدمة المستعدين لتهديدات اليوم - وأي منها يفشل.

مزودو حلول بصمة الأجهزة الثمانية الذين قمنا بمراجعتهم

قرار الثقة

مصممة للبيئات عالية المخاطر وعالية النطاق. يوفر TrustDecision تحديدًا مستمرًا للجهاز مقاومًا للانتحال من خلال تسجيل المخاطر المدمج واكتشاف المحاكي. وهو يدعم Android و iOS والويب والبرامج المصغرة و WebView، ويتكامل مباشرة مع محرك اتخاذ القرار في الوقت الفعلي. في الإنتاج، شهد العملاء انخفاضًا بنسبة 19٪ في الإيجابيات الكاذبة دون المساس بمنع الاحتيال.

بصمة

يُعرف سابقًا باسم FingerprintJS، وهو معروف بسهولة المطورين وقدرات بصمة الويب القوية. إن جذور المصدر المفتوح تجعله جذابًا للتخصيص، لكن ميزات الدفاع عن الأجهزة المحمولة والخداع محدودة أكثر مقارنة بمنصات الاحتيال الخاصة بالمؤسسات.

شيلد

منصة تركز على دفاع الروبوت مع إمكانات التحليل في الوقت الفعلي. يعمل بشكل جيد ضد إساءة الاستخدام الآلي، لا سيما في حالات استخدام التجارة الرقمية، على الرغم من أنه أقل قابلية للتهيئة لأنماط الاحتيال من الدرجة المالية.

سيون

أداة خفيفة لمنع الاحتيال مع البصمات الأساسية كجزء من مجموعتها. من السهل اعتماد ودمج الإشارات الاجتماعية لتقييم المخاطر. قوي لمنع الاحتيال على مستوى المبتدئين، ولكن يظل اكتشاف المثابرة والمحاكي أضعف.

فرز

جزء من منصة الثقة والأمان التي تستخدم التحليلات السلوكية جنبًا إلى جنب مع بصمات الأصابع. تعمل بشكل جيد كجزء من نظام بيئي أكبر، ولكن البصمات ليست قوة قائمة بذاتها.

مختبر كريدو

يستفيد من بيانات الهاتف المحمول البديلة لتقييم مخاطر الائتمان. ولا تزال بصماتها مستمرة على الهاتف المحمول، ولكن الاستخدام موجه نحو اتخاذ قرارات الإقراض أكثر من اكتشاف الاحتيال واسع النطاق.

الأمن البشري (المعروف سابقًا باسم PerimeterX)

أصبحت تقنية البصمات الخاصة بـ PerimeterX الآن جزءًا من HUMAN Security، ويتم وضعها في إطار الدفاع عن الروبوتات والويب. قوي في الحماية من جانب المتصفح، على الرغم من عدم التركيز على دعم الهاتف المحمول وربط الأجهزة.

مقياس التهديد (ليكسيس نيكسيس)

يقدم ذكاء الأجهزة العالمي والتحليلات السلوكية، وغالبًا ما يتم تجميعها في حلول LexisNexis. مصداقية قديمة قوية، لكن الإعداد والتكامل يمكن أن يكونا معقدين وكثيفين الموارد.

ما الحل الأكثر تميزًا؟

تنويه: تستند المعلومات المقدمة في هذه المقالة إلى البيانات المتاحة والبحث عبر الإنترنت والاختبار اليدوي. بينما نسعى جاهدين لتوفير معلومات دقيقة وحديثة، من المهم إجراء بحث وتقييم شاملين قبل اتخاذ أي قرارات تتعلق بحلول بصمة الجهاز.

الخاتمة

من بين الحلول التي تم تقييمها، تبرز TrustDecision كمزود عالي الأداء يتمتع بقوة مثبتة في المجالات الحرجة - بما في ذلك اكتشاف الانتحال واستمرار بصمات الأصابع وذكاء المخاطر في الوقت الفعلي. فهي لا تلبي المعايير الفنية فحسب، بل تتوافق أيضًا مع متطلبات الأمان والامتثال على مستوى المؤسسة.

في حين أن مقدمي الخدمات الآخرين قد يتناسبون مع حالات استخدام محددة، تقدم TrustDecision مزيجًا متوازنًا من الدقة وتغطية المخاطر والاستعداد للتكامل. تتجاوز قدراته إنشاء معرف الجهاز البسيط، حيث تدعم استراتيجيات منع الاحتيال في القطاعات التي يكون فيها الأمان والموثوقية غير قابلين للتفاوض - مثل الخدمات المصرفية الرقمية والإقراض والمدفوعات ومنصات التجارة الإلكترونية عالية الحركة.

لا يقتصر اختيار مزود البصمات المناسب على التكنولوجيا فحسب، بل يتعلق أيضًا بضمان الحماية طويلة الأجل وتقليل المخاطر التشغيلية والتوسع بأمان. تمنحك هذه المقارنة الوضوح للاختيار بثقة، حيث تقدم TrustDecision حلاً جاهزًا للمستقبل مصممًا لتحديات الاحتيال في العالم الحقيقي.

هل أنت مستعد لاتخاذ نهج استباقي لمنع الاحتيال؟ اكتشف كيف يمكن لـ TrustDecision دعم نمو منصتك وأمانها. دعونا ندردش!

.jpeg)

.jpeg)

.jpeg)