1. ما هو الاحتيال في الدفع وتأثيره

الاحتيال في الدفع هو وسيلة لمجرمي الإنترنت لحرمان الضحايا من أموالهم وممتلكاتهم الشخصية وغيرها من المزايا من خلال أي نوع من المعاملات الزائفة أو غير القانونية. في المعاملات اليومية عبر الإنترنت، تتضمن بشكل أساسي عملية بيع وتسليم البضائع المسروقة بعد إجراء مدفوعات للمنتجات المادية أو الافتراضية من خلال التجارة الإلكترونية والألعاب والشبكات الاجتماعية ومواقع الويب الأخرى التي تحتوي على سمات المعاملات بسبب سرقة المعلومات الشخصية مثل البطاقات المصرفية والحسابات القيمة.

يتميز الاحتيال في الدفع عمومًا بالخصائص الثلاث التالية:

1) الاحتيال في الدفع ينشأ بشكل أساسي من المعاملات غير المصرح بها.

2) غالبًا ما يكون مصحوبًا بتسجيل الرسائل غير المرغوب فيها بكميات كبيرة وسرقة الحساب وسرقة البطاقات.

3) يؤدي الاحتيال إلى تأخر إشعارات رد المبالغ المدفوعة، خاصة بالنسبة لرد المبالغ المدفوعة بالبطاقة المصرفية، غالبًا مع فترة تأخير تتراوح من 1-3 أشهر أو أكثر.

استنادًا إلى العوامل المذكورة أعلاه، يتميز الاحتيال في الدفع بخصائص الصعوبة العالية في الوقاية والسيطرة، والوقت طويل التأثير، وعملية القتال والوقاية طويلة الأمد.

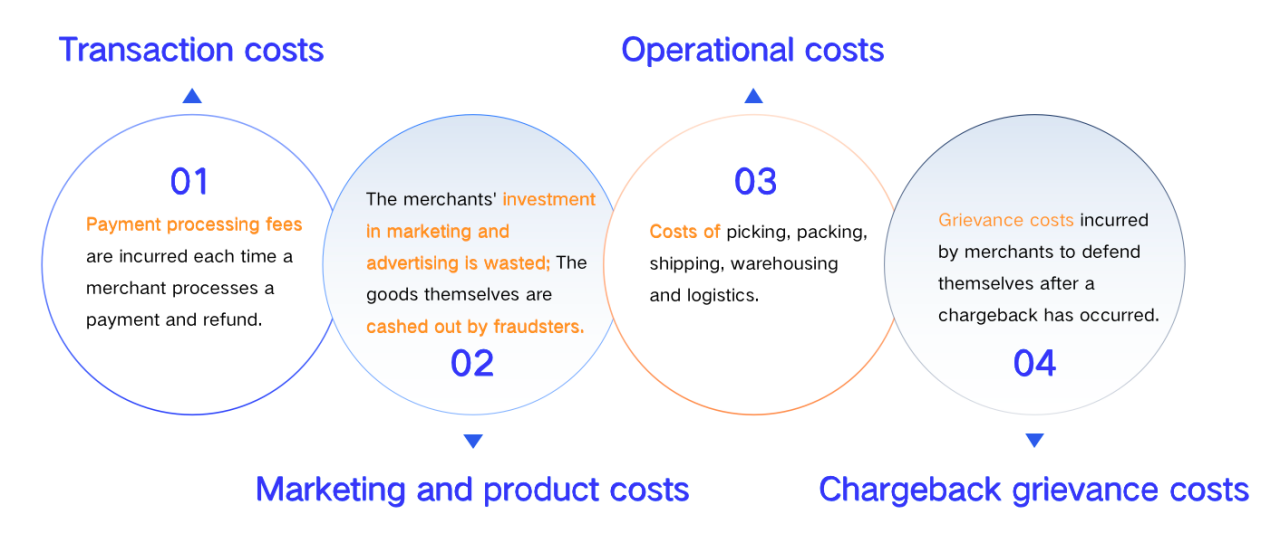

تأثير الاحتيال في الدفع:

إذا لم يتم منع الاحتيال في الدفع والسيطرة عليه بشكل فعال، فإن التأثير الفوري هو احتمال الاحتيال الكبير وخسارة رأس المال لتطوير الأعمال. بالإضافة إلى ذلك، خاصة بالنسبة للاحتيال في الدفع بالبطاقة، إذا تم تجاوز مؤشر رد المبالغ المدفوعة، فستكون هناك أيضًا غرامات من مؤسسات البطاقات وحتى خطر إنهاء التعاون مع قناة الدفع.

والتأثير الفعلي للاحتيال في الدفع أكبر بكثير من خسارة الأموال الاحتيالية والغرامات والعقوبات ذات الصلة. والأهم من ذلك أنه يؤدي إلى إهدار ثانوي لتكاليف التشغيل الخاصة بالشركة ونفقات التسويق وحتى سمعة العلامة التجارية.

2. خصائص مخاطر الاحتيال في الدفع

تميل عصابات الاحتيال في الدفع إلى امتلاك خصائص المعاملات التالية من أجل إخفاء عملياتها المجمعة.

1) تسجيل عدد كبير من حسابات البريد العشوائي وإخفاء معلومات الهوية.

2) تعديل عنوان التسليم الفعلي عن عمد أو إجراء معالجة غامضة للتحايل على سلوك الاستخدام المستمر لعنوان التسليم نفسه.

3) إجراء محاولات الدفع بالجملة باستخدام بطاقات مصرفية مختلفة من خلال عمليات يدوية أو نصية لتأكيد توفر مواد البطاقات المصرفية المزيفة.

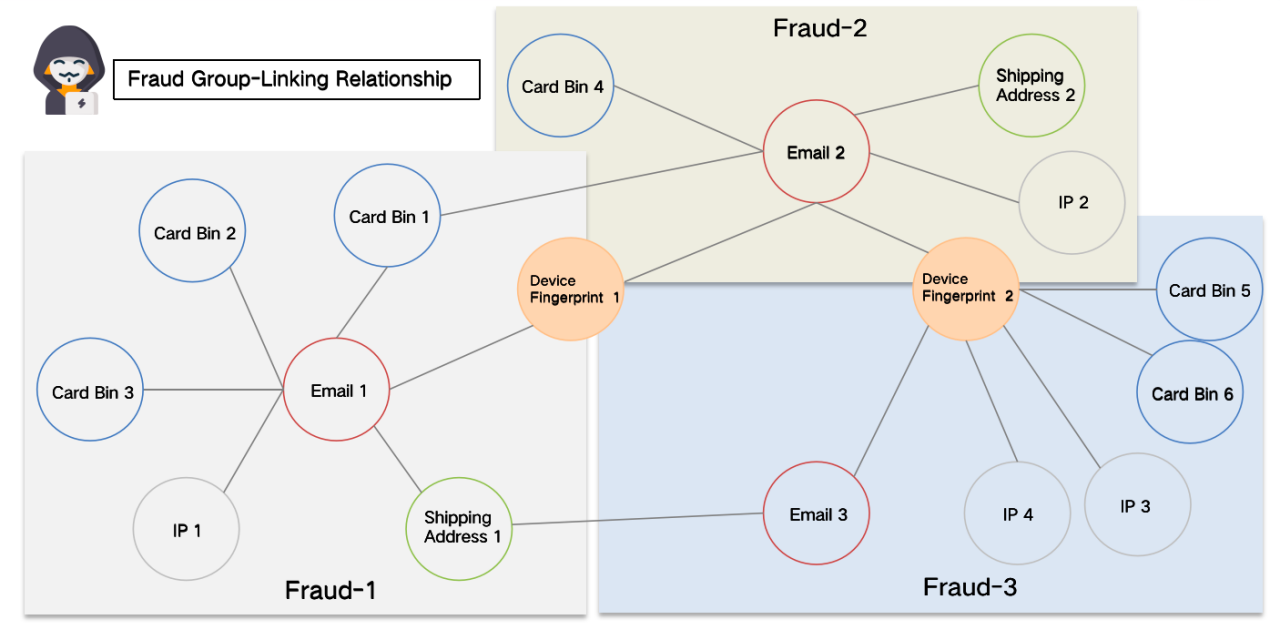

فيما يتعلق بمنع الاحتيال ومكافحته، فإن الوسائط المرتبطة الشائعة الاستخدام هي البريد الإلكتروني ورقم الهاتف الخلوي وعنوان التسليم والبطاقة المصرفية وبصمة الجهاز وعنوان IP؛ منها الوسائط الخمسة الأولى مرتبطة بشدة، وينتمي IP إلى الوسائط المرتبطة بشكل ضعيف. خصائص المعاملات المذكورة أعلاه، وتكاليف الاحتيال منخفضة جدًا في تسجيل الحسابات المجمعة (البريد الإلكتروني والهاتف الخلوي)، وتعديل عنوان التسليم، وإجراء محاولات الدفع بالجملة باستخدام بطاقات مصرفية مختلفة. غالبًا ما يتغير المحتالون باستمرار لإخفاء الجريمة من خلال هذه الأساليب. لذلك، يكمن جوهر كيفية تجميع خصائص الاحتيال في متطلبات امتلاك قدرة تعريف فريدة لبصمات الجهاز.

من خلال بصمة الجهاز باعتبارها وسيلة الارتباط الأساسية، يمكن ربط المحتالين بشكل فعال، وبالتالي تشكيل برنامج الوقاية والسيطرة المستهدف.

3. حالة محددة وقيمة الوقاية والسيطرة

تعرضت منصة التجارة الإلكترونية عبر الحدود لهجوم احتيال واسع النطاق في مجال الدفع:

في يونيو 2022، تعرضت إحدى منصات التجارة الإلكترونية لهجوم احتيال واسع النطاق في مجال الدفع حيث استمر المحتالون في شراء منتجات ذات قيمة كبيرة وسهلة البيع من خلال تسجيل حسابات البريد العشوائي بشكل متكرر ومحاولة الدفع باستخدام عدد كبير من البطاقات المصرفية المزيفة. وقد أدى ذلك إلى وصول العدد المعتاد من طلبات الدفع البالغ حوالي 6000 طلب يوميًا إلى أكثر من ضعف الرقم السابق بعد هجوم الاحتيال، مع ارتفاع معدل الاحتيال الإجمالي إلى حوالي 1٪. في المجموع، تم فقدان أكثر من 100,000 دولار من الأموال الاحتيالية على مدار شهر واحد، علاوة على ذلك، تم أيضًا إصدار تحذيرات التصحيح التنظيمي والغرامات واستلامها من مؤسسات البطاقات.

في هذه الحالة، من خلال تعزيز تدخل التحكم في المخاطر، واستخدام بصمة الجهاز كوسيلة رئيسية لتحديد عصابة الاحتيال، ومجموعات التراجع لتشكيل الروابط، وتصوير صور مجموعة المخاطر، وإجراء تحليل متعمق للارتباط بحلقة الاحتيال، يمكن تشكيل حظر المعاملات المستهدفة لمثل هذه الهجمات الاحتيالية الجماعية ذات التجميع الواضح والطبيعة المنسقة.

قيمة الوقاية والتحكم: بعد حوالي 3 أسابيع من الهجوم المستمر والوقاية، تمت السيطرة على حلقة الاحتيال هذه بشكل فعال، وتم تخفيض معدل الاحتيال الإجمالي إلى أقل من 0.3٪، مع انخفاض بنسبة 70٪، واسترداد خسائر رأسمالية احتيالية تبلغ حوالي 70،000 دولار شهريًا. وفي الوقت نفسه، من خلال اعتراض الاحتيال الدقيق، تم تقليل الإزعاج للمستخدمين العاديين، وزاد معدل نجاح الدفع الإجمالي بنسبة 3٪، وزاد نمو GMV بحوالي 200,000 دولار شهريًا بشكل غير مباشر.

4. طرق تطبيق بصمة الجهاز

طريقة التطبيق 1: اكتشاف الشذوذ - وسيط الارتباط الأساسي لمعلومات المعاملة

يوضح الشكل أعلاه الرسم التخطيطي لبعض معاملات حلقة الاحتيال: من الشكل، يمكن ملاحظة أنه في 5 معاملات احتيالية، يستمر المحتال عمدًا في تغيير البريد الإلكتروني المسجل ورقم الهاتف الخلوي، ويحاول تعديل معلومات الجهاز وإخفاء مسار الجريمة. ومع ذلك، استنادًا إلى بصمات الجهاز، يمكن ربط المعاملات التي تبدو غير ذات صلة بشكل فعال لتشكيل علاقة ارتباط منظمة وتصنيف مستهدف لمجموعات المحتالين ذوي المخاطر العالية، وبالتالي، يتم استهداف مراقبة العلامات ومنع المجموعات الاحتيالية.

طريقة التطبيق 2: إنشاء صورة جماعية - النقاط المحورية الرئيسية للشبكات المعقدة في Knowledge Graph

استنادًا إلى إنشاء Knowledge Graph، يتم استخراج علاقة الارتباط بين العقد الرئيسية في شبكة المعاملات، ويمكن تطوير مجموعة متنوعة من نماذج حلقات الاحتيال الخاضعة للإشراف وغير الخاضعة للإشراف من خلال التنقيب عن بيانات الرسم البياني، واتجاهات التغيير لمجموعات الشبكات الديناميكية، والمسارات، والتحليل الحسابي، وما إلى ذلك بالاشتراك مع خوارزميات التعلم الآلي. في سلسلة الجريمة المعقدة والمتغيرة، يمكنها تصوير المجموعات المعرضة للخطر باستمرار وتحديد مجموعات المجموعات بشكل أكثر دقة وفعالية.

5. الخاتمة

باعتبارها وسيلة المعلومات الأكثر أهمية في تحديد الاحتيال في الدفع، تلعب بصمة الجهاز دورًا أساسيًا في تحديد اتجاهات المخاطر، وربط معلومات المستخدم، واكتشاف خصائص المخاطر غير الطبيعية، وتصوير صورة المجموعة. في سيناريو الاحتيال في الدفع، بغض النظر عن كيفية إخفاء معلومات المعاملات الأخرى وتغييرها، فإن بصمة الجهاز، باعتبارها أداة التعريف الأكثر صلابة للمحتالين، ستلعب بشكل فعال دورًا داعمًا رئيسيًا على المدى الطويل.

.jpeg)

.jpeg)

.jpeg)