مع استمرار تطور المشهد الرقمي، تواجه الشركات تحديات متزايدة في منع الاحتيال وحماية المستخدم. ظهرت بصمة الجهاز كأسلوب قوي لمكافحة الاحتيال وتعزيز الأمن السيبراني. على الرغم من أن تطوير نظام بصمة الجهاز داخل الشركة قد يبدو أمرًا شاقًا، إلا أن TrustDevice تقدم حلولًا شاملة تساعدك في هذه العملية. في هذه المقالة، سنستكشف التعقيدات التي ينطوي عليها إنشاء بصمات الأجهزة داخل الشركة، ونسلط الضوء على التحديات، ونوضح كيف يمكن لـ TrustDevice تمكين عملك.

كيفية تطوير بصمة الجهاز داخليًا؟

يتطلب تطوير نظام قوي لبصمات الأجهزة داخليًا نهجًا منهجيًا والموارد المناسبة. فيما يلي دليل شامل لمساعدتك على التنقل في العملية:

الخطوة 1: تحديد الأهداف وحالات الاستخدام

ابدأ بتحديد أهدافك وحالات الاستخدام لبصمات الجهاز بوضوح. حدد الأغراض المحددة التي تحتاج من أجلها إلى بصمات الجهاز، مثل اكتشاف الاحتيال أو المصادقة أو تجارب المستخدم المخصصة. سيساعدك هذا على تصميم الحل الخاص بك لتلبية متطلباتك المحددة وتوجيه عملية صنع القرار طوال عملية التطوير.

الخطوة 2: البحث عن الحلول الحالية

قبل الغوص في التطوير، قم بإجراء بحث شامل حول حلول وتقنيات بصمات الأجهزة الحالية. استكشف المكتبات مفتوحة المصدر والأطر وواجهات برمجة التطبيقات التي يمكن أن توفر أساسًا لنظامك. قم بتقييم ميزاتها وتوافقها ودعم المجتمع لتحديد الخيارات التي تتوافق بشكل أفضل مع احتياجاتك. يمكن أن تؤدي الاستفادة من الحلول الحالية إلى تقليل وقت التطوير وتكاليفه بشكل كبير. يمكنك استكشاف حلول مفتوحة المصدر مثل FingerprintJS أو OpenAmsterdam أو مكتبة البصمات الخاصة بـ TrustDevice للمساعدة في تنفيذ بصمة الجهاز.

الخطوة 3: جمع الموارد الضرورية

تطوير بصمة الجهاز يتطلب النظام مجموعة من الموارد. تأكد من إمكانية الوصول إلى المطورين المهرة وعلماء البيانات وخبراء الأمن السيبراني الذين يمكنهم المساهمة في جوانب مختلفة من المشروع. بالإضافة إلى ذلك، قم بتخصيص موارد الأجهزة والبرامج المناسبة، بما في ذلك الخوادم وقواعد البيانات وأدوات التطوير، لدعم التنفيذ والصيانة المستمرة للحل الخاص بك.

الخطوة 4: جمع البيانات واختيار الميزات

حدد نقاط البيانات التي تحتاج إلى جمعها لإنشاء بصمات الجهاز. قد يشمل ذلك سمات الجهاز (مثل نظام التشغيل ودقة الشاشة) ومعلومات الشبكة وتفاصيل المتصفح وبيانات المستشعر والأنماط السلوكية. يمكن استخدام JavaScript أو حزم SDK (مثل iOS أو Android) أو التعليمات البرمجية من جانب الخادم لجمع البيانات. حدد الميزات الأكثر ملاءمة وفعالية لحالات الاستخدام الخاصة بك. صمم بعناية عملية جمع البيانات لضمان الشفافية والامتثال للوائح الخصوصية والحصول على موافقة المستخدم وحماية المعلومات الحساسة.

الخطوة 5: تطوير خط أنابيب معالجة البيانات وتحليلها

قم بتنفيذ خط أنابيب معالجة البيانات للتعامل مع بيانات الجهاز المجمعة. يجب أن يتضمن خط الأنابيب هذا وحدات لتنظيف البيانات واستخراج الميزات وتحويل البيانات. قم بتطبيق الخوارزميات والتقنيات الإحصائية المناسبة لتحليل البيانات التي تم جمعها واستخلاص رؤى ذات مغزى. يمكن استخدام أساليب التعلم الآلي، مثل خوارزميات التجميع أو التصنيف، لتحديد الأنماط وإنشاء بصمات الجهاز.

الخطوة 6: تنفيذ الإجراءات الأمنية

تأكد من أن نظام بصمة جهازك يتضمن إجراءات أمنية قوية. تنفيذ بروتوكولات التشفير لحماية البيانات الحساسة أثناء النقل والتخزين. قم بتطبيق تقنيات التجزئة أو الترميز لإخفاء هوية معلومات التعريف الشخصية (PII) والحفاظ على خصوصية المستخدم. قم بتحديث نظامك وتصحيحه بانتظام لمعالجة الثغرات الأمنية والبقاء في صدارة التهديدات المتطورة.

الخطوة 7: إنشاء قاعدة بيانات آمنة لبصمات الأجهزة

قم بإنشاء قاعدة بيانات مركزية وآمنة لتخزين بصمات أصابع الجهاز أو تجزئاته. يجب أن يتم تصميمه للتعامل بكفاءة مع كميات كبيرة من البيانات وتوفير إمكانات استرداد سريعة للكشف عن الاحتيال في الوقت الفعلي ومصادقة المستخدم.

ما هي صعوبات وتحديات التطوير الداخلي؟

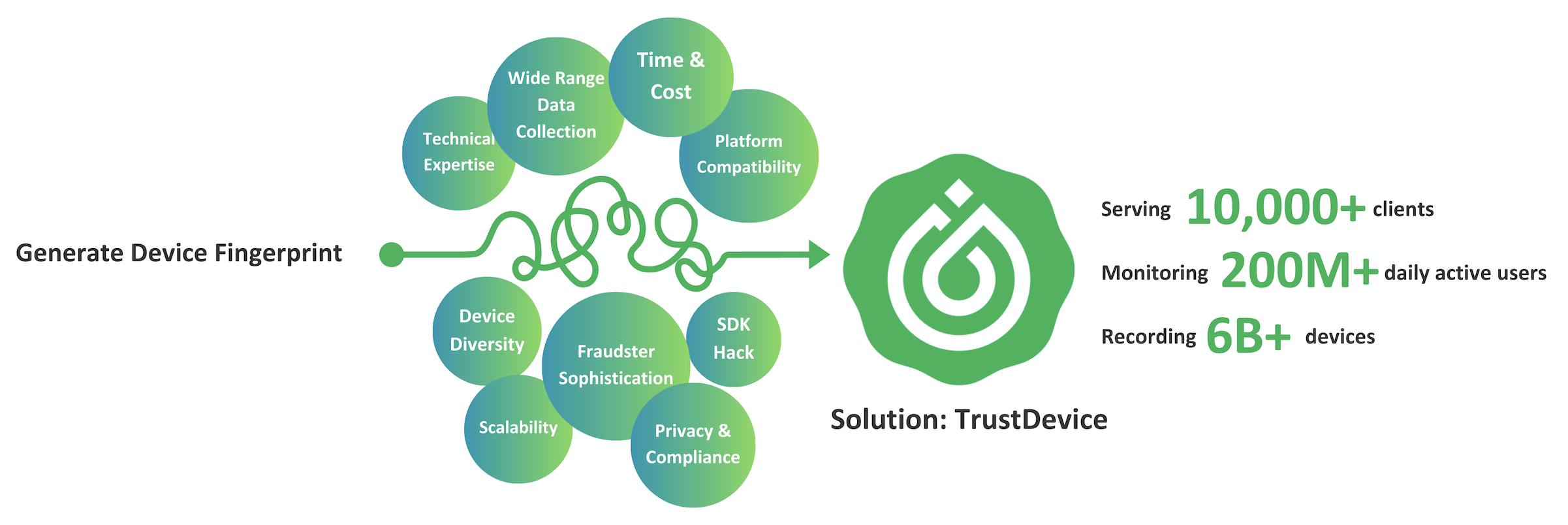

في حين أن إنشاء بصمات الجهاز داخليًا يوفر مزايا من حيث التخصيص والتحكم، فمن الضروري أن تكون على دراية بالتحديات التي ينطوي عليها الأمر. يتطلب تطوير حل داخلي لبصمات الأجهزة الخبرة والموارد والفهم الشامل للتعقيدات التي ينطوي عليها الأمر. فيما يلي بعض الصعوبات الرئيسية التي قد تواجهها عند الشروع في رحلة تطوير بصمات الجهاز داخل الشركة:

الخبرة الفنية

يتطلب تطوير نظام بصمة الجهاز الفعال فهمًا عميقًا للتقنيات المختلفة، بما في ذلك تحديد الجهاز وجمع البيانات ومعالجة الإشارات والتعرف على الأنماط. يتطلب خبرة في لغات البرمجة وتحليل البيانات والتعلم الآلي والأمن السيبراني. يمكن أن يمثل اكتساب فريق بهذه المجموعات المتنوعة من المهارات والحفاظ عليه تحديًا كبيرًا، خاصة بالنسبة للمؤسسات الصغيرة أو تلك التي ليس لديها موارد مخصصة.

جمع البيانات وتفسيرها

يعد جمع بيانات الجهاز وتفسيرها بدقة أمرًا بالغ الأهمية لتوليد بصمات أصابع موثوقة للجهاز. يتضمن التقاط مجموعة واسعة من المعلمات، مثل معرفات الجهاز ومعلومات الشبكة وبيانات المستشعر والأنماط السلوكية. يمكن أن يكون ضمان دقة واتساق هذه البيانات عبر الأجهزة والأنظمة الأساسية المختلفة أمرًا معقدًا ويستغرق وقتًا طويلاً. بالإضافة إلى ذلك، يتطلب تفسير هذه البيانات خوارزميات متقدمة ونماذج إحصائية لاستخراج رؤى ذات مغزى وإنشاء بصمات فريدة للجهاز.

تنوع الأجهزة وتوافق النظام الأساسي

يشكل المشهد الواسع للأجهزة وأنظمة التشغيل والمنصات تحديًا كبيرًا في إنشاء بصمات شاملة للأجهزة. يتطلب انتشار الهواتف الذكية والأجهزة اللوحية وأجهزة إنترنت الأشياء ومتصفحات الويب المختلفة اختبارات مكثفة وفحوصات التوافق لضمان دقة وتغطية بصمات الجهاز عبر بيئات متنوعة. يمكن أن يكون تطوير وصيانة حل يتكيف مع مشهد الأجهزة المتطور باستمرار أمرًا يتطلب الكثير من الموارد ويتطلب الكثير من المتطلبات.

تطور المحتال واختراق SDK

يعمل المحتالون باستمرار على تطوير تقنياتهم لتجاوز الإجراءات الأمنية، بما في ذلك بصمة الجهاز. إنهم يوظفون أساليب متقدمة مثل محاكاة الأجهزة وانتحال عناوين IP وشبكات VPN لإخفاء هويتها الحقيقية وتقليد سلوكيات المستخدم المشروعة. يتطلب تطوير حل داخلي لبصمات الأجهزة يمكنه اكتشاف هذه الهجمات المعقدة والتخفيف من حدتها بشكل فعال البحث المستمر والتحديثات والإجراءات المضادة للبقاء في صدارة المحتالين.

يبحث المحتالون أيضًا بلا هوادة عن فرص لاستغلال نقاط الضعف في مجموعات تطوير البرامج (SDK) المستخدمة لبصمات الأجهزة لإنتاج معرفات أجهزة خاطئة أو غير متسقة. من خلال فحص كود SDK، يمكنهم تحديد الأنماط التي تشير إلى سلوك المستخدم الشرعي وتكرار هذه الأنماط في مساعيهم الاحتيالية. يذهب بعض المحتالين إلى حد استخدام تقنيات الهندسة العكسية لاكتساب نظرة ثاقبة على الأعمال الداخلية ونقاط الضعف في حزم SDK. لمواجهة هذه التحديات بفعالية، من الضروري تنفيذ تدابير الحماية مثل تشويش التعليمات البرمجية والتشفير والتحديثات المنتظمة والمراقبة المستمرة والتعاون مع مجتمع الأمن.

قابلية التوسع والأداء

يمكن أن تؤدي معالجة حجم كبير من بيانات الجهاز ومعالجتها في الوقت الفعلي إلى تحديات في قابلية التوسع والأداء. يجب أن تكون أنظمة بصمة الجهاز قادرة على التعامل مع أحمال حركة المرور العالية دون المساس بالدقة أو أوقات الاستجابة. تعد آليات تخزين البيانات واسترجاعها وتحليلها بكفاءة أمرًا بالغ الأهمية لضمان قابلية تطوير النظام وأدائه.

الخصوصية والامتثال

يجب أن يتوافق جمع البيانات وتخزينها مع لوائح الخصوصية وإعطاء الأولوية لموافقة المستخدم. قم بتطبيق تدابير قوية لحماية البيانات، بما في ذلك ضوابط التشفير والوصول، لحماية بيانات الجهاز المجمعة ومنع الوصول غير المصرح به أو الانتهاكات.

اعتبارات الوقت والتكلفة

يتطلب تطوير نظام بصمة جهاز قوي وموثوق داخل الشركة استثمارًا كبيرًا من حيث الوقت والموارد والتكاليف. وهي تنطوي على جهود بحث وتطوير واختبار وصيانة مكثفة. قد تتطلب العملية الحصول على تراخيص الأجهزة والبرامج وتخصيص موظفين متخصصين. بالإضافة إلى ذلك، يجب تقييم تكلفة الفرصة البديلة لتحويل الموارد من أنشطة الأعمال الأساسية بعناية.

كيف يمكن أن يساعدك جهاز TrustDevice؟

تقدم TrustDevice، التي طورتها TrustDecision، حلاً شاملاً وشاملًا لتوليد بصمات الجهاز. بدلاً من تبسيط العملية ببساطة، توفر TrustDevice العملية بأكملها كبرنامج كخدمة (SaaS)، مما يمكّن الشركات من دمج بصمة الجهاز بسهولة في استراتيجيات منع الاحتيال والأمن السيبراني. دعونا نتعمق في كيفية معالجة TrustDevice للتحديات المذكورة أعلاه وتوفير تجربة سلسة للشركات:

تغطية واسعة وتكامل مبسط

تفتخر TrustDevice بتغطية شاملة عبر أنواع الأجهزة المختلفة، بما في ذلك Android و iOS و Web و H5 والتطبيقات. تضمن هذه التغطية الشاملة أن تتمكن الشركات من التقاط بيانات الجهاز بفعالية عبر منصات مختلفة، مما يعزز دقة وموثوقية بصمات أجهزتها.

الاستقرار والموثوقية

بفضل سجلها الحافل في خدمة أكثر من 10,000 عميل وأكثر من 6 مليارات جهاز، تقدم TrustDevice أداءً مستقرًا وموثوقًا. يتميز بمعدل دقة بصمات الأصابع الذي يتجاوز 99.9٪ ويوفر مجموعة واسعة من ملصقات المخاطر للكشف الفعال عن الاحتيال.

سلامة لا مثيل لها وتقنيات متقدمة تستفيد TrustDevice من التقنيات المتطورة لضمان سلامة لا مثيل لها في بصمة الجهاز. وهي تستخدم تقنيات المحاكاة الافتراضية للكود والتشويش، مما يجعل من الصعب للغاية على المحتالين إجراء هندسة عكسية لبصمات الجهاز ومعالجتها. من خلال دمج تدابير الأمان المتقدمة، يقلل TrustDevice من مخاطر الأنشطة الاحتيالية ويعزز الأمن السيبراني العام.

الملكية الفكرية الأساسية

تم تصميم TrustDevice على حقوق الملكية الفكرية المستقلة تمامًا، والتي تدعمها التقنيات الحاصلة على براءة اختراع، مما يضمن التفرد والقدرات المتطورة.

التوافق الأمني

تلتزم TrustDevice بأعلى معايير الأمان والامتثال. وهي تلتزم باللائحة العامة لحماية البيانات (GDPR) و CCA و PCI DSS و ISO 27701 و ISO 9001، مما يضمن سلامة وسلامة بياناتك.

نشر سهل

تقدم TrustDevice نشر البرامج كخدمة (SaaS)، مما يقلل من تكاليف التكامل ويتيح الوصول السريع إلى خدمات بصمة الجهاز. يضمن هذا النهج المبسط التنفيذ السريع والخالي من المتاعب.

يمثل إنشاء بصمات الجهاز داخل الشركة تحديات وفرصًا على حد سواء. من خلال الشراكة مع خبراء مثل TrustDevice، يمكن للشركات التغلب على الصعوبات والاستمتاع بمزايا التخصيص والتحكم والوقاية المحسنة من الاحتيال. تعمل TrustDevice، بفضل التغطية الواسعة والاستقرار والامتثال الأمني وسهولة النشر، على تمكين الشركات من حماية رحلة عملائها بفعالية.

استكشف TrustDevice وانطلق في رحلة البصمات المتقدمة للأجهزة لمنع الاحتيال وتجارب المستخدم المخصصة هنا. هل ما زلت غير متأكد مما إذا كان TrustDevice هو الحل الأمثل لاحتياجاتك؟ اتخذ الخطوة التالية وحدد موعدًا مظاهرة شخصية للحصول على فهم أعمق لحلنا الشامل. اكتشف كيف يمكن تصميم TrustDevice لتلبية متطلباتك المحددة. لا تفوت فرصة استكشاف عروضنا بالتفصيل.

أين يمكن الحصول على الدعم:

للحصول على الدعم الفني مع مكتبة TrustDevice مفتوحة المصدر، قم بزيارة GitHub Issues لإرسال الأخطاء أو المناقشات لطرح الأسئلة. إن المشاركة العامة مع مجتمع المصادر المفتوحة ستفيد الآخرين الذين يواجهون مشكلات مماثلة.

.jpeg)

.jpeg)

.jpeg)