أعترف بذلك، نحن نكره اختيار الهواتف أكثر من أي وقت مضى.

أرقام غير معروفة؟ مباشرة إلى البريد الصوتي. حتى الأصدقاء؟ ربما في وقت لاحق. لا يقتصر الأمر على القلق الاجتماعي أو الراحة. إنه البقاء على قيد الحياة.

كل خاتم يحمل الآن ظلًا. لقد رأينا الكثير من القصص حول موظفي البنوك المزيفين، وعمليات الاحتيال المتعلقة بـ «تسليم الطرود»، والمكالمات التي تبدأ بالفضول وتنتهي بمدخرات مستنزفة. وتعلمنا أن نتوقف قبل أن نقول «مرحبًا» - إنه دفاع عن النفس بعد الصدمة عن الاحتيال في مجال الاتصالات.

مشكلة الاحتيال التي لا يمكن للبنوك إنهاء الاتصال بها

فمقابل كل فرد يتوقف عند مخادع، هناك شخص آخر يقع في شرك نفسه: مكالمات الهندسة الاجتماعية التي تجذب التفاصيل الشخصية، ومقايضات بطاقة SIM التي تستحوذ على أرقام الهواتف، وروابط التصيد الاحتيالي التي تسرق بيانات تسجيل الدخول، وفي مكان ما، تردد صدى لحظة تجميل الوجه: «كان يجب أن أعرف بشكل أفضل.»

إليك ما يجب أن تعرفه بشكل أفضل:

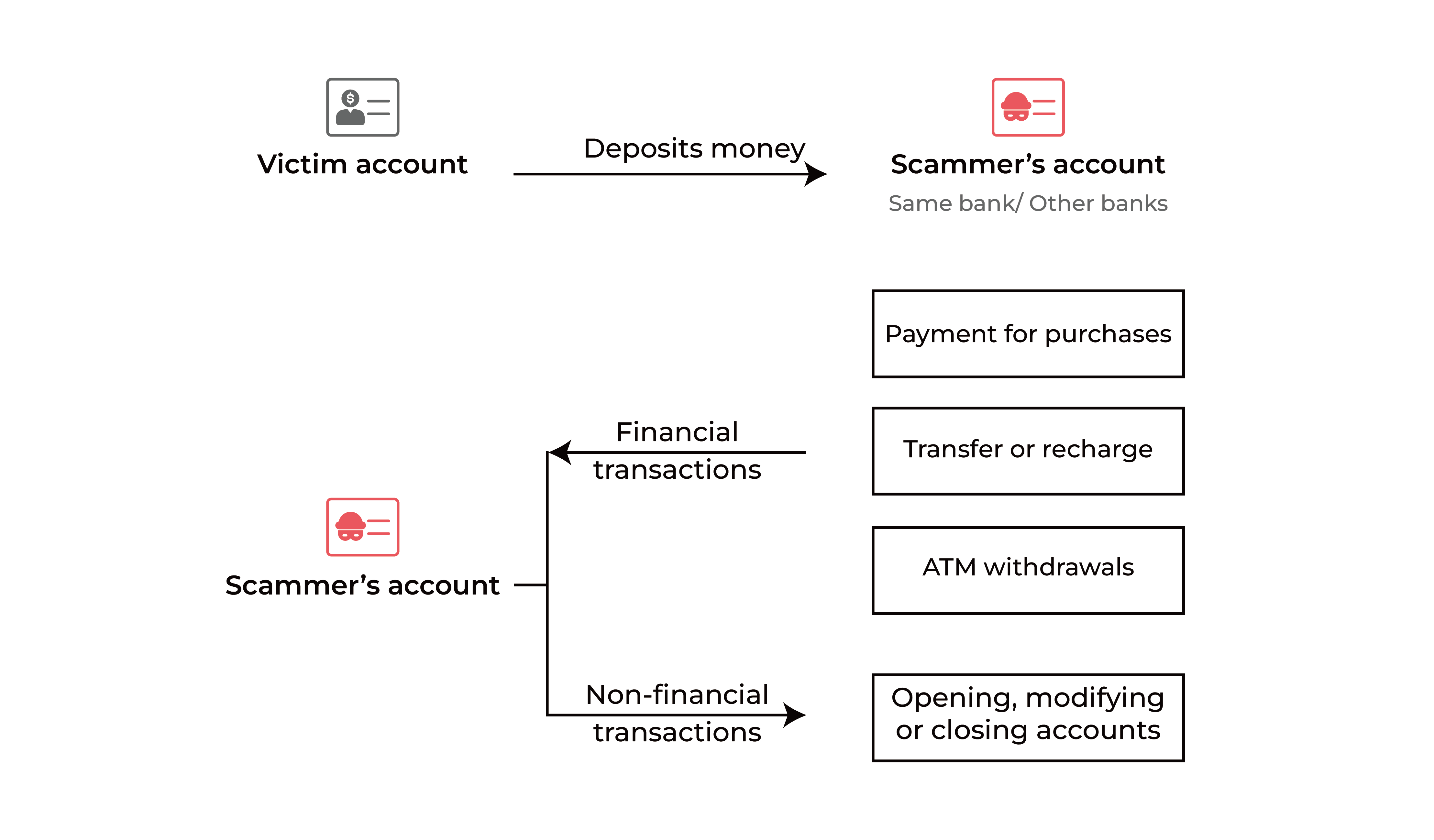

تصل أموال الضحية إلى حساب المحتال: أحيانًا في نفس البنك، وأحيانًا في مكان آخر. من هناك، لا يبقى ساكنا. في غضون ثوانٍ، يتم تقسيم الرصيد وإعادة توجيهه عبر شبكة من حسابات البغل (غالبًا ما يتم فتحها بهوية مزيفة أو شراؤها أو تأجيرها)، ومحافظ الطرف الثالث، والتحويلات بين البنوك.

كل خطوة تطمس المسار أكثر قليلاً، حتى يصبح ما بدأ كتحويل واحد متاهة من المعاملات: المدفوعات، وإعادة التعبئة، والسحب، وحتى بورصات العملات المشفرة. بحلول الوقت الذي يدرك فيه شخص ما أنه احتيال، تكون الأموال قد تناثرت بالفعل بشكل لا يمكن استرداده.

لا تزال البنوك تكافح للقبض على شبكة الاحتيال، لماذا؟

بحلول الوقت الذي تتشتت فيه الأموال، لا يقتصر الأمر على مشكلة الضحية فحسب، بل مشكلة البنك. كل معاملة، كل حساب خامل، كل نتيجة إيجابية كاذبة تصبح رقمًا في الترتيب التنظيمي التالي.

في جميع أنحاء جنوب شرق آسيا، تواجه البنوك ضغوطًا متزايدة من كل من المنظمين وسلطات إنفاذ القانون للإبلاغ عن حسابات البغال والضحايا المخادعين. لكن الواقع وراء هذه الأهداف بعيد عن البساطة.

ضغط عالي ودقة منخفضة

تطلب وكالات الأمن العام تخفيضات أسرع وأقوى في الحسابات المخترقة. ولكن بالنسبة لمعظم البنوك، فإن معدل تحديد الهوية منخفض وتكلفة التحقيق مرتفعة.

العينات المصنفة نادرة ومكلفة للحصول عليها، مما يجعل من الصعب تدريب النماذج الدقيقة. النتيجة؟ الكثير من الإيجابيات الكاذبة والمراجعات اليدوية المثقلة والتكاليف التشغيلية المتصاعدة - كل ذلك في حين لا يزال الاحتيال واسع النطاق يتسلل.

تتهرب حلقات الاحتيال المنظمة من الدفاعات التقليدية

لم يعد هؤلاء محتالين وحيدين بعد الآن. تتلاعب النقابات المهنية والمنسقة جيدًا بشبكات الحسابات المزيفة أو المستأجرة لتجاوز الاكتشاف. تمتزج أنشطتهم بسلاسة مع كميات هائلة من السلوك الطبيعي، مما يجعل من المستحيل تقريبًا للقواعد الثابتة أو الأنظمة النموذجية التمييز بين الإشارة والضوضاء.

الكشف المتأخر، التحكم الضعيف في الوقت الحقيقي

في الوقت الذي يتم فيه تأكيد الحساب المشبوه، غالبًا ما يكون قد فات الأوان. لا تزال العديد من البنوك تفتقر إلى أنظمة صنع القرار عبر القنوات التي يمكنها اعتراض المخاطر قبل أو أثناء المعاملة. أولئك الذين يعتمدون على محفزات القواعد البسيطة يواجهون المشكلة المعاكسة: عدد كبير جدًا من التنبيهات ودقة قليلة جدًا. والنتيجة هي التعرض التنظيمي واحتكاك العملاء.

اضمحلال النموذج السريع والاستراتيجيات قصيرة الأجل

يتطور الاحتيال في مجال الاتصالات بشكل أسرع مما يمكن لمعظم النماذج مواكبته. يأتي كل أسبوع بأساليب جديدة - من نصوص الهندسة الاجتماعية إلى طرق الدفع عبر الحدود. تتحلل الدفاعات أحادية النموذج بسرعة، مما يؤدي إلى إعادة التدريب المستمر والضبط اليدوي. بدون التحسين التكيفي، حتى النماذج الجيدة تفقد فعاليتها في غضون أشهر.

إطار لتخفيف الضغط

لا يوجد حل سحري واحد لوقف الاحتيال في مجال الاتصالات، ولكن هناك نظام يعمل.

تحتاج مكافحة الاحتيال في مجال الاتصالات إلى إطار يجمع بين البيانات المهيكلة واستراتيجية خبراء المجال ونمذجة المخاطر وذكاء الرسم البياني لاكتشاف عمليات تحويل الأموال الاحتيالية مع الحفاظ على الامتثال والفعالية من حيث التكلفة.

اكتشف قبل حدوث الضرر

يبدأ قبل إجراء معاملة واحدة. من خلال تعزيز الإشراف على فتح الحساب وتشغيل النماذج التنبؤية على الحسابات الجديدة أو الخاملة، يمكن للبنوك اكتشاف الملفات الشخصية المزيفة أو المؤجرة أو المشبوهة مبكرًا. تتجاوز هذه النماذج عمليات التحقق من الهوية الثابتة - تحليل السلوك وإشارات الجهاز وأنماط الاتصال لوضع علامة على الحسابات عالية المخاطر قبل أن تصبح قنوات للاحتيال.

المراقبة والاعتراض في الوقت الحقيقي

بمجرد أن تبدأ الأموال في التحرك، تصبح السرعة مهمة. تعمل نماذج مراقبة المعاملات في الوقت الفعلي على تحليل كل تدفقات الائتمان والخصم عبر القنوات، وتحديد الأنماط النموذجية للاحتيال في مجال الاتصالات، مثل تقسيم الأموال السريع أو التحويلات بين المؤسسات أو عمليات إعادة التعبئة المشبوهة.

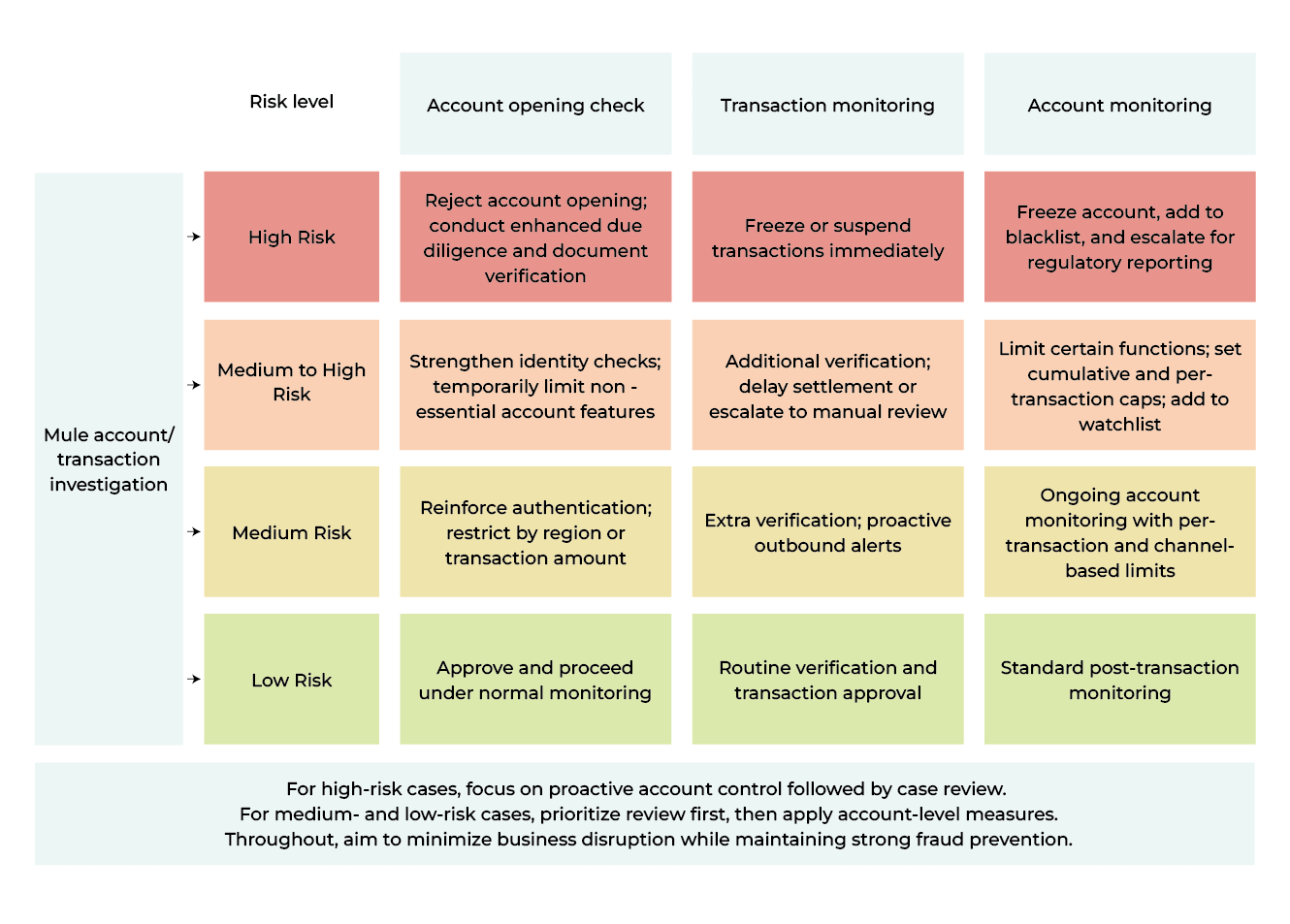

يفرض النظام ضوابط دقيقة وديناميكية بناءً على مستويات المخاطر:

- مخاطر عالية ← عمليات تعليق مؤقتة أو مصادقة محسّنة أو كتل معاملات

- متوسط المخاطر ← تسوية متأخرة أو مراجعة يدوية

- منخفضة المخاطر ← معالجة قياسية مع مراقبة مستمرة

حلقة التحسين المستمر للاستراتيجية

عندما يحدث الاحتيال بالفعل، تتولى الاستخبارات زمام الأمور. تعمل طبقة التعدين وتحليل الرسوم البيانية بعد الحدث على ربط الحسابات ذات الصلة من خلال روابط المعاملات أو الأجهزة المشتركة أو بيانات الاعتماد المتداخلة، مما يؤدي إلى ظهور حلقات الاحتيال المخفية وشبكات البغل الخاملة.

تعود هذه النتائج إلى مكتبة النماذج، مما يتيح التحسين المستمر وترتيب انخفاض الضغط بشكل أكثر دقة في الدورات المستقبلية.

التطور مع التهديد

أخيرًا، الإطار ليس ثابتًا. يتم إعادة تدريب النماذج ببيانات جديدة؛ يتم تنقيح الاستراتيجيات من خلال استشارة الخبراء.

كل مرحلة (قبل حالة الاحتيال وأثناءها وبعدها) تعزز المرحلة التالية، وتشكل نظامًا مغلقًا يوازن بين إدارة المخاطر والكفاءة التشغيلية واستمرارية الأعمال.

استمع إلى الإشارات

كل مكالمة لا نلتقطها تقول شيئًا عن العالم الذي نعيش فيه - حذر، منتبه، مصاب بالندوب قليلاً. ولكن ربما هذه هي الطريقة التي تبدأ بها المرونة أيضًا: من خلال تعلم الاستماع بعناية قبل الإجابة.

بالنسبة للبنوك، يعني الاستماع فك تشفير الإشارات قبل أن تتحول إلى خسائر. استمع إلى الإشارات وأجب بالقرار الصحيح. أنت بحاجة إلى ذكاء يتفاعل في أجزاء من الثانية، وأنظمة تتطور مع كل تكتيك جديد، وقرارات تظل متسقة تحت الضغط.

.jpeg)

.jpeg)

.jpeg)