Admítelo, odiamos coger teléfonos más que nunca.

¿Números desconocidos? Directo al correo de voz. ¿Incluso amigos? Quizá más tarde. No es solo ansiedad social o conveniencia. Es supervivencia.

Ahora, cada anillo lleva una sombra. Hemos visto demasiadas historias sobre falsos funcionarios bancarios, estafas de «entrega de paquetes», llamadas que comienzan por curiosidad y terminan con ahorros agotados. Y hemos aprendido a hacer una pausa antes de decir «hola»: es una autodefensa postraumática contra el fraude en las telecomunicaciones.

El problema del fraude al que los bancos no pueden detener

Por cada persona que cuelga el teléfono a un estafador, hay otra que queda atrapada: las llamadas de ingeniería social que extraen datos personales, los intercambios de tarjetas SIM que se apoderan de los números de teléfono, los enlaces de suplantación de identidad que roban datos de inicio de sesión y, en algún lugar, resuena un momento de palma facial: «Debería haberlo sabido mejor».

Esto es lo que debes saber mejor:

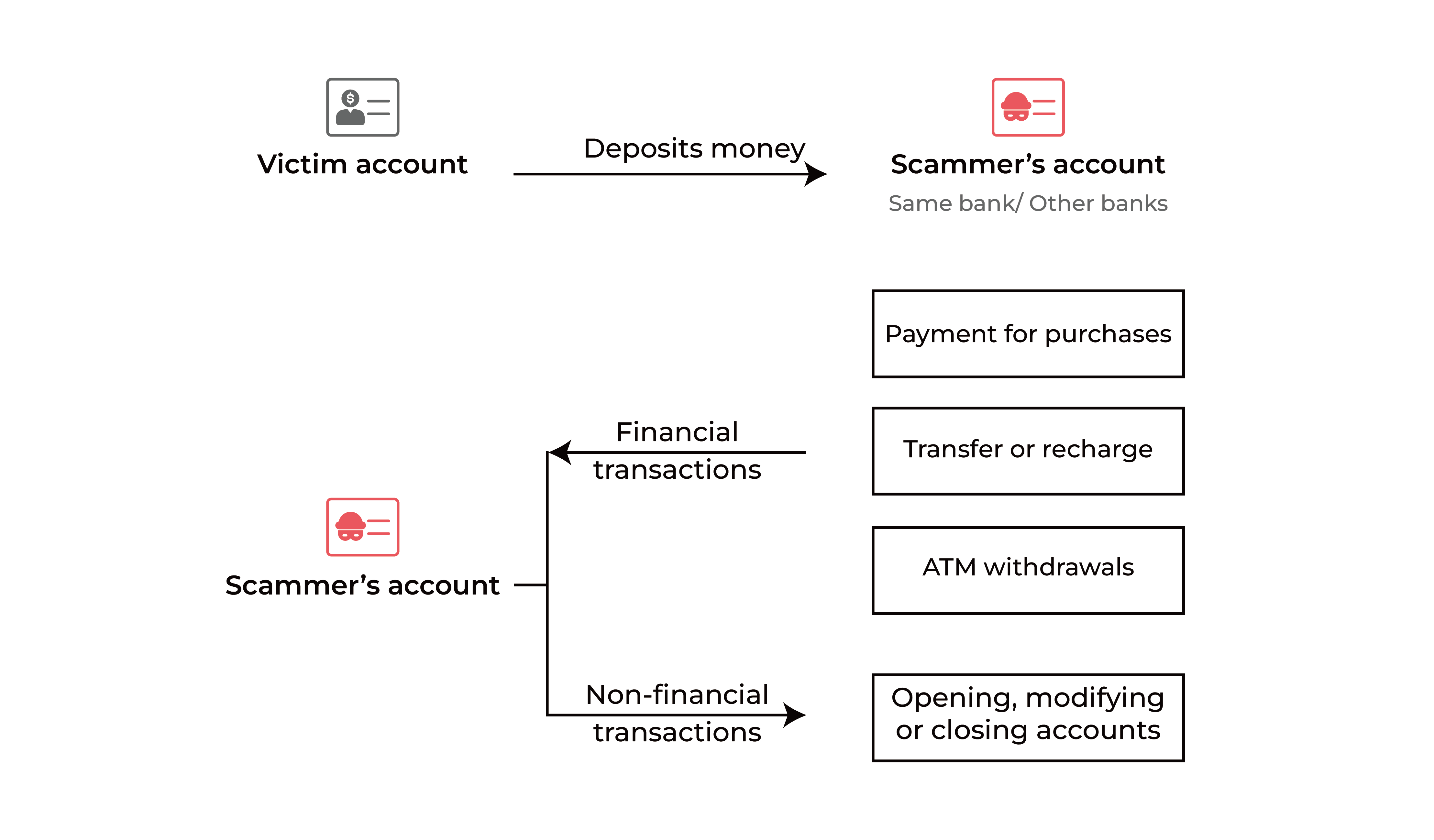

El dinero de la víctima cae en la cuenta del defraudador: a veces en el mismo banco, a veces en otro lugar. A partir de ahí, no se queda quieto. En cuestión de segundos, el saldo se divide y se redirige a una red de cuentas tipo mulo (que a menudo se abren con una identidad falsa, se compran o alquilan), carteras de terceros y transferencias entre bancos.

Cada salto desdibuja un poco más el camino, hasta que lo que comenzó como una transferencia se convierte en un laberinto de transacciones: pagos, recargas, retiros e incluso bolsas de criptomonedas. Cuando alguien se da cuenta de que se trata de un fraude, los fondos ya están dispersos y no se pueden recuperar.

Los bancos aún luchan por capturar la red de fraude, ¿por qué?

Cuando los fondos se dispersan, no es solo un problema de la víctima, sino del banco. Cada transacción, cada cuenta inactiva, cada falso positivo se convierte en un número en la siguiente clasificación regulatoria.

En todo el sudeste asiático, los bancos se enfrentan a una creciente presión tanto por parte de los reguladores como de las autoridades encargadas de hacer cumplir la ley para que denuncien las cuentas fraudulentas y las víctimas de estafas. Sin embargo, la realidad detrás de esos objetivos dista mucho de ser sencilla.

Alta presión, baja precisión

Las agencias de seguridad pública exigen reducciones más rápidas y sólidas en las cuentas comprometidas. Sin embargo, para la mayoría de los bancos, la tasa de identificación es baja y los costos de investigación son altos.

Las muestras etiquetadas son escasas y costosas de obtener, lo que dificulta el entrenamiento de modelos precisos. ¿El resultado? Demasiados falsos positivos, revisiones manuales sobrecargadas y costes operativos en aumento vertiginoso, todo ello sin dejar de lado el fraude a gran escala.

Las redes de fraude organizadas evaden las defensas convencionales

Ya no son estafadores solitarios. Los sindicatos profesionales y bien coordinados manipulan las redes de cuentas falsas o alquiladas para evitar ser detectados. Sus actividades se combinan a la perfección con enormes volúmenes de comportamiento normal, lo que hace casi imposible que los sistemas de reglas o modelos estáticos distingan la señal del ruido.

Detección retrasada, control débil en tiempo real

Cuando se confirma una cuenta sospechosa, con frecuencia ya es demasiado tarde. Muchos bancos aún carecen de sistemas de toma de decisiones multicanal que puedan interceptar el riesgo antes o durante la transacción. Quienes se basan en reglas simples para activar reglas se enfrentan al problema opuesto: demasiadas alertas y muy poca precisión. El resultado es tanto la exposición regulatoria como la fricción entre los clientes.

Decadencia rápida del modelo, estrategias efímeras

El fraude en las telecomunicaciones evoluciona más rápido de lo que la mayoría de los modelos pueden mantener. Cada semana aparecen nuevas tácticas, desde guiones de ingeniería social hasta rutas de pago transfronterizas. Las defensas de un solo modelo se deterioran rápidamente, lo que obliga a un reentrenamiento constante y a un ajuste manual. Sin una optimización adaptativa, incluso los buenos modelos pierden eficacia en cuestión de meses.

Un marco para aliviar la presión

No existe una fórmula mágica para detener el fraude en las telecomunicaciones, pero hay un sistema que funciona.

La lucha contra el fraude en las telecomunicaciones requiere un marco que combine datos estructurados, estrategias de expertos en dominios, modelos de riesgos e inteligencia gráfica para detectar las transferencias de fondos fraudulentas y, al mismo tiempo, cumplir con las normas y ser rentable.

Detecte antes de que se produzcan daños

Comienza antes de que se lleve a cabo una sola transacción. Al mejorar la supervisión de la apertura de cuentas y aplicar modelos predictivos para las cuentas nuevas o inactivas, los bancos pueden detectar a tiempo los perfiles falsos, arrendados o sospechosos. Estos modelos van más allá de las comprobaciones de identidad estáticas: analizan el comportamiento, las señales de los dispositivos y los patrones de conexión para detectar las cuentas de alto riesgo antes de que se conviertan en vías de fraude.

Monitorización e interceptación en tiempo real

Una vez que los fondos comienzan a moverse, la velocidad importa. Los modelos de supervisión de las transacciones en tiempo real analizan todos los flujos de crédito y débito en todos los canales e identifican los patrones típicos del fraude en las telecomunicaciones, como la rápida división de fondos, las transferencias entre instituciones o las recargas sospechosas.

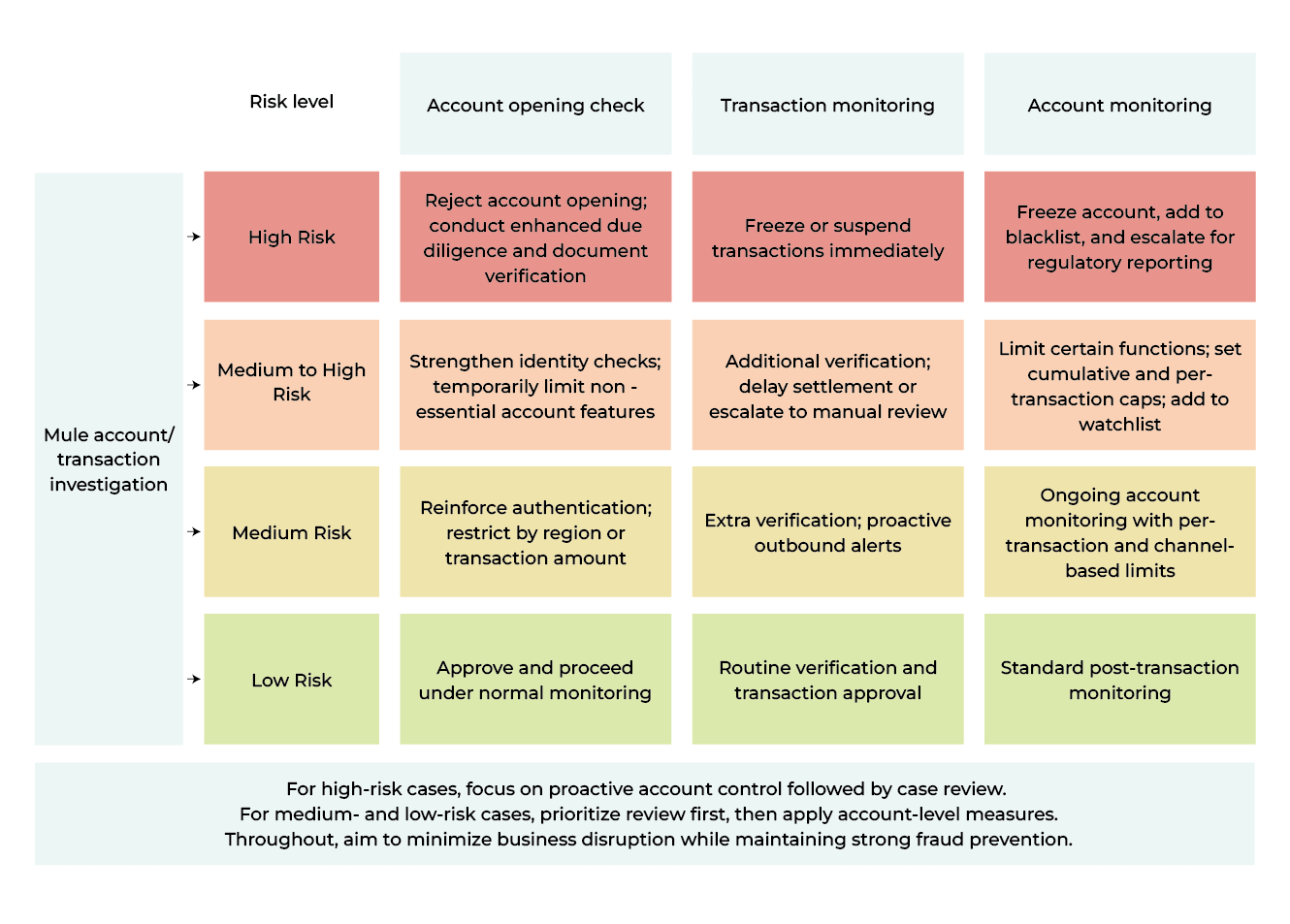

El sistema aplica controles granulares y dinámicos basados en los niveles de riesgo:

- Alto riesgo → retenciones temporales, autenticación mejorada o bloqueos de transacciones

- Riesgo medio → liquidación retrasada o revisión manual

- Procesamiento estándar de bajo riesgo con monitoreo continuo

Bucle continuo de optimización de estrategias

Cuando ya se ha producido un fraude, la inteligencia toma el control. La capa de análisis gráfico y minería posterior a los eventos conecta las cuentas relacionadas mediante enlaces de transacciones, dispositivos compartidos o credenciales superpuestas, lo que permite descubrir redes de fraude ocultas y redes de mulas inactivas.

Estos hallazgos se incorporan a la biblioteca de modelos, lo que permite una optimización continua y una clasificación más precisa de las caídas de presión en los ciclos futuros.

Evolucionar con la amenaza

Por último, el marco no es estático. Los modelos se reentrenan con nuevos datos; las estrategias se refinan con la consulta de expertos.

Cada fase (antes, durante y después del caso de fraude) refuerza la siguiente, formando un sistema de ciclo cerrado que equilibra la gestión de riesgos, la eficiencia operativa y la continuidad del negocio.

Escuche las señales

Cada llamada que no atendemos dice algo sobre el mundo en el que vivimos: cautos, alertas y con un poco de cicatrices. Pero quizás también es así como comienza la resiliencia: aprendiendo a escuchar con atención antes de responder.

Para los bancos, escuchar significa decodificar las señales antes de que se conviertan en pérdidas. Escuche las señales y responda con la decisión correcta. Necesitas inteligencia que reaccione en milisegundos, sistemas que evolucionen con cada nueva táctica y decisiones que se mantengan consistentes bajo presión.

.jpeg)

.jpeg)

.jpeg)