تعريف

كمنتج أساسي للأداة، تتمتع بصمة الجهاز بقيمة تجارية عالية في سيناريوهات متعددة، مثل التحقق من الهوية والاحتيال في المعاملات وإساءة استخدام الترويج. وتتمثل مهمتها الرئيسية في إنشاء وصيانة معرف فريد عالميًا لجهاز فعلي ضمن نطاق معين: معرف الجهاز. لفترة طويلة، كان ضمان استقرار معرف الجهاز عاملاً مهمًا في قياس تميز هذا المنتج. من بينها، تعد قدرة الاستعادة وضمان التفرد أهم مؤشرين لتقييم الاستقرار. تشير إمكانية الاستعادة بشكل أساسي إلى ما إذا كانت بصمة الجهاز يمكنها استعادة معرف الجهاز الأصلي للجهاز بعد تغيير حالة الجهاز. يشير ضمان التفرد بشكل أساسي إلى ضمان تفرد رمز هوية الجهاز، على الأقل ضمن نطاق النظام، ولا يُسمح للأجهزة المختلفة بمشاركة نفس معرف الجهاز.

فكيف نضمن هاتين الخاصيتين؟

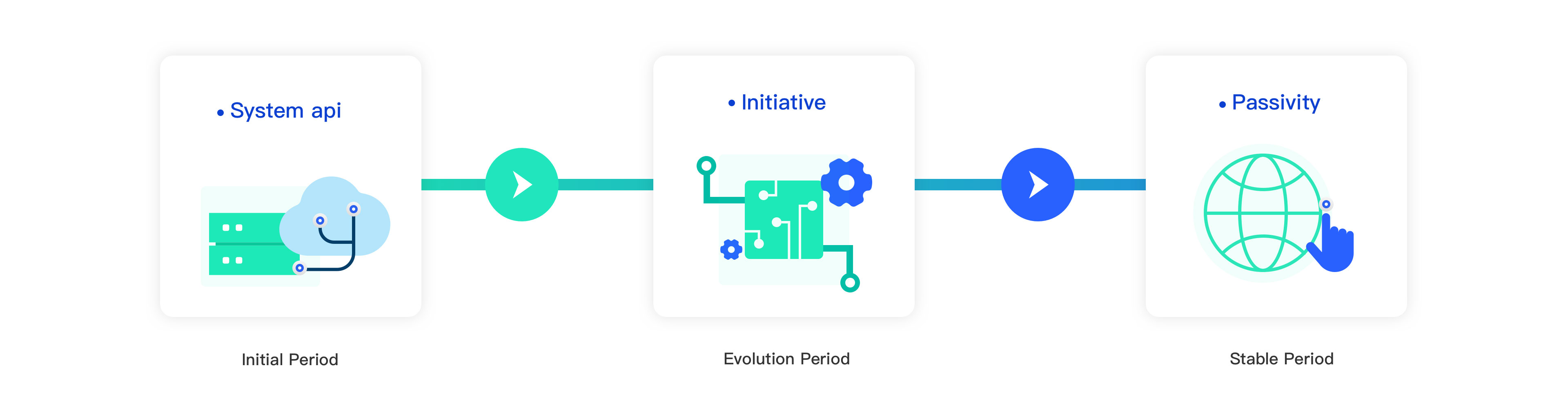

تمت صيانة منتج بصمة الجهاز بشكل مشترك من قبل مزودي النظام ومعايير الصناعة لفترة طويلة. في البداية، تتسم هذه الدعامات بالشفافية، ويمكن لمطوري التطبيقات الحصول بسهولة على هوية جهاز مستقرة نسبيًا. مع التطور السريع للأجهزة والأنظمة وتطبيقات الإنترنت، أصبحت هذه الدعامات انطوائية تدريجيًا، ويتعين على مطوري التطبيقات إيجاد حلول أخرى. ربما مرت هذه العملية بعدة مراحل رئيسية: المرحلة الأولى من الافتتاح، ومرحلة تطوير التحكم التدريجي، والمرحلة المستقرة للإشراف الصارم. هناك اختلافات كبيرة في الحلول المعتمدة في مراحل مختلفة.

في الأيام الأولى، كانت البيئة العامة مفتوحة نسبيًا. للوفاء بسياسة الإشراف على معدات الشبكة، سيقوم مزود المعدات مسبقًا بتعيين معرف الوصول إلى الشبكة الخاص بالمعدات، مثل IMEI و UUID وعنوان MAC الفعلي وما إلى ذلك، في النظام. ولأن القوانين واللوائح المتعلقة بحماية الخصوصية الشخصية لم تكن مثالية في ذلك الوقت، لم يكن هناك حد للحصول على هذه المعلومات. يمكن لمطوري التطبيقات الحصول بسهولة على هذه المعرفات عن طريق استدعاء API المحدد. يتم إعداد هذه المعرفات مسبقًا في النظام الأولي للجهاز من قبل الشركة المصنعة للجهاز وموفر النظام ويتم تحديدها وفقًا لمعايير البروتوكول المحلية أو الدولية ذات الصلة. ويرجع ذلك تحديدًا إلى أن هذه المعرفات ملزمة بالاتفاقية الرسمية وتعمل بشكل جيد من حيث التفرد، ولأنها محددة مسبقًا داخل النظام، فهي آمنة نسبيًا ويصعب تغييرها عندما لا يتم الكشف عن شفرة المصدر. يعد معرف الجهاز المحدد مسبقًا من قبل النظام كافيًا لدعم استخدام معظم سيناريوهات الأعمال، وتكلفة الحصول على هذه المعرفات منخفضة جدًا. ولكن من منظور آخر، يوضح هذا أيضًا غرض ممارسي الصناعة السوداء. إنهم بحاجة فقط إلى تعديل هذه المؤشرات المهمة لتحقيق الغرض من تغيير معرف الجهاز. تكلفة هجمات الإنتاج الأسود في هذه الفترة منخفضة جدًا، وبصمات الجهاز ليست جاهزة لتصبح جزءًا مهمًا من عملية التحكم في المخاطر.

مع النضج التدريجي لنظام التشغيل، أصبحت حماية البيانات الشخصية والتحكم في الأذونات ذات الصلة أكثر أهمية، وقد تحكم مصنعو الأنظمة في هذا الجزء من البيانات بدرجات متفاوتة. تتضمن عناصر التحكم هذه بشكل أساسي إضافة أذونات وقت التشغيل، والترخيص الفارغ، والمخرجات العشوائية لواجهة برمجة التطبيقات الرئيسية، وما إلى ذلك، وفي الوقت الحالي، واجه الاعتماد على القدرات الأصلية للنظام عقبات بالفعل، وبالنظر إلى أن المستخدمين يميلون إلى رفض التفويض، فمن الصعب الحصول على بيانات التعريف الأصلية للجهاز. لحل هذه المشكلات، توصل مصنعو الطرف الثالث إلى بعض الحلول. إنها جيدة في حساب معرفات الأجهزة من خلال التجميع النشط والتحليل الشامل. ستحتوي بصمة الجهاز في هذه المرحلة على مجموعة أدوات هادفة للغاية، مما يتطلب من المستخدمين دمجها في تطبيقاتهم. الغرض الرئيسي من هذه الأداة هو جمع معلومات الجهاز، بما في ذلك معلومات برامج الجهاز والأجهزة، ومعلومات الشبكة البيئية، وما إلى ذلك بعد جمع هذه البيانات، سيتم تحديد بعض المؤشرات التي تجمع بين الاستقرار والتكتم، ومن ثم سيتم إنشاء علاقة الفهرس بين المؤشرات ومعلومات الجهاز في قاعدة البيانات. إذا كان الجهاز جديدًا، فسيتم أيضًا إنشاء معرف الجهاز. يتم تنفيذ معرفات الأجهزة هذه من خلال بعض خوارزميات معدل التصادم المنخفض، مثل خوارزمية Snowflake، لضمان تفرد معرف الجهاز. نظرًا للنظر الشامل للمؤشرات متعددة الأبعاد للجهاز، فقد وصلت بصمة الجهاز في هذه الفترة إلى مستوى أعلى من الاستقرار الشامل والمواجهة ولعبت دورًا كبيرًا في عملية التحكم في المخاطر.

في السنوات الأخيرة، سواء كانت القوانين واللوائح الصادرة عن أماكن مختلفة أو سوق التطبيقات، تم تقييد جمع بيانات المستخدم، بما في ذلك بيانات الهوية وبيانات الجهاز وبيانات السلوك وما إلى ذلك، والآن، أصبحت شروط جمع هذه البيانات قاسية للغاية، وسيكون مطورو التطبيقات في حالة تأهب لمخاطر الانتهاك المحتملة عند استخدام منتجات بصمة الجهاز التي تم جمعها بنشاط، وحتى اختيار إزالة منتجات بصمة الجهاز هذه عند مواجهة قرار. هذه أيضًا مشكلة شائعة تواجهها الشركات المصنعة لبصمات الأجهزة في الوقت الحالي، وهي أيضًا مشكلة تتعلق بالبقاء. في ظل التحديات الضخمة، وجدت الشركات ذات التراكم التكنولوجي العميق مثل TrustDevice حلولًا رئيسية. استنادًا إلى إضعاف الجمع النشط للبيانات قدر الإمكان، تم تحسين جمع السمات السلبية، مثل معلومات الشبكة ومعلومات بصمة ja3 ومعلومات صورة النظام. استنادًا إلى هذه البيانات، تتم استعادة المعدات بدقة عالية من خلال تحسين إنتروبيا المعلومات، والنمذجة الشاملة، ومطابقة التشابه، وارتباط الفهرس التاريخي. في الوقت نفسه، تم تحسين إنشاء معرف الجهاز أيضًا، وتم تحسين خوارزمية Snowflake للتزامن العالي، مما يقلل بشكل كبير من معدل التصادم بين المثيلات المختلفة.

من منظور نموذج الأعمال، لا يزال العمل الأساسي الحالي لمصنعي بصمات الأجهزة هو ضمان معدل تصادم منخفض جدًا وقدرة استعادة قوية. يمكن التعامل مع معدل التصادم المنخفض من خلال بعض الخوارزميات المنفصلة مفتوحة المصدر، أو تحسينها بناءً على هذه الخوارزميات، والحلول في هذا الجزء ناضجة نسبيًا. تواجه قدرة التخفيض القوية تحديات مختلفة في فترات مختلفة. يجب أن تتطابق مع المؤشرات قبل وبعد تغيير حالة المعدات بدقة عالية وأن تقوم بتحليل وتصنيف وإسناد جميع البيانات التي يمكن الحصول عليها. هذه العملية معقدة للغاية وتتطلب إدخال حلول تقنية مختلفة.

من منظور التطور طويل المدى، يجب أن يكون الجمع بين النشط والسلبي للعثور على المزيد من العلاقات المتشابهة هو الخيار الأفضل لمصنعي بصمات الأجهزة. لديها العديد من الصفات المميزة:

1. آمن ومتوافق ويسهل قبوله من قبل العملاء والسوق

2. تجربة عملاء جيدة جدًا، ولا تتطلب أي ترخيص، ويسهل قبولها من قبل مطوري التطبيقات

3. يمتلك القدرة على التطور الذاتي على المدى الطويل، ويولد بقدرة مواجهة قوية

وبسبب هذه الخصائص، فقد غيرت أيضًا الاعتماد القوي لبصمات الأجهزة التقليدية على البيانات التي تم جمعها بنشاط. والأهم من ذلك، توفر الاختراقات التكنولوجية تجربة مستخدم أفضل وأمانًا أعلى وقابلية تطبيق أقوى. ربما، مع تقدم العلوم الأساسية، في المستقبل، ستكون هناك حلول أكثر أمانًا وبساطة لن تعتمد بعد الآن على تقنية معالجة البيانات المعقدة. ستكون هذه هي اللحظة التي تنسحب فيها بصمات الجهاز من مرحلة التاريخ، وأيضًا اللحظة التي يحقق فيها جميع مطوري التطبيقات أحلامهم.

.jpeg)

.jpeg)

.jpeg)