Definición

Como herramienta básica, la huella digital del dispositivo tiene un alto valor empresarial en múltiples escenarios, como la verificación de identidad, el fraude en las transacciones y el abuso de promociones. Su función principal es crear y mantener un identificador único a nivel mundial para un dispositivo físico dentro de un rango determinado: el ID del dispositivo. Durante mucho tiempo, garantizar la estabilidad del identificador del dispositivo ha sido un factor importante para medir la excelencia de este producto. Entre ellos, la capacidad de restauración y la garantía de exclusividad son los dos indicadores más importantes para la evaluación de la estabilidad. La capacidad de restauración se refiere principalmente a si la huella digital del dispositivo puede restaurar la ID original del dispositivo después de cambiar el estado del dispositivo. La garantía de unicidad se refiere principalmente a garantizar la unicidad del código de identidad del dispositivo, al menos dentro del ámbito del sistema, y no se permite que diferentes dispositivos compartan el mismo ID de dispositivo.

Entonces, ¿cómo garantizar estas dos características?

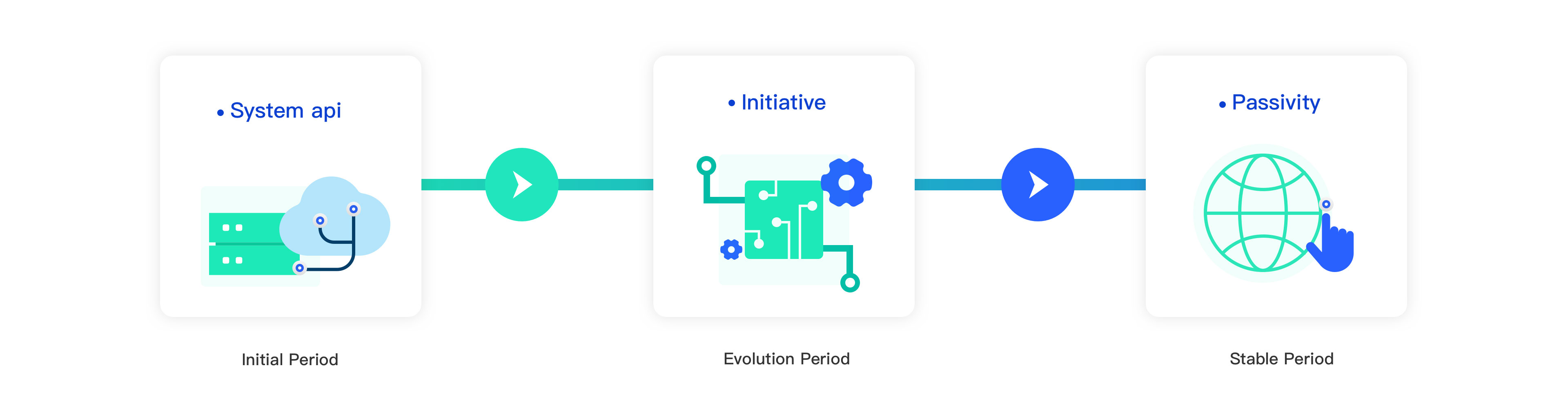

El producto de la huella digital del dispositivo ha sido mantenido conjuntamente por los proveedores de sistemas y los estándares de la industria durante mucho tiempo. Al principio, estos soportes son transparentes y los desarrolladores de aplicaciones pueden obtener fácilmente una identidad de dispositivo relativamente estable. Con el rápido desarrollo de los dispositivos, sistemas y aplicaciones de Internet, estos soportes se han vuelto cada vez más introvertidos y los desarrolladores de aplicaciones tienen que encontrar otras soluciones. Es probable que este proceso haya pasado por varias etapas importantes: la etapa inicial de apertura, la etapa de desarrollo, de control gradual, y la etapa estable, de supervisión estricta. Existen enormes diferencias en las soluciones adoptadas en las distintas etapas.

En los primeros días, el entorno general era relativamente abierto. Para cumplir con la política de supervisión de equipos de red, el proveedor del equipo preestablecerá en el sistema el identificador de acceso a la red del equipo, como el IMEI, el UUID, la dirección MAC física, etc. Y dado que las leyes y reglamentos relacionados con la protección de la privacidad personal no eran perfectos en ese momento, no había ningún límite para obtener esta información. Los desarrolladores de aplicaciones podían obtener fácilmente estos identificadores llamando a la API especificada. El fabricante del dispositivo y el proveedor del sistema preestablecen estos identificadores en el sistema inicial del dispositivo y se definen de acuerdo con los estándares de protocolo pertinentes locales o internacionales. Precisamente porque estos identificadores están sujetos al acuerdo oficial y funcionan bien en términos de exclusividad, y porque están preestablecidos en el sistema, son relativamente seguros y difíciles de cambiar si no se revela el código fuente. Esta identificación de dispositivo preestablecida por el sistema es suficiente para soportar el uso en la mayoría de los escenarios empresariales, y el costo de obtener estas identificaciones es muy bajo. Pero desde otra perspectiva, esto también aclara el propósito de los profesionales de la industria negra. Solo necesitan modificar estos importantes indicadores para lograr el propósito de cambiar la ID del dispositivo. El coste de los ataques contra la producción clandestina en este período es muy bajo, y las huellas dactilares de los dispositivos no están preparadas para convertirse en una parte importante del proceso de control de riesgos.

Con la madurez gradual del sistema operativo, la protección de los datos personales y el control de los permisos relacionados son cada vez más importantes, y los fabricantes de sistemas han controlado esta parte de los datos en diversos grados. Estos controles incluyen principalmente la adición de permisos de ejecución, la autorización nula, la asignación aleatoria de las salidas clave de la API, etc. En este momento, confiar en las capacidades nativas del sistema ya ha encontrado obstáculos y, teniendo en cuenta que los usuarios tienden a rechazar la autorización, es aún más difícil obtener los datos de identificación originales del dispositivo. Para resolver estos problemas, los fabricantes externos han propuesto algunas soluciones. Son buenos para calcular las ID de los dispositivos mediante la recopilación activa y el análisis exhaustivo. La huella digital del dispositivo en esta etapa incluirá un kit de desarrollo de herramientas muy útil, que requiere que los usuarios lo integren en sus aplicaciones. El objetivo principal de esta herramienta es recopilar información sobre los dispositivos, incluida la información sobre el software y el hardware del dispositivo, la información sobre la red ambiental, etc. Tras recopilar estos datos, se seleccionarán algunos indicadores que combinen estabilidad y discreción y, a continuación, se establecerá en la base de datos la relación de índice entre los indicadores y la información del dispositivo. Si se trata de un dispositivo nuevo, también se genera un identificador de dispositivo. Estos ID de dispositivo se implementan mediante algunos algoritmos de baja tasa de colisiones, como el algoritmo Snowflake, para garantizar la exclusividad del ID del dispositivo. Gracias a la consideración exhaustiva de los indicadores multidimensionales del dispositivo, la huella digital del dispositivo de este período ha alcanzado un nivel más alto de estabilidad y confrontación generales y ha desempeñado un papel importante en el proceso de control de riesgos.

En los últimos años, ya se trate de leyes y reglamentos promulgados por varios lugares o del mercado de aplicaciones, la recopilación de datos de los usuarios se ha restringido e incluye datos de identidad, datos de dispositivos, datos de comportamiento, etc. Ahora, las condiciones de recopilación de estos datos son extremadamente estrictas y los desarrolladores de aplicaciones estarán atentos a los posibles riesgos de infracción al utilizar productos de huellas dactilares de dispositivos recopilados activamente, e incluso optarán por eliminar dichos productos de huellas dactilares de dispositivos cuando se enfrenten a una decisión. Este también es un problema común al que se enfrentan los fabricantes de huellas dactilares de dispositivos en la actualidad, y también es un problema de supervivencia. Ante los enormes desafíos, las empresas con una gran acumulación de tecnología, como TrustDevice, han encontrado soluciones clave. Al reducir al máximo la recopilación activa de datos, se ha mejorado la recopilación de atributos pasivos, como la información de la red, la información sobre las huellas dactilares del sistema y la información sobre las imágenes del sistema. Basándose en estos datos, el equipo se restaura con gran precisión mediante la optimización por entropía de la información, la modelización exhaustiva, la comparación de similitudes y la correlación de índices históricos. Al mismo tiempo, también se ha mejorado la generación de ID de los dispositivos y se ha optimizado el algoritmo Snowflake para lograr una alta concurrencia, lo que reduce considerablemente la tasa de colisiones entre diferentes instancias.

Desde la perspectiva de la forma empresarial, el trabajo principal actual de los fabricantes de huellas dactilares de dispositivos sigue siendo garantizar una tasa de colisiones muy baja y una sólida capacidad de restauración. La baja tasa de colisiones puede gestionarse mediante algunos algoritmos discretos de código abierto, o mejorarse basándose en dichos algoritmos, y las soluciones de esta parte están relativamente maduras. La fuerte capacidad de reducción se enfrenta a diferentes desafíos en diferentes períodos. Debe hacer coincidir con gran precisión los indicadores anteriores y posteriores al cambio de estado del equipo y analizar, clasificar y atribuir todos los datos que se puedan obtener. Este proceso es extremadamente complicado y requiere la introducción de diferentes soluciones técnicas.

Desde la perspectiva de la evolución a largo plazo, la combinación de lo activo y lo pasivo para encontrar relaciones más similares debe ser la mejor opción para los fabricantes de dispositivos de huellas dactilares. Tiene varias cualidades distintivas:

1. Seguro y compatible, más fácil de aceptar por los clientes y el mercado

2. Muy buena experiencia de cliente, no requiere ninguna autorización y es más fácil de aceptar por parte de los desarrolladores de aplicaciones

3. Posee la capacidad de autoevolución a largo plazo y nace con una fuerte capacidad de confrontación

Debido a estas características, también ha cambiado la fuerte dependencia de las huellas dactilares de los dispositivos tradicionales de los datos recopilados activamente. Y lo que es más importante, los avances tecnológicos proporcionan una mejor experiencia de usuario, una mayor seguridad y una mayor aplicabilidad. Tal vez, con el avance de la ciencia básica, en el futuro existan soluciones más seguras y sencillas que ya no dependan de una complicada tecnología de procesamiento de datos. Ese será el momento en que las huellas dactilares de los dispositivos desaparezcan del escenario histórico, y también el momento en que todos los desarrolladores de aplicaciones hagan realidad sus sueños.

.jpeg)

.jpeg)

.jpeg)