كان سوق التجارة الإلكترونية مزدهرًا، خاصة منذ الوباء، وسيستمر في الارتفاع. ومن المتوقع أن تنمو بمعدل نمو سنوي قدره 10.14٪ (معدل النمو السنوي المركب 2023 - 2028).

من المتوقع أن تصل إلى 3.03 تريليون دولار أمريكي في عام 2023؛ بحلول عام 2028، من المتوقع أن يصل حجم السوق المتوقع إلى 4.91 تريليون دولار أمريكي.

في هذا الملاذ من الفرص اللامتناهية للشركات في العالم الرقمي، تفتح الأبواب لمجرمي الإنترنت أيضًا.

بفضل الملايين من بيانات الاعتماد الشخصية المتاحة بسهولة على الويب المظلم، والأجهزة الرخيصة للاستغلال الجماعي، وسهولة الوصول إلى أدوات التشغيل الآلي، أصبحت الأعمال التجارية عبر الإنترنت الآن أهدافًا سهلة.

في عام 2022، ذكرت Ekata أن الخسائر في الاحتيال في الدفع عبر الإنترنت في التجارة الإلكترونية بلغت 41 مليار دولار أمريكي. وفقًا لـ Juniper Research، فإن التكلفة الإجمالية للاحتيال في التجارة الإلكترونية للتجار على مستوى العالم ستتجاوز 48 مليار دولار أمريكي هذا العام.

قبل الوباء، بلغت عمليات الاحتيال التي تم الإبلاغ عنها للتسوق عبر الإنترنت 24 في المائة، ولكن في عام 2020، شكلت هجمات الاحتيال في التجارة الإلكترونية 38 في المائة من جميع عمليات الاحتيال المبلغ عنها في جميع أنحاء العالم.

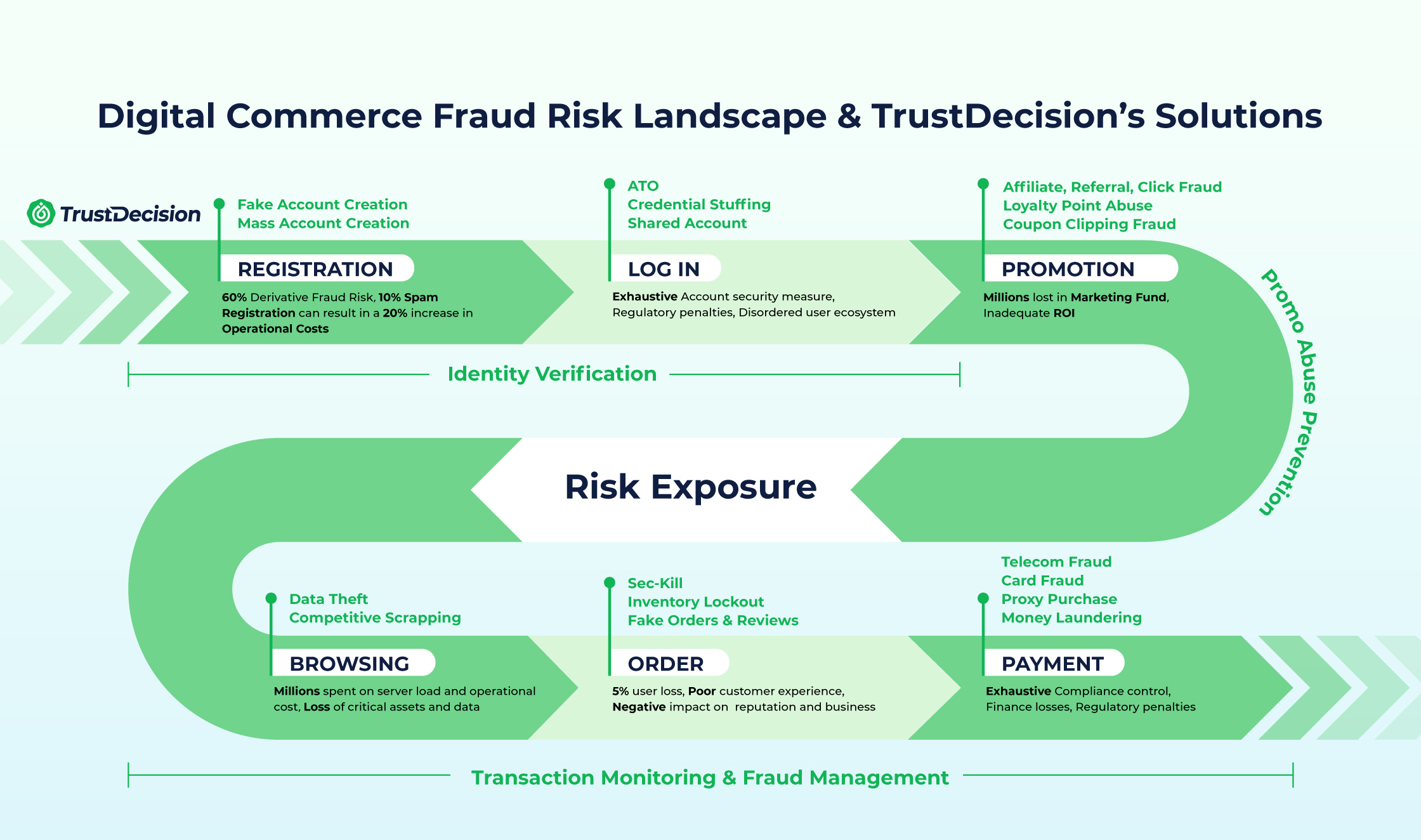

ولكن ما أنواع الاحتيال التي يواجهها تجار التجزئة في التجارة الإلكترونية، وكيف يمكنك حماية نفسك مع ضمان تجربة سلسة للعملاء؟

فهم الاحتيال في التجارة الإلكترونية

يعد الاحتيال في التجارة الإلكترونية تحديًا متعدد الأوجه يستمر في التطور. من الضروري الخوض في الأبعاد المختلفة لهذا الخطر. وهي تتخذ أشكالاً مختلفة، ولكل منها خصائصها.

أنواع الاحتيال في التجارة الإلكترونية

سرقة الهوية

لا يزال هذا الشكل الكلاسيكي من الاحتيال سائدًا. يتضمن الاستخدام غير المصرح به للمعلومات الشخصية لإجراء عمليات شراء احتيالية.

قد يحصل لصوص الهوية على المعلومات الشخصية لعملائك بعدة طرق، عادةً باستخدام طرق إلكترونية مختلفة ومنخفضة التقنية.

تتضمن بعض الطرق الاحتيال الثلاثي أو مواقع الويب المزيفة، والتصيد الاحتيالي، والتصيد الاحتيالي، والتصيد الاحتيالي، والقرصنة، والشراء على الويب المظلم والمزيد.

الاحتيال النظيف

يشير الاحتيال النظيف إلى المعاملات التي تبدو مشروعة ولكنها في الواقع احتيالية. إنه شكل معقد من الاحتيال حيث يستخدم المحتالون البيانات الفعلية المسروقة أو التي تم الحصول عليها عبر طرف ثالث.

وهذا يشكل صعوبة لكل من الخوارزميات والبشر بسبب استخدام بيانات أصلية وفريدة من نوعها.

يمكن أن يتخذ الاحتيال النظيف عدة أشكال، مثل

- الاحتيال في الاستيلاء على الحساب (ATO): يرتكبها محتال يتمكن من الوصول إلى حساب ويتظاهر بأنه عميل حقيقي لإجراء معاملات غير مصرح بها.

- الاحتيال عن طريق الادعاء الكاذب: يرتكبها محتال يستغل عملية رد المبالغ المدفوعة من البنوك وبطاقات الدفع للاحتيال على الشركات لدفع الأموال.

- الاحتيال الودي (مثل الاحتيال في الطلبات الملغاة والاحتيال في عدم التسليم والاحتيال في الإرجاع والاحتيال في رد المبالغ المدفوعة): يرتكبها محتالون انتهازيون هم مشترين أو متسوقين شرعيين.

الاحتيال في إساءة استخدام العروض الترويجية

يمكن أن يكون هذا الاحتيال بسيطًا مثل تكرار القسائم الترويجية أو واسع النطاق مثل الكوبونات المجانية للمضاربة الجماعية وإعادة بيعها لتحقيق الأرباح.

يمكن أن تكون الخسائر المالية للشركات من إساءة استخدام العروض الترويجية كبيرة جدًا.

ضرورات منع الاحتيال لتجار التجزئة عبر الإنترنت

تكشف التقنيات المستخدمة من قبل مجرمي الإنترنت عمق التحدي الذي يواجهه تجار التجزئة عبر الإنترنت.

يستخدمون تفاصيل بطاقة الائتمان المسروقة ولكنهم يستخدمون أيضًا مجموعة واسعة من الأدوات الخادعة، بما في ذلك حسابات البريد الإلكتروني وحسابات المستخدمين والأسماء والعناوين وعناوين IP وحتى الأجهزة الشخصية. تجتمع هذه العناصر معًا لإنشاء واجهة مقنعة للعملاء الشرعيين.

إن تأثير الاحتيال في التجارة الإلكترونية بعيد المدى ويمكن أن يكون مدمرًا. يؤدي ذلك إلى عمليات شراء احتيالية وإنشاء حسابات مزيفة والتلاعب بحركة مرور الويب والخسائر المالية.

في جوهرها، يؤدي ذلك إلى تآكل الثقة، ويزيد من نفقات الأمن، ويمكن أن يهدد جدوى الأعمال التجارية.

من الضروري أن ندرك أنه لا يوجد نشاط تجاري عبر الإنترنت، بغض النظر عن حجمه، محصن ضد خطر الاحتيال في التجارة الإلكترونية.

لقد فتح المشهد الرقمي الأبواب أمام مجرمي الإنترنت لاستهداف مجموعة واسعة من الشركات، مع التأكيد على الحاجة إلى نهج استباقي للأمن.

في مواجهة هذه التهديدات المتطورة باستمرار، يجب على الشركات، وخاصة تلك التي تعمل في قطاع التجارة الرقمية، أن تظل يقظة وقادرة على التكيف.

التحديات التي لا تنتهي التي يواجهها قادة التكنولوجيا في التجارة الإلكترونية

يحتاج قادة التكنولوجيا في التجارة الإلكترونية إلى الاستثمار في حلول الأمان المتطورة والبقاء في الطليعة لحماية عملائهم وأرباحهم النهائية.

ومع ذلك، هناك العديد من الاعتبارات عندما يتعلق الأمر باختيار الحل الأمني المناسب لأهداف واحتياجات أعمالهم، مثل:

- فعالية تكلفة تقنية الأمان المستخدمة

- حماية البيانات وأمن التطبيقات دون المساس بتجربة العملاء

- ضمان تقنية أمان قوية ومتطورة يمكن الاعتماد عليها

ومع ذلك، فإن التحديات التي يواجهونها غالبًا تشمل

- إن المشهد المتطور باستمرار لعمليات الاحتيال والتهديدات والأجهزة والأدوات والتكنولوجيا يجعل تنفيذ الأمان الشامل مستحيلًا تقريبًا.

- حلول غير متطورة أو محدودة تؤدي إلى رحلات العملاء المتقلبة أو، الأسوأ من ذلك، انخفاضات كاذبة.

- الحاجة إلى التنازل عن متطلبات عملك لتناسب الإجراءات الأمنية الصارمة.

لذا فإن السؤال الذي يطرح نفسه هو، في أي نقطة تصبح الحماية مفرطة، أم أن الأمان كافٍ لحماية عملك من مجرمي الإنترنت؟ وكيف يمكن للتجارة الإلكترونية حماية أعمالهم من تهديدات الاحتيال المتطورة باستمرار؟

من خلال فهم الحاجة الملحة للحفاظ على تجربة العملاء واحتياجات العمل، يصبح منع الاحتيال في التجارة الإلكترونية معقدًا إلى حد ما.

وتستمر المعركة ضد الاحتيال في التجارة الإلكترونية. إنها معركة يجب خوضها بتصميم وابتكار.

4 حلول لمنع الاحتيال في التجارة الإلكترونية

مع التوازن بين منع الاحتيال وتجربة العملاء على المحك، إليك 4 حلول لا بد منها لمكافحة الاحتيال في التجارة الإلكترونية بشكل فعال مع الحفاظ على تجربة العملاء.

نتعمق في التحديات النموذجية التي تواجه كل طريقة لمنع الاحتيال والخصائص وكيف يمكننا التغلب على التحديات لتحقيق الوقاية المثلى.

1. بصمة الجهاز

ما هي بصمة الجهاز؟

يتم إنشاء معرف فريد من خلال جمع معلومات حول الجهاز، مثل تكوين الأجهزة ونظام التشغيل وتكوين البرامج.

دور بصمة الجهاز

يمكن استخدام رؤى الجهاز لأغراض متعددة، مثل اكتشاف الاحتيال ومصادقة المستخدم والتسويق الرقمي.

يتم استخدامه عادةً للتمييز بين المستخدمين الحقيقيين والتهديدات المحتملة. إنه أمر بالغ الأهمية في مكافحة الاحتيال في التجارة الإلكترونية. ومع ذلك، فإنه يأتي مع مجموعة التحديات الخاصة به.

تحديات بصمة الجهاز النموذجية

- الدقة والموثوقية: تتغير خصائص الجهاز بمرور الوقت، مما يجعل من الصعب التعرف على نفس الجهاز.

- مخاوف الخصوصية: جمع البيانات مع احترام خصوصية المستخدم، خاصة مع لوائح حماية البيانات الصارمة.

- مشهد الأجهزة المتطور: تتطلب الأجهزة وأنظمة التشغيل الجديدة التي يتم إصدارها بانتظام القدرة على التكيف.

- التتبع عبر الأجهزة: تتبع المستخدمين الفرديين بدقة باستخدام ملفات تعريف أجهزة متعددة.

- انتحال وكيل المستخدم: معالجة معلومات وكيل المستخدم لتقليد الأجهزة الشرعية.

التغلب على التحديات

للتغلب على هذه التحديات، ستحتاج إلى حلول متطورة للغاية ومبتكرة يمكنها تمييز الجهاز على المستوى الجزئي، وتسمح لك باتخاذ إجراءات سريعة لإدارة الاحتيال، وحماية عملك وعملائك بشكل شامل.

تتفوق تقنية بصمة الجهاز الجيدة في التعرف الدقيق على الجهاز، وربط كل جهاز باستمرار ببياناته التاريخية الغنية، واكتشاف الاحتيال في الوقت الفعلي، وحماية الشركات والعملاء طوال دورة حياة العميل.

حلول تراست ديسيشن

تشتهر بصمة جهاز TrustDecision بتوفير تحديد دقيق للجهاز واكتشاف الاحتيال في الوقت الفعلي والوصول إلى قاعدة بيانات شاملة للكشف عن الاحتيال.

إذا كنت ترغب في معرفة المزيد عن حل بصمة الجهاز الخاص بنا و أفضل 8 بصمات للجهاز متوفر في السوق، تأكد من مراجعة مدونتنا.

يمكن أن يميز حلنا الأجهزة حتى في السيناريوهات الصعبة مثل إعادة ضبط المصنع أو موقع الجهاز الذي تم العبث به أو أدوات التحكم في المجموعة أو التلاعب المستند إلى البرامج النصية أو إعادة تثبيت التطبيق.

من خلال اكتشاف الاحتيال في الوقت الفعلي، يمكنك اتخاذ إجراءات عند اكتشاف حالات شاذة أو أنشطة مشبوهة.

علاوة على ذلك، يمكنك الوصول إلى قاعدة بيانات واسعة للكشف عن الاحتيال، مما يعني حماية قوية لعملك وعملائك طوال دورة حياتهم، بدءًا من الإعداد والتصفح والمعاملات والمراقبة المستمرة.

2. منع إساءة استخدام الترويج

ما هي إساءة الترويج

تشير إساءة استخدام الترويج إلى التكتيكات والأنشطة الخادعة التي تستغل العروض الترويجية والخصومات التسويقية.

يمكن أن يظهر هذا السلوك الاستغلالي بأشكال مختلفة، مما يشكل تحديات تجارية كبيرة.

- الاحتيال في الكوبونات: الاستخدام غير المصرح به للقسائم أو نسخها، مما يؤدي إلى خسائر مالية وانخفاض قيمة الجهود الترويجية.

- الاحتيال في الإحالة: يؤدي استغلال برامج الإحالة للمطالبة بالمكافآت بطريقة غير شريفة إلى تآكل فعالية هذه البرامج.

- عمليات الاستحواذ على الحساب: الوصول غير المصرح به إلى حسابات المستخدمين لإساءة استخدام العروض الترويجية وإلحاق الضرر بكل من الشركات والعملاء.

- مراجعات وهمية: نشر مراجعات احتيالية للتلاعب بالتقييمات والتصنيفات وخداع العملاء المحتملين.

- نشاط البوت: الروبوتات الآلية التي تشارك في العروض الترويجية، وتكتسب مزايا غير عادلة، وتقوض عدالة الحملات الترويجية.

معالجة إساءة استخدام الترويج: الحفاظ على ميزانية التسويق

لمكافحة مثل هذه الممارسات الاحتيالية بفعالية، تحتاج التجارة الإلكترونية إلى حلول شاملة مصممة لحماية سمعة العلامة التجارية والحفاظ على فعالية العروض الترويجية.

ستتمتع باليقظة المستمرة وآلية الكشف القائمة على القواعد لتحديد السلوكيات والأنشطة المشبوهة على الفور.

ستحتاج أيضًا إلى تحليلات سلوكية متطورة مع القدرة على تحليل سلوك المستخدم وتاريخ المعاملات وإحصاءات الجهاز لاكتشاف الحالات الشاذة بفعالية عالية.

حلول تراست ديسيشن

على الرغم من أن إساءة استخدام الترويج قد تبدو نجاحًا على المدى القصير، إلا أنها قد تضر بسمعة العلامة التجارية وعائد الاستثمار التسويقي طويل الأجل.

استجابةً للتهديد المتزايد بإساءة استخدام العروض الترويجية، نقدم مجموعة من الحلول باستخدام التكنولوجيا المتقدمة، مثل الذكاء الاصطناعي والتعلم الآلي، لمساعدة تجار التجزئة الرقميين على حماية سمعة علامتهم التجارية ونزاهة الأعمال وثقة العملاء.

تسمح لك المراقبة في الوقت الفعلي والكشف المستند إلى القواعد بالتصرف بناءً على السلوكيات المشبوهة بسرعة قبل تفاقم الأمر. يمكنك أيضًا التمتع بالمرونة في ضبط القواعد والمعايير لتناسب استراتيجياتك الترويجية.

تم تدريب التحليلات السلوكية للتعلم الآلي لدينا لإنتاج نقاط في الوقت الفعلي والتعرف على الحالات الشاذة، مما يجعلها أكثر فعالية في التشغيل الآلي.

3. التحقق من الهوية

ما هو التحقق من الهوية

التحقق من الهوية هو جانب حاسم لضمان شرعية وأمن هويات المستخدمين.

يتضمن تأكيد هوية الأفراد الذين يصلون إلى المنصات أو الخدمات عبر الإنترنت.

التحديات في التحقق من الهوية

التحقق الفعال من الهوية أمر ضروري، لكنه يطرح العديد من التحديات.

- عملية موازنة تجربة المستخدم/الأمان: قد يكون تحقيق التوازن بين عملية التحقق الصارمة من الهوية وتجربة المستخدم السلسة أمرًا صعبًا. قد تؤدي إجراءات التحقق المطولة إلى زيادة احتكاك المستخدم، في حين أن التحقق المتساهل يمكن أن يعرض منصتك للاحتيال.

- حالات الرفض الكاذب/الإيجابيات الكاذبة: يمكن أن تؤدي عمليات التحقق الصارمة للغاية إلى الإبلاغ عن المستخدمين الشرعيين عن غير قصد، مما يسبب الإزعاج والإحباط.

- مخاوف تتعلق بخصوصية البيانات: تعد حماية بيانات المستخدم من الانتهاكات مع الالتزام بلوائح حماية البيانات أولوية قصوى ولكنها قد تمثل تحديًا تقنيًا.

التغلب على التحديات

تشمل الطرق الممكنة لمكافحة هذه التحديات حظر الاحتيال حتى قبل أن يتم وضعه على منصتك، واستخدام المصادقة متعددة العوامل (MFA) واستخدام خوارزميات أكثر ذكاءً لتقليل الإيجابيات الكاذبة.

حلول تراست ديسيشن

بالنظر إلى جميع تحديات التحقق من الهوية، تم تصميم حلولنا المبتكرة لتوفير حماية شاملة لعملك وعملائك.

نحن نقدم منع الاحتيال بدون احتكاك على المستوى الذي يمكنهم فيه، حتى قبل ذلك، من الوصول إلى منصتك. بدءًا من عمليات التحقق من الخلفية الشاملة وحتى تحديد السلوك غير المنتظم والربط بالملفات الشخصية الاجتماعية والأنشطة الاحتيالية السابقة، يمكننا المساعدة في منع تسجيلات البريد العشوائي وعمليات تسلل الروبوتات وإدراج المستخدمين غير الحقيقيين.

يمكنك تقليل مخاطر ATO من خلال المراقبة المستمرة. لضمان تجربة سلسة للعملاء، يجب عليك تشغيل MFA فقط عندما يتم اكتشاف سلوك غير طبيعي. من خلال محرك القرار الذكي الخاص بنا الذي يتعلم نمط الاحتيال الجديد داخل النظام البيئي، يمكنك التأكد من حماية منصاتك من الإدخالات الضارة.

باستخدام الخوارزميات المتقدمة والتعلم الآلي، يمكن لحلولنا أن تقلل بدقة الإيجابيات الكاذبة، والتي بخلاف ذلك يمكن أن تكون ضارة بإيراداتك وعملائك الحقيقيين. لدينا شبكة واسعة من الاتصالات العالمية لضمان عدم إزعاج المستخدمين الشرعيين مع الحفاظ على مستوى عالٍ من الأمان.

تعمل TrustDecision على تبسيط عملية إعداد المستخدم والتحقق من صحته من خلال الوصول إلى مستودع كبير من أنواع المستندات من 270 دولة بأكثر من 130 لغة، وكل ذلك من خلال عمليات التحقق البيومترية في الوقت الفعلي. هذا يبسط عملية الإعداد.

4. إدارة الاحتيال

فهم إدارة الاحتيال

تعد إدارة الاحتيال مكونًا مهمًا في حماية الشركات من مجموعة واسعة من الأنشطة الاحتيالية، مما يضمن أن المعاملات والعمليات آمنة وجديرة بالثقة.

التحديات الفريدة لإدارة الاحتيال

تشكل إدارة الاحتيال تحديات مميزة، والتي تشمل:

- حجم المعاملات الكبير: غالبًا ما تتعامل الشركات مع حجم كبير من المعاملات، مما يزيد من خطر فقدان النشاط الاحتيالي وسط الكمية الهائلة من البيانات.

- سرعة المعاملات السريعة: إن التحويلات السريعة للأموال وأنظمة الدفع الفوري تجعل من الصعب الاستجابة بسرعة ومنع المعاملات الاحتيالية المحتملة.

- أساليب الاحتيال المتطورة: تتطور أساليب الاحتيال باستمرار وتصبح أكثر تعقيدًا. ويشمل ذلك الهندسة الاجتماعية وسرقة الهوية والهجمات الإلكترونية التي تتطلب تدابير مضادة تكيفية.

- ايجابيات كاذبة: يمكن أن تؤدي القواعد التقليدية ومعايير المخاطر في بعض الأحيان إلى الإبلاغ بشكل غير صحيح عن المعاملات المشروعة، مما يسبب إزعاجًا للعملاء الحقيقيين.

- تجربة العملاء: يمكن أن تؤدي عمليات الفحص الأمني المتكررة أو المعاملات المرفوضة إلى إحباط العملاء الحقيقيين والإضرار بسمعة العلامة التجارية.

حلول تراست ديسيشن

تم تصميم حلول TrustDecision لإدارة الاحتيال لمواجهة هذه التحديات بفعالية، مما يوفر للشركات حماية شاملة:

- الذكاء الاصطناعي القائم على البيانات في الوقت الفعلي: تقوم TrustDecision بجمع ودمج البيانات من مصادر مختلفة، وإجراء تحليل متعمق لاكتشاف الأنماط غير العادية. يعمل هذا في الوقت الفعلي، مما يؤدي إلى إرجاع النتائج في أقل من 400 مللي ثانية. يتم إعداد الأتمتة استنادًا إلى درجة المخاطر، ويتم توفير رؤى مفصلة حول الأسباب الكامنة وراء القرارات. يتيح ذلك الغوص العميق للمراجعات اليدوية عند الضرورة.

- التعلم الآلي التكيفي: تتطور حلول TrustDecision باستمرار، وتتكيف مع التعرف على أساليب الاحتيال الجديدة والمتطورة ومخاطر مكافحة غسيل الأموال (AML) من خلال التعلم من البيانات التاريخية. تصبح أكثر فعالية بمرور الوقت في تحديد التهديدات والتخفيف من حدتها.

- قواعد قابلة للتخصيص: توفر هذه الحلول مرونة قواعد المراقبة القابلة للتخصيص التي تتوافق مع المتطلبات المحددة للشركة وتحمل المخاطر. من خلال ضبط هذه القواعد، يتم تقليل الإيجابيات الكاذبة، مما يضمن تركيز المراقبة على الأمور الأكثر أهمية للشركة.

الخاتمة

في هذا العصر الرقمي، يعد الاحتيال في التجارة الإلكترونية تهديدًا مستمرًا يؤثر على أي نشاط تجاري عبر الإنترنت. مع تزايد تطور مجرمي الإنترنت، يعد الحفاظ على اليقظة والتكيف أمرًا ضروريًا.

توفر حلول TrustDecision المبتكرة نهج الأمان أولاً، مما يضمن الكشف الدقيق عن الاحتيال والوقاية منه مع الحفاظ على تجربة العملاء طوال رحلتهم.