يعمل الذكاء الاصطناعي التوليدي على إحداث ثورة في إنشاء المحتوى ومعالجة البيانات - ولكنه يجلب أيضًا تحديات جديدة هائلة للتحقق من الهوية عبر الإنترنت. أصبح التقدم في تكنولوجيا التزييف العميق، على وجه الخصوص، عقبة خطيرة لأنظمة الهوية المالية. بفضل النصوص والصور والصوت فائقة الواقعية، أصبح اكتشاف المحتوى المزيف أصعب من أي وقت مضى، حتى بالنسبة لنماذج الكشف المدربة.

في بلدان مثل إندونيسيا والمكسيك والفلبين، تواجه المؤسسات المالية المزيد من العقبات: الافتقار إلى مصادر بيانات موحدة وموثوقة للتحقق من الهويات، وانخفاض اعتماد البطاقات المصرفية، وضعف خدمات التحقق من الاسم الحقيقي، والتحقق البسيط من المحافظ الإلكترونية ومنصات الدفع الأخرى. كل هذا يخلق العاصفة المثالية، مما يجعل التحقق من الهوية ومنع الاحتيال أكثر خطورة ويصعب إدارته.

تكتيكات الهندسة الاجتماعية تتطور أيضًا. ينتحل المهاجمون شخصية الوكالات الحكومية أو المؤسسات المالية، ويجذبون الضحايا إلى مشاركة الشاشات أو رموز الرسائل القصيرة. تستغل روابط التطبيقات المزيفة التي يتم توزيعها على نطاق واسع والتي تعد بقروض أو جوائز الطبيعة البشرية - الثقة أو الفضول أو جاذبية الصفقة - لسرقة البيانات الشخصية. لا تؤذي هذه الهجمات الأفراد فحسب؛ بل تؤثر أيضًا على أمان المنصة وسمعتها.

مع التقدم المستمر للهندسة الاجتماعية والذكاء الاصطناعي التوليدي وبرامج الهجوم، يتم الضغط على المؤسسات المالية لحماية أصولها الأساسية. تمتد هذه المخاطر إلى ما هو أبعد من التحقق من الهوية، وتؤثر على أمن المعاملات وحماية البيانات وإجراءات مكافحة الاحتيال. أصبح تعزيز إدارة المخاطر من البداية إلى النهاية أمرًا ضروريًا للبقاء في المقدمة في هذا المشهد سريع التطور.

الفخاخ الشائعة وتكتيكات سرقة البيانات في سلسلة هجمات الذكاء الاصطناعي

من خلال الاستفادة من نقاط الضعف في الأمان عبر الإنترنت وسلوكيات المستخدم، يستغل المهاجمون الذكاء الاصطناعي لأتمتة الأنشطة الاحتيالية وتضخيمها. إن فهم الفخاخ وأساليب السرقة الأكثر شيوعًا يساعد المؤسسات على الاستعداد والدفاع بشكل أفضل ضد هذه المخاطر المتصاعدة.

1. جمع بيانات الهوية

يبدأ المهاجمون بجمع المعلومات الشخصية للهدف من خلال طرق مختلفة. قد يشمل ذلك أساليب الهندسة الاجتماعية لخداع الضحايا للكشف عن التفاصيل الشخصية أو استغلال البيانات التي تم الكشف عنها في الانتهاكات السابقة. ومع وجود هذه المعلومات في متناول اليد، يمكنهم التظاهر بأنهم الضحية للتقدم بطلب للحصول على قروض أو الوصول إلى الحسابات أو حتى تمرير الأصول - كل ذلك دون رفع علامة حمراء.

2. بدء التطبيقات وتغييرات الحساب

بمجرد حصول المهاجمين على بيانات الهوية الضرورية، ينتقلون إلى إرسال تطبيقات وهمية لتأمين الائتمان أو بدء عمليات تغيير الحساب، مثل تحديث أرقام الهواتف المرتبطة أو الحسابات المصرفية أو كلمات مرور الدفع. تمنح هذه التغييرات المهاجمين السيطرة على حسابات الضحية، وغالبًا ما يتم تنفيذها في وقت متأخر من الليل لتأخير الكشف من قبل الضحية.

3. سحب الأموال وتحويلها

أخيرًا، يقوم المهاجمون بسحب الأموال أو الائتمان من حسابات الضحية. قد يشمل ذلك التحويلات المباشرة أو عمليات الشراء عبر الإنترنت أو السحب النقدي أو غيرها من أشكال حركة الأموال. في بعض الحالات، يتم استرداد الأموال بسرعة عبر حسابات متعددة لتجنب التتبع وجعل الاسترداد أكثر صعوبة.

في هذه السيناريوهات، حتى مع وجود إجراءات وقائية مثل عمليات التحقق البيومترية ورموز الرسائل القصيرة وكلمات المرور، لا يزال من الممكن أن تكون هذه الحماية «الصارمة» غير كافية. يبحث المهاجمون باستمرار عن طرق ذكية لتجنبهم، وتحويل الدفاعات الموثوقة إلى مجرد مطبات سرعة في مخططاتهم.

النقاط العمياء في إدارة المخاطر

حتى أفضل استراتيجيات إدارة المخاطر يمكن أن تتجاهل نقاط الضعف الرئيسية، مما يترك فرصًا للمحتالين لاستغلالها. على سبيل المثال، عندما تركز الشركات بشدة على مجالات مثل الموافقة الائتمانية مع التغاضي عن إجراءات التحقق والأمن الأوسع نطاقًا، فإنها تخاطر بترك الحسابات مكشوفة. يمكن أن يؤدي تحديد هذه النقاط العمياء ومعالجتها إلى إحداث فرق كبير في حماية الأصول الأساسية. فيما يلي بعض النقاط العمياء الأكثر شيوعًا التي اكتشفناها خلال ممارستنا لمكافحة الاحتيال مع العملاء الماليين.

التركيز المفرط على الموافقة الائتمانية

يعد اتخاذ قرارات مخاطر الائتمان أمرًا أساسيًا لتأمين المعاملات ووقف الاحتيال في مساراته. لكن بعض المؤسسات تركز بشدة على مرحلة الموافقة الائتمانية لدرجة أنها تفتقد الصورة الأكبر - وتتجاهل عمليات التحقق المهمة مثل التحقق من ملكية الحساب وتأمين الإجراءات الحساسة. تترك هذه النقاط العمياء الباب مفتوحًا على مصراعيه لعمليات الاستحواذ على الحسابات وسرقة الأصول وضربات السمعة.

في هذه الحالة، فإن بناء نظام إدارة مخاطر كامل يعني النظر إلى ما وراء عمليات التحقق من الائتمان. تحتاج المؤسسات المالية إلى إعطاء وزن متساوٍ للتحقق من ملكية الحساب لمنع الاستيلاء على الحساب، والبحث عن الإجراءات المحفوفة بالمخاطر في جميع الأوقات، وإعداد أطر تحقق موثوقة، وتعزيز التعاون بين الإدارات بين المخاطر وتكنولوجيا المعلومات والامتثال والعمليات، وتثقيف عملائها بشأن ممارسات سلامة الحساب.

الاعتماد المفرط على طرق التحقق الفردية

يعد الاعتماد على شكل واحد فقط من أشكال التحقق - مثل كلمات المرور أو أسئلة الأمان أو تشغيل التعرف على الوجه لإجراءات معينة فقط - رهانًا محفوفًا بالمخاطر. بمجرد اختراق هذه الدفاعات، غالبًا ما لا يتبقى شيء لدعمها. هذا الاعتماد المفرط على التحقق «الفردي» هو دعوة مفتوحة للمهاجمين، الذين يمكنهم بسهولة تجاوز الدفاعات الضعيفة من خلال الهندسة الاجتماعية أو الاختراقات التقنية، مما يؤدي إلى انهيار النظام بأكمله.

الاستراتيجيات المفقودة لسيناريوهات الأعمال الرئيسية

تعد استراتيجيات إدارة المخاطر لسيناريوهات الأعمال الحرجة العمود الفقري لأمن الحساب ومنع الاحتيال، فضلاً عن كونها جزءًا حيويًا من مراجعة ما بعد الحوادث. يوصى بأن تقوم فرق المنتجات بتقييم مستويات المخاطر وتكرار هذه السيناريوهات، وتصميم واجهات سهلة الاستخدام يمكنها أيضًا التقاط بيانات المخاطر الضرورية. وفي الوقت نفسه، يجب على فرق المخاطر والتطوير إنشاء استراتيجيات تحقق خلفية لمطابقتها.

بدون ضمانات فعالة للإجراءات عالية المخاطر - مثل المعاملات الكبيرة أو تحديثات الحساب أو تغييرات بيانات الاعتماد - حتى أفضل استراتيجيات مكافحة الاستحواذ تفشل. ويسارع المهاجمون إلى اكتشاف هذه الثغرات، ويستخدمونها لمحاكاة المستخدمين الشرعيين وتنفيذ إجراءات غير مصرح بها، متجاوزين الدفاعات القديمة.

عدم استخدام بصمة الجهاز المحمول

تقوم بصمة الجهاز بتعيين معرف فريد لكل جهاز استنادًا إلى نقاط البيانات المختلفة، مما يتيح تقييم المخاطر لعمليات التطبيق. ومع ذلك، فإن العديد من المؤسسات المالية بالكاد تخدش السطح بهذه التكنولوجيا، مما يؤدي إلى الافتقار إلى الرؤى السلوكية والبيئية الهامة للمعاملات الرئيسية. هذه الفجوة تجعل من الصعب على المنصات اكتشاف ومنع السلوكيات غير الطبيعية مثل هجمات الروبوتات والمحاكيات وهجمات الحقن، مما يزيد من مخاطر الاحتيال.

بناء حلول شاملة للأمن المالي

للاستجابة لهذه التهديدات المتطورة، يجب أن يكون الأمن المالي شاملاً. من خلال الجمع بين المراقبة الاستباقية والتحقق القوي والاستفادة الكاملة من اكتشاف مخاطر الأجهزة، يمكن للمؤسسات حماية حسابات المستخدمين وتعزيز سلامة البيانات وبناء الثقة على جميع الجبهات.

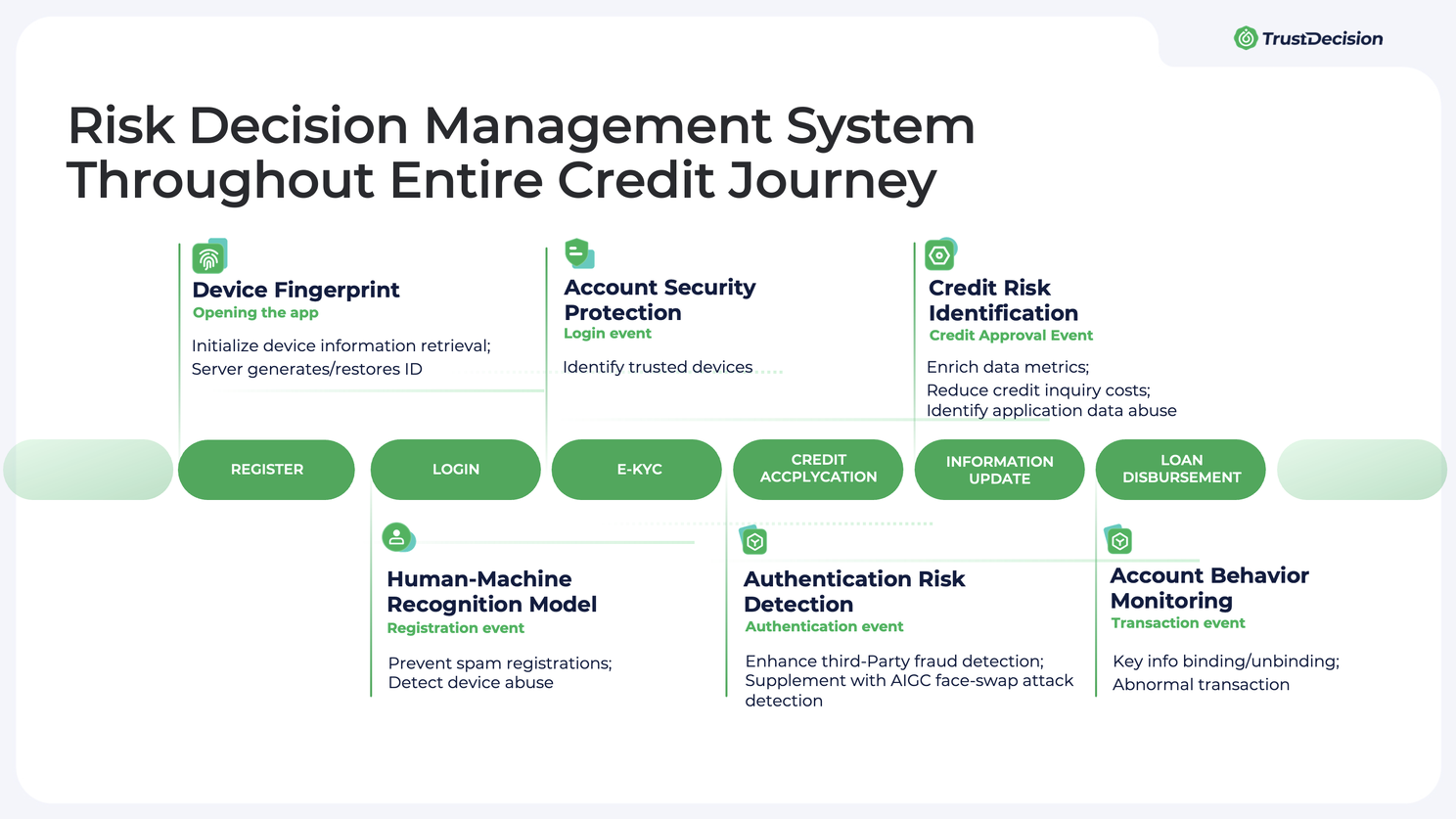

مراقبة المخاطر والتنبيه من البداية إلى النهاية

لتوفير الحماية الكاملة للأصول الأساسية مثل أمان الحساب، من الضروري إنشاء نظام مراقبة وتنبيه يغطي رحلة المستخدم الكاملة مثل التسجيل وتسجيل الدخول والمصادقة والموافقة على الائتمان والاستخدام وتحديثات المعلومات الشخصية. يتضمن ذلك تتبع المؤشرات الرئيسية، مثل النشاط غير المعتاد، ومحاولات تسجيل الدخول الفاشلة المتعددة، وعمليات تسجيل الدخول من أجهزة أو مواقع غير مألوفة، والتغييرات المفاجئة في إعدادات الحساب. واستجابة لذلك، يمكن تطبيق تدابير مثل تخفيض مستوى الوصول أو تجميد الحسابات أو إجراءات الحظر لضمان الأمان.

اكتشاف الاحتيال على الأجهزة

يحتاج الكشف الفعال عن الاحتيال المرتبط بالجهاز إلى ترقية مستمرة للتكنولوجيا وتحديد أدوات المخاطر.

طورت TrustDecision نظامًا متقدمًا لمكافحة الاحتيال، يغطي إدراك مخاطر الجهاز، وتحديد المخاطر، ومعالجة المخاطر، واكتشاف حلقات الاحتيال، وتعزيز الدفاعات ضد الاحتيال في الاتصالات والشبكات. يمكن لمراقبتنا في الوقت الفعلي اكتشاف أكثر من 3,000 برنامج مهاجم، وأكثر من 20 أداة للمخاطر، وأكثر من 100 تصنيف للمخاطر، بما في ذلك شبكات VPN، والمحاكيات، والتحكم الجماعي، والمواقع المزيفة، والأجهزة التي تم كسر حمايتها، وعمليات اختراق مشاركة الشاشة، ويتم تحديثها كل أسبوع للبقاء في طليعة التهديدات المتطورة.

المراجع التبادلية للبيانات المبلغ عنها ذاتيًا مع مصادر موثوقة

يتجاوز التحقق النشط من ملفات تعريف المستخدمين التحقق البسيط من البيانات المبلغ عنها ذاتيًا. تشكل عمليات التعرف الضوئي على الأحرف واكتشاف النشاط وأرقام الهواتف الجديدة - وهي عناصر أبلغ عنها المستخدم - مخاطر التلاعب. ولمواجهة ذلك، يعد الرجوع إلى البيانات المنقولة ذاتيًا مع مصدر بيانات موثوق أمرًا ضروريًا. على سبيل المثال، مطابقة رقم الهوية مع رقم الهاتف ورقم الهوية بالاسم والحساب المصرفي برقم الهوية والحساب المصرفي بالاسم وصورة الوجه مع السجلات الرسمية. يساعد تعزيز هذه الأزواج من خلال التحقق الإضافي على تعزيز نظام أمان الحساب وإنشاء ملف تعريف هوية أكثر دقة لكل عميل.

نمذجة بيانات المؤشرات الرئيسية

يجب أن يتضمن نموذج البيانات القوي الذي يحلل المؤشرات الرئيسية إنشاء خط أساس لبيانات تسجيل الدخول المعتمدة، وتوصيف سلوكيات المستخدم للحالات الشاذة، وتمكين المصادقة متعددة العوامل (MFA).

1. أولاً، يتعمق النظام في عادات تسجيل الدخول المعتادة للمستخدمين - تحليل أوقات تسجيل الدخول والمواقع والأجهزة وظروف الشبكة. من خلال إنشاء خط أساس لتسجيل الدخول العادي، يصبح من السهل اكتشاف أنماط تسجيل الدخول التي تنحرف بشكل حاد، بحيث يمكن وضع علامة على الوصول غير المصرح به وإيقاف تشغيله بسرعة.

2. يتم إنشاء شخصية المخاطر من السلوكيات التاريخية للمستخدم وأنماط المعاملات للكشف عن الاحتيال من خلال المراقبة المستمرة لهذه الأنشطة - إذا اكتشف النموذج تغييرات مفاجئة تحيد عن السلوك السابق، فقد يشير ذلك إلى محاولة الاحتيال. على سبيل المثال، قد يشير النشاط المفاجئ في بلد جديد إلى اختراق الحساب. تعرف على المزيد حول شخصية المخاطر العالمية.

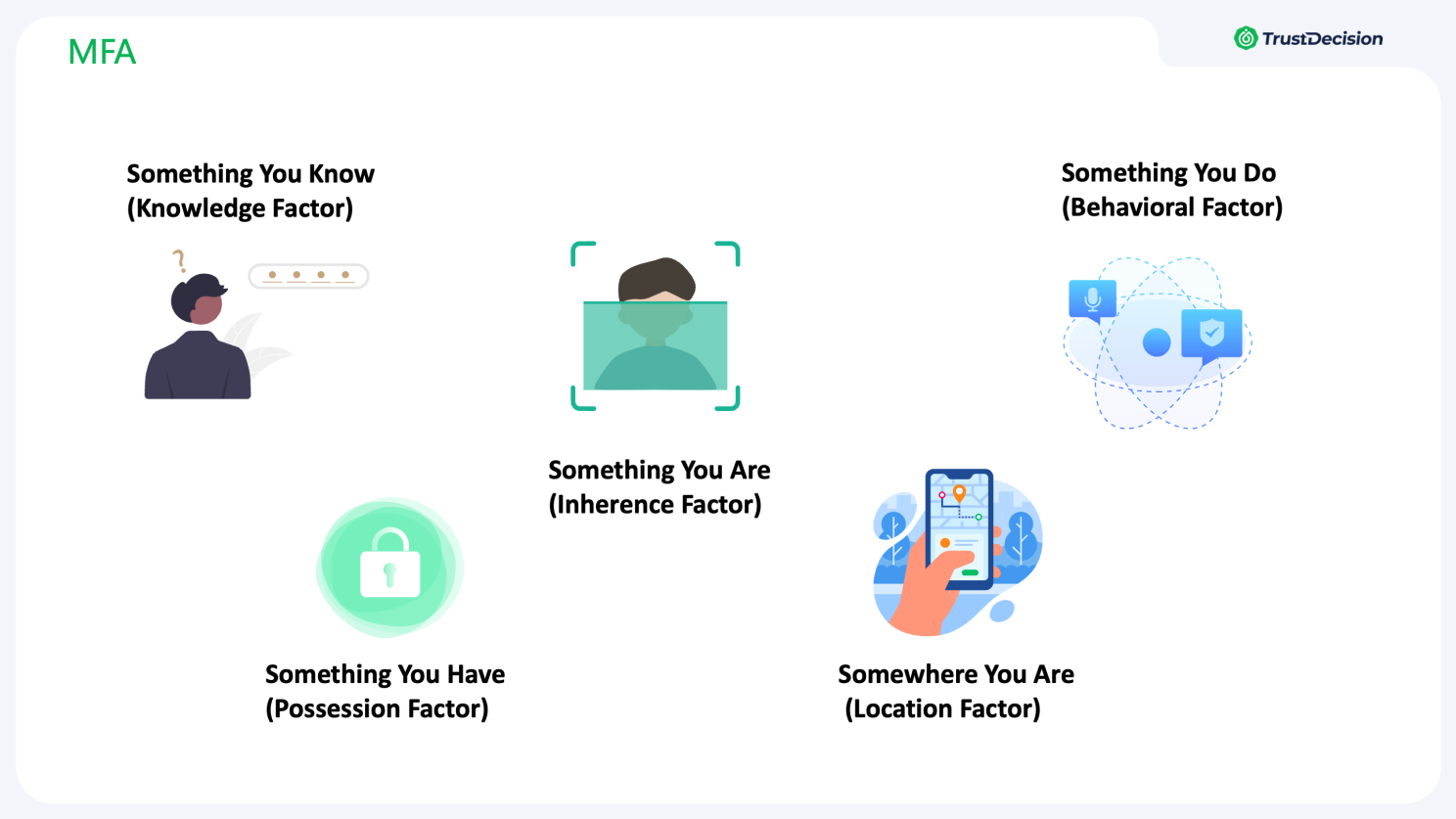

3. تضيف MFA طبقة إضافية من أمان الحساب حتى في حالة اختراق أحد العوامل. تتضمن MFA عوامل المعرفة (كلمات المرور أو أرقام التعريف الشخصية أو أسئلة الأمان) وعوامل الحيازة (البطاقات الذكية والرموز ورموز الرسائل القصيرة) والعوامل المتأصلة (القياسات الحيوية مثل بصمات الأصابع أو التعرف على الوجه أو مسح قزحية العين). لا ينبغي أن تعتمد MFA الناجحة على عامل واحد فقط؛ بدلاً من ذلك، تحتاج إلى الجمع بين هذه العوامل بذكاء بناءً على سيناريو المخاطر المحدد ونوع المعاملة. يجب أن يشكل السياق في الوقت الفعلي المزيج، وذلك باستخدام بيانات مثل سلوك المستخدم والموقع وبصمات الجهاز لضبط متطلبات المصادقة ديناميكيًا، وإنشاء شبكة أمان قوية للمستخدمين.

باختصار، مع تزايد تعقيد التهديدات التي يحركها الذكاء الاصطناعي، يجب على المؤسسات المالية تبني نهج استباقي متعدد الطبقات للأمن. من التزييف العميق إلى الهندسة الاجتماعية، يستغل المهاجمون الثغرات التي قد تتجاهلها الدفاعات التقليدية. تساعد استراتيجيات إدارة المخاطر الشاملة - بما في ذلك أدوات مثل Global Risk Persona من TrustDecision - المؤسسات على حماية حسابات المستخدمين وتأمين البيانات والحفاظ على ثقة العملاء. إن تعزيز هذه الدفاعات أمر بالغ الأهمية للبقاء في طليعة التهديدات المتطورة وبناء إطار أمني مرن للمستقبل.

حول قرار الثقة

TrustDecision هي شركة عالمية رائدة في حلول إدارة المخاطر ومنع الاحتيال، وتمكين الشركات من خلال حلول لحماية الهويات الرقمية، وتأمين المعاملات، وتعزيز ثقة العملاء. من خلال الاستفادة من قدرتنا القوية على نمذجة البيانات والرؤى القابلة للتنفيذ، تمكّن TrustDecision المؤسسات المالية من اكتشاف تهديدات الاحتيال والتخفيف من حدتها في الوقت الفعلي، وتتعاون مع العملاء في جميع أنحاء العالم لبناء أطر أمنية مرنة.

.jpeg)