La IA generativa está revolucionando la creación de contenido y el procesamiento de datos, pero también plantea nuevos desafíos enormes para la verificación de identidad en línea. Los avances en la tecnología deepfake, en particular, se han convertido en un serio obstáculo para los sistemas de identidad financiera. Con textos, imágenes y audio hiperrealistas, detectar contenido falso es más difícil que nunca, incluso para modelos de detección experimentados.

En países como Indonesia, México y Filipinas, las instituciones financieras se enfrentan a aún más obstáculos: la falta de fuentes de datos unificadas y confiables para verificar las identidades, la baja adopción de tarjetas bancarias, los débiles servicios de verificación de nombres reales y la verificación incompleta de los monederos electrónicos y otras plataformas de pago. Todo esto crea la tormenta perfecta, lo que hace que la verificación de identidad y la prevención del fraude sean mucho más riesgosas y difíciles de gestionar.

Las tácticas de ingeniería social también están evolucionando. Los atacantes se hacen pasar por agencias gubernamentales o instituciones financieras y atraen a las víctimas para que compartan pantallas o códigos SMS. Los enlaces de aplicaciones falsas que se distribuyen de forma masiva y prometen préstamos o premios explotan la naturaleza humana (la confianza, la curiosidad o el atractivo de un acuerdo) para robar datos personales. Estos ataques no solo perjudican a las personas, sino que también afectan a la seguridad y la reputación de la plataforma.

Con el avance constante de la ingeniería social, la inteligencia artificial generativa y los softwares de ataque, las instituciones financieras tienen la presión de proteger sus activos principales. Estos riesgos van más allá de la verificación de identidad y afectan a la seguridad de las transacciones, la protección de datos y las medidas antifraude. Fortalecer la gestión de riesgos de principio a fin se ha vuelto esencial para mantenerse a la vanguardia en este panorama en rápida evolución.

Trampas y tácticas de robo de datos comunes en la cadena de ataque de la IA

Al aprovechar las debilidades de la seguridad en línea y el comportamiento de los usuarios, los atacantes explotan la IA para automatizar y amplificar las actividades fraudulentas. Comprender las trampas y los métodos de robo más comunes ayuda a las instituciones a prepararse y defenderse mejor contra estos riesgos crecientes.

1. Recopilación de datos de identidad

Los atacantes comienzan por recopilar la información personal del objetivo a través de varios métodos. Esto podría implicar tácticas de ingeniería social para engañar a las víctimas para que revelen detalles personales o exploten los datos expuestos en infracciones anteriores. Con esta información en la mano, pueden hacerse pasar por la víctima para solicitar préstamos, acceder a cuentas o incluso robar activos, todo ello sin levantar ninguna señal de alerta.

2. Inicio de solicitudes y cambios en la cuenta

Una vez que los atacantes han obtenido los datos de identidad necesarios, pasan a presentar solicitudes falsas para obtener crédito o iniciar procesos de cambio de cuenta, como actualizar números de teléfono, cuentas bancarias o contraseñas de pago vinculados. Estos cambios permiten a los atacantes controlar las cuentas de la víctima y, a menudo, se llevan a cabo a altas horas de la noche para retrasar la detección por parte de la víctima.

3. Retiro y transferencia de fondos

Por último, los atacantes retiran fondos o créditos de las cuentas de la víctima. Esto puede incluir transferencias directas, compras en línea, retiros de efectivo u otras formas de movimiento de fondos. En algunos casos, los fondos se transfieren rápidamente a varias cuentas para evitar el seguimiento y dificultar la recuperación.

En estos escenarios, incluso con medidas de seguridad como los controles biométricos, los códigos SMS y las contraseñas, esas protecciones «férreas» aún pueden ser insuficientes. Los atacantes encuentran constantemente formas ingeniosas de esquivarlas, convirtiendo las defensas confiables en meros reductores de velocidad en sus planes.

Los puntos ciegos en la gestión de riesgos

Incluso las mejores estrategias de gestión de riesgos pueden pasar por alto las vulnerabilidades clave, lo que deja oportunidades para que los estafadores las exploten. Por ejemplo, cuando las empresas se centran demasiado en áreas como la aprobación de créditos y pasan por alto medidas de verificación y seguridad más amplias, corren el riesgo de dejar sus cuentas expuestas. Identificar y abordar estos puntos ciegos puede marcar la diferencia a la hora de proteger los activos principales. Estos son algunos de los puntos ciegos más comunes que descubrimos a lo largo de nuestra práctica antifraude con clientes financieros.

Centrarse demasiado en la aprobación del crédito

La toma de decisiones sobre el riesgo crediticio es clave para garantizar las transacciones y detener el fraude. Sin embargo, algunas instituciones se centran tanto en la fase de aprobación del crédito que no tienen en cuenta el panorama general y pasan por alto comprobaciones cruciales como la verificación de la titularidad de las cuentas y la adopción de medidas delicadas. Estos puntos ciegos dejan la puerta abierta de par en par a la apropiación de cuentas, el robo de activos y los ataques a la reputación.

En este caso, crear un sistema de gestión de riesgos de espectro completo significa mirar más allá de las verificaciones crediticias. Las instituciones financieras deben conceder la misma importancia a la validación de la titularidad de las cuentas para evitar que se apoderen de ellas, analizar para siempre las acciones riesgosas, establecer marcos de verificación confiables, fomentar la colaboración interdepartamental entre el riesgo, la TI, el cumplimiento y las operaciones, y educar a sus clientes sobre las prácticas de seguridad de las cuentas.

Confianza excesiva en métodos de verificación únicos

Confiar en una sola forma de verificación, como contraseñas, preguntas de seguridad o solo activar el reconocimiento facial para ciertas acciones, es una apuesta arriesgada. Una vez que estas defensas se ven comprometidas, a menudo no queda nada que las respalde. Esta confianza excesiva en la verificación «de una sola vez» es una invitación abierta para los atacantes, que pueden eludir fácilmente las débiles defensas mediante ingeniería social o hackeos tecnológicos, con lo que todo el sistema se derrumba.

Estrategias faltantes para escenarios empresariales clave

Las estrategias de gestión de riesgos para situaciones empresariales críticas son la columna vertebral de la seguridad de las cuentas y la prevención del fraude, así como una parte vital de la revisión posterior a un incidente. Se recomienda que los equipos de productos evalúen los niveles de riesgo y la frecuencia de estos escenarios, diseñando interfaces fáciles de usar que también puedan capturar los datos de riesgo necesarios. Mientras tanto, los equipos de riesgo y desarrollo deberían crear estrategias de verificación de back-end que se adapten a las necesidades.

Sin salvaguardias eficaces para las acciones de alto riesgo, como las grandes transacciones, las actualizaciones de cuentas o los cambios de credenciales, incluso las mejores estrategias contra las adquisiciones fracasan. Los atacantes detectan rápidamente estas brechas y las utilizan para imitar a los usuarios legítimos y llevar a cabo acciones no autorizadas, eludiendo así defensas anticuadas.

Subutilización de la toma de huellas dactilares de dispositivos móviles

La toma de huellas digitales del dispositivo asigna un identificador único a cada dispositivo en función de varios puntos de datos, lo que permite la evaluación de riesgos para las operaciones de la aplicación. Sin embargo, muchas instituciones financieras apenas están empezando a utilizar esta tecnología, lo que provoca una falta de información fundamental sobre el comportamiento y el entorno para las transacciones clave. Esta brecha dificulta que las plataformas detecten y prevengan comportamientos anormales, como los ataques de bots, los emuladores y los ataques por inyección, lo que aumenta el riesgo de fraude.

Creación de soluciones integrales para la seguridad financiera

Para responder a estas amenazas en evolución, la seguridad financiera debe ser integral. Al combinar la supervisión proactiva, una verificación sólida y aprovechar al máximo la detección de riesgos de los dispositivos, las instituciones pueden proteger las cuentas de los usuarios, fortalecer la integridad de los datos y generar confianza en todos los frentes.

Monitorización y alerta de riesgos de extremo a extremo

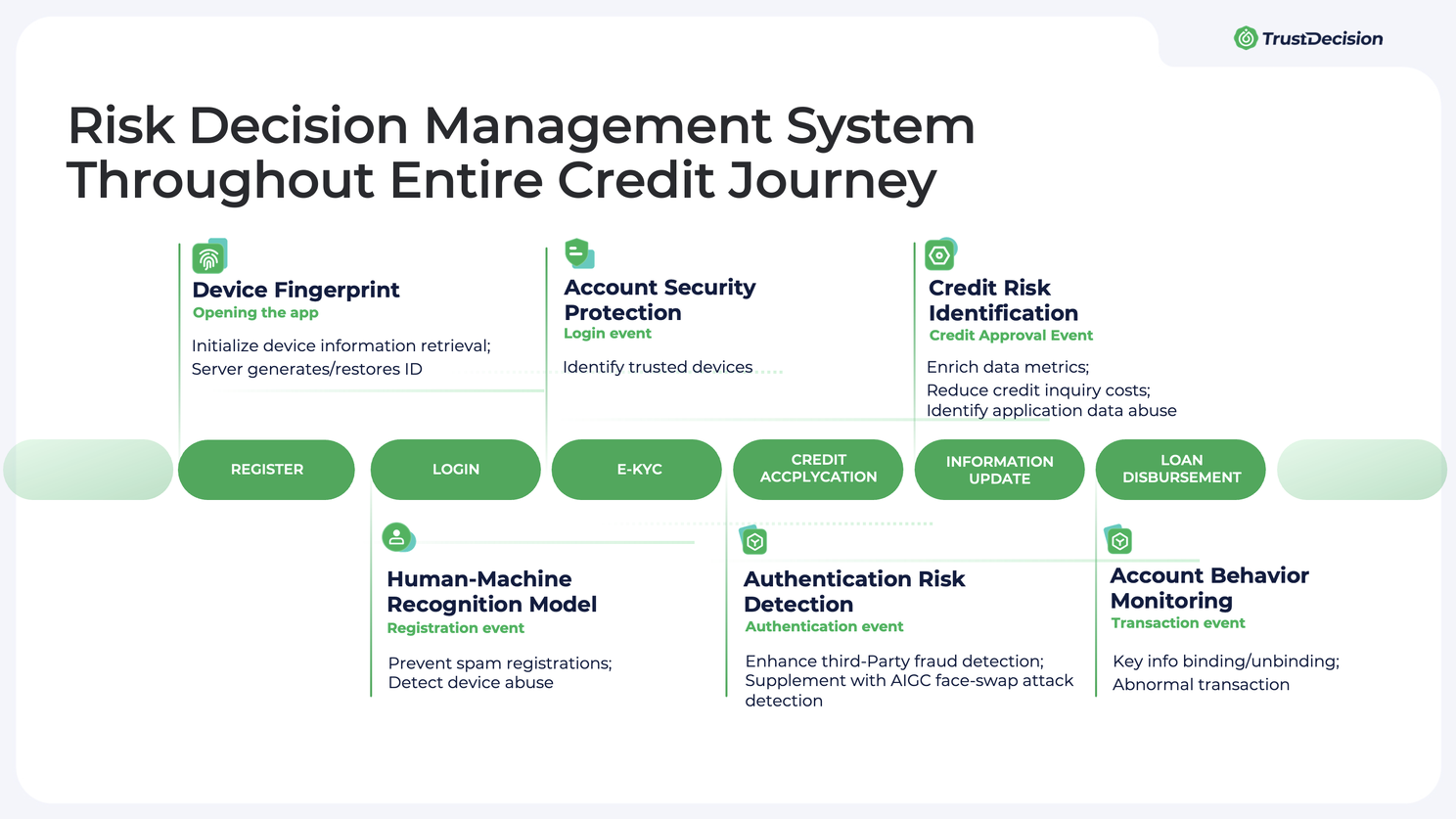

Para proteger completamente los activos principales, como la seguridad de las cuentas, es esencial establecer un sistema de monitoreo y alerta que cubra todo el recorrido del usuario, como el registro, el inicio de sesión, la autenticación, la aprobación de créditos, el uso y las actualizaciones de la información personal. Esto implica hacer un seguimiento de los indicadores clave, como la actividad inusual, los múltiples intentos fallidos de inicio de sesión, los inicios de sesión desde dispositivos o ubicaciones desconocidas y los cambios repentinos en la configuración de la cuenta. En respuesta, se pueden aplicar medidas como reducir el acceso, congelar cuentas o bloquear acciones para garantizar la seguridad.

Detección de fraude en dispositivos

La detección eficaz del fraude relacionado con los dispositivos requiere una actualización tecnológica continua y la identificación de herramientas de riesgo.

TrustDecision ha desarrollado un sistema antifraude avanzado que abarca la percepción del riesgo de los dispositivos, la identificación del riesgo, la gestión del riesgo y la detección de redes de fraude, lo que refuerza las defensas contra el fraude en las telecomunicaciones y las redes. Nuestra supervisión en tiempo real permite detectar más de 3000 programas de ataque, más de 20 herramientas de riesgo y más de 100 etiquetas de riesgo, incluidas las VPN, los emuladores, el control de grupos, las ubicaciones falsas, los dispositivos con jailbreak y los hackeos para compartir pantallas, y se actualiza cada semana para anticiparnos a las amenazas en constante evolución.

Referencia cruzada de datos autorreportados con fuentes confiables

La verificación activa de los perfiles de usuario va más allá de la simple verificación cruzada de los datos autodeclarados. Los procesos de OCR, la detección del estado activo y los nuevos números de teléfono, que son elementos denunciados por los usuarios, plantean riesgos de manipulación. Para contrarrestar esto, es necesario hacer referencias cruzadas entre los datos autoportados y las fuentes de datos fidedignas. Por ejemplo, hacer coincidir el número de identificación con el número de teléfono, el número de identificación con el nombre, la cuenta bancaria con el número de identificación, la cuenta bancaria con el nombre y la imagen facial con los registros oficiales. Reforzar estos pares con una verificación adicional ayuda a reforzar el sistema de seguridad de la cuenta y crea un perfil de identidad más preciso para cada cliente.

Modelado de datos de indicadores clave

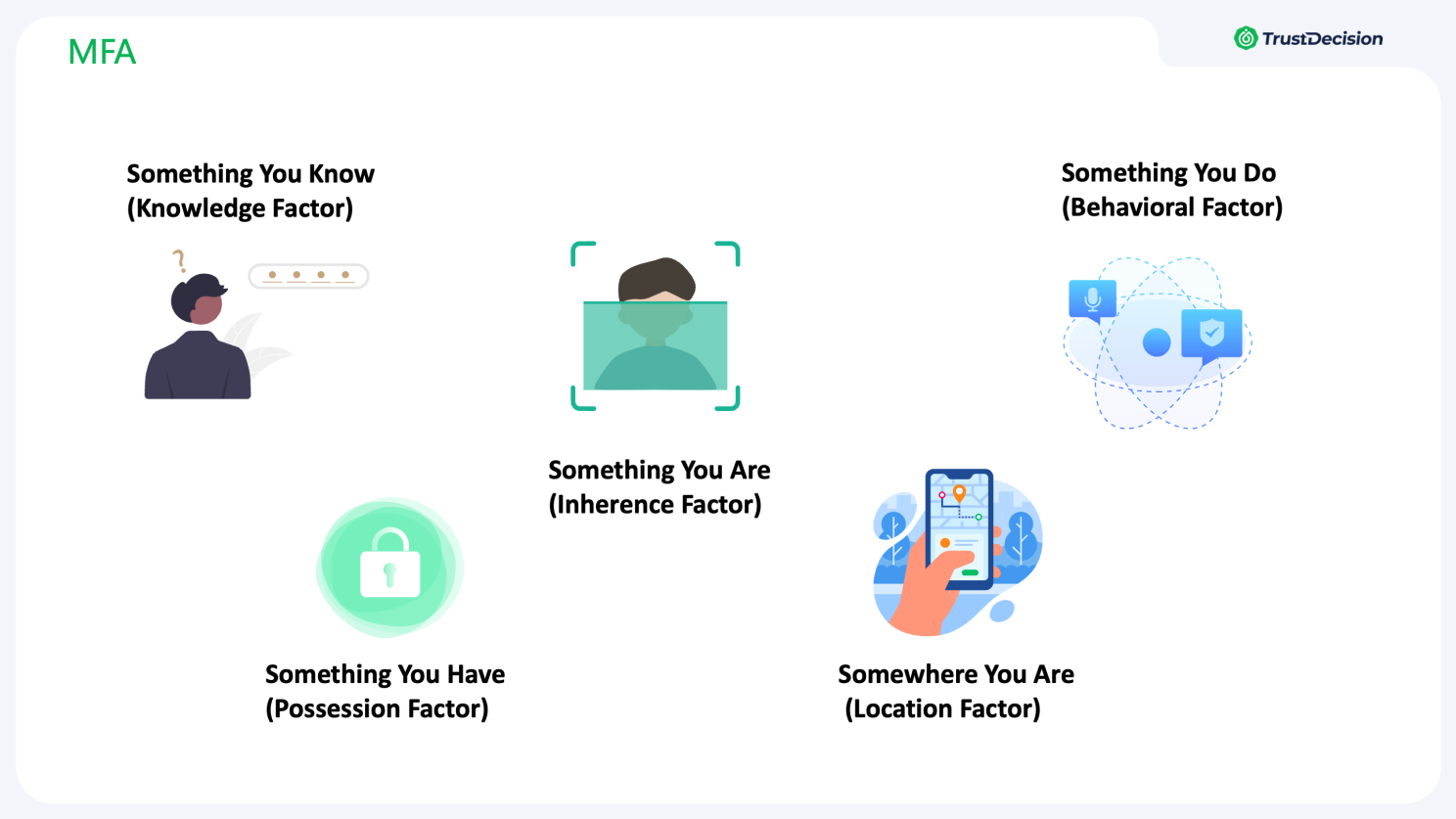

Un modelo de datos sólido que analice los indicadores clave debe incluir el establecimiento de una línea de base para los datos de inicio de sesión aprobados, la elaboración de perfiles de los comportamientos de los usuarios para detectar anomalías y la activación de la autenticación multifactor (MFA).

1. En primer lugar, el sistema analiza los hábitos de inicio de sesión habituales de los usuarios y analiza los tiempos de inicio de sesión, las ubicaciones, los dispositivos y las condiciones de la red. Al establecer una base de referencia para un inicio de sesión normal, resulta más fácil detectar los patrones de inicio de sesión que se desvían bruscamente, de modo que los accesos no autorizados se pueden marcar y cerrar rápidamente.

2. Se crea una persona de riesgo a partir del comportamiento histórico y los patrones de transacciones de un usuario para detectar el fraude mediante la supervisión continua de estas actividades; si el modelo detecta cambios repentinos que se desvían del comportamiento anterior, puede indicar un intento de fraude. Por ejemplo, una actividad repentina en un nuevo país podría indicar que la cuenta está comprometida. Más información sobre Global Risk Persona.

3. La MFA añade una capa adicional de seguridad a la cuenta, incluso si un factor se ve comprometido. La autenticación multifactor incluye factores de conocimiento (contraseñas, PIN o preguntas de seguridad), factores de posesión (tarjetas inteligentes, fichas, códigos SMS) y factores inherentes (datos biométricos como las huellas dactilares, el reconocimiento facial o el escaneo del iris). El éxito de la MFA no debe basarse en un solo factor, sino que debe combinarlos de manera inteligente en función del escenario de riesgo específico y del tipo de transacción. El contexto en tiempo real debe dar forma a la combinación, utilizando datos como el comportamiento de los usuarios, la ubicación y las huellas dactilares de los dispositivos para ajustar de forma dinámica los requisitos de autenticación y crear una sólida red de seguridad para los usuarios.

En resumen, a medida que las amenazas impulsadas por la IA se vuelven más sofisticadas, las instituciones financieras deben adoptar un enfoque de seguridad proactivo y de varios niveles. Desde los deepfakes hasta la ingeniería social, los atacantes aprovechan las brechas que las defensas tradicionales pueden pasar por alto. Las estrategias integrales de gestión de riesgos, que incluyen herramientas como Global Risk Persona de TrustDecision, ayudan a las instituciones a proteger las cuentas de los usuarios, proteger los datos y mantener la confianza de los clientes. Reforzar estas defensas es crucial para anticiparse a las amenazas cambiantes y crear un marco de seguridad resiliente para el futuro.

Acerca de TrustDecision

TrustDecision es líder mundial en soluciones de gestión de riesgos y prevención del fraude, y brinda a las empresas soluciones para proteger las identidades digitales, proteger las transacciones y mejorar la confianza de los clientes. Al aprovechar nuestra sólida capacidad de modelado de datos y nuestros conocimientos prácticos, TrustDecision permite a las instituciones financieras detectar y mitigar las amenazas de fraude en tiempo real, y se asocia con clientes de todo el mundo para crear marcos de seguridad resilientes.

.jpeg)