تُقدر قيمة سوق التكنولوجيا المالية العالمية بـ 165.17 مليار دولار أمريكي في عام 2023، بمعدل نمو سنوي مركب يبلغ 25.18٪. ومن المقرر أن يتجاوز 400 مليار دولار أمريكي بحلول عام 2027.

مع إطلاق أكثر من 26,000 شركة ناشئة في مجال التكنولوجيا المالية في عام 2021، تبلغ المدفوعات الرقمية المقدرة التي تمت في عام 2022 8.49 تريليون دولار أمريكي. (المصدر: https://www.marketdataforecast.com/market-reports/fintech-market)

نمت صناعة التكنولوجيا المالية بشكل كبير، مما جعل المعاملات المالية أكثر سهولة من أي وقت مضى. ومع ذلك، مع هذه الراحة يأتي تهديد كبير - الاحتيال في الدفع.

في هذه المقالة، نتعمق في عالم عمليات الاحتيال في الدفع وتأثيرها وكيف يمكن لشركات التكنولوجيا المالية تنفيذ استراتيجيات قوية لمنع الاحتيال.

انضم إلينا في هذه الرحلة لتأمين أعمال التكنولوجيا المالية الخاصة بك وحماية عملائك.

فهم الاحتيال في الدفع في منطقة آسيا والمحيط الهادئ: مصدر قلق متزايد

تشمل عمليات الاحتيال في الدفع العديد من الممارسات الخادعة التي يمكن أن تشل شركات التكنولوجيا المالية. من هجمات التصيد الاحتيالي إلى سرقة الهوية، تتخذ عمليات الاحتيال هذه أشكالًا مختلفة، مما يعرض المؤسسات المالية وعملائها للخطر. في حين أن عمليات الاحتيال الرقمية تمثل مصدر قلق عالمي، فقد شهدت منطقة آسيا والمحيط الهادئ زيادة كبيرة في حدوثها، لا سيما في بداية جائحة COVID-19 (المصدر: https://www.theasianbanker.com/updates-and-articles/technology-a-double-edged-sword-for-financial-fraud-risk-management).

هناك عدة عوامل تساهم في هذا القلق المتزايد.

- نمو سريع في مجال التكنولوجيا المالية مع وصول عدد كبير من السكان الذين لا يملكون حسابات مصرفية إلى الخدمات المالية الرقمية

- طرق دفع متنوعة، من محافظ الهاتف المحمول إلى منصات الدفع الرقمية

- حجم كبير من المعاملات عبر الحدود مع نظام دفع معقد

- التحديات في لوائح التكنولوجيا المالية في منطقة آسيا والمحيط الهادئ

وقد اجتذب ذلك انتباه المحتالين لاستغلال نقاط الضعف.

الأنواع الشائعة من الاحتيال في الدفع

لمكافحة عمليات الاحتيال في الدفع بشكل فعال، يجب علينا أولاً فهم تعقيداتها. نستكشف أنواع الاحتيال الشائعة، بما في ذلك

- التصيد الاحتيالي: نوع من الاحتيال يتضمن استخدام رسائل البريد الإلكتروني أو مواقع الويب أو الرسائل القصيرة الاحتيالية لخداع الأشخاص للكشف عن معلوماتهم الشخصية، مثل كلمة المرور أو أرقام بطاقات الائتمان

- سرقة الهوية: يسرق المحتال المعلومات الشخصية لشخص ما، مثل الاسم أو رقم الأمان أو أرقام بطاقات الائتمان. أبلغ 61٪ من التجار في APAC عن معدلات أعلى لسرقة الهوية (المصدر: https://www.cybersource.com/en-ap/solutions/fraud-and-risk-management/fraud-report.html)

- عمليات الاستحواذ على الحساب (ATO): يحصل المخترق على وصول غير مصرح به إلى حساب عبر الإنترنت بقصد ضار. زيادة بنسبة 142٪ في ATO في منطقة آسيا والمحيط الهادئ (المصدر: https://www.cybersource.com/en-ap/solutions/fraud-and-risk-management/fraud-report.html)

سيستخدم المحتالون بعد ذلك هذه المعلومات المسروقة لإجراء عمليات شراء غير مصرح بها أو فتح حسابات باسم الضحية. هذا يؤدي إلى الخسارة على كلا الطرفين والشركات والمستهلكين.

تسلط العديد من الأمثلة الواقعية الضوء على هذه التهديدات، مع التأكيد على الحاجة إلى تدابير وقائية قوية.

عواقب عمليات الاحتيال في الدفع

تؤدي عمليات الاحتيال في الدفع إلى عواقب وخيمة على شركات التكنولوجيا المالية. الخسائر كبيرة، من الخسائر المالية إلى الأضرار بالسمعة والتداعيات القانونية.

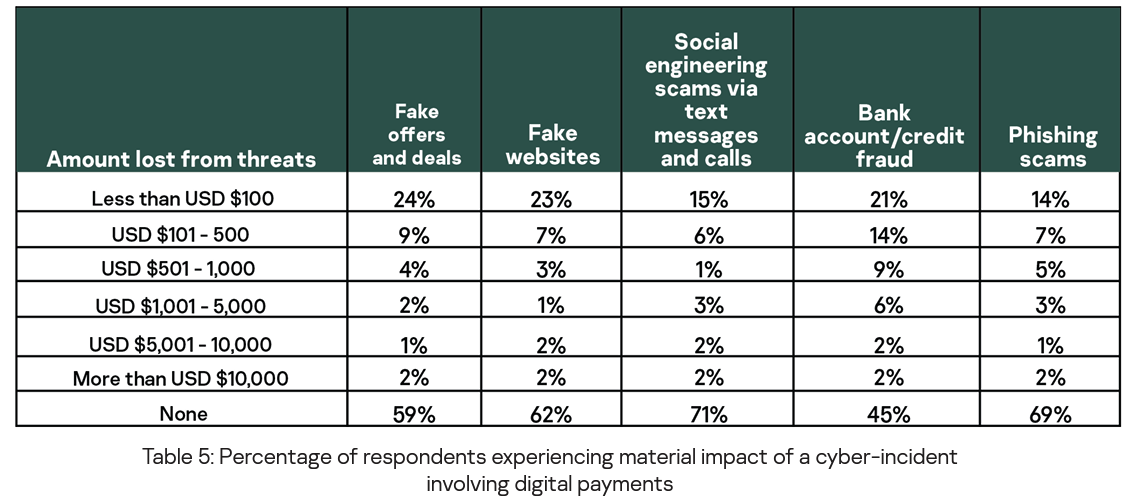

وفقًا لدراسة لمنطقة آسيا والمحيط الهادئ أجرتها Kaspersky 2021، فإن التأثير المادي للحوادث الإلكترونية التي تنطوي على مدفوعات رقمية، تتمثل أهم 5 تهديدات تؤدي إلى خسارة مالية في - العروض والصفقات المزيفة، والمواقع الإلكترونية المزيفة، وعمليات الاحتيال المتعلقة بالهندسة الاجتماعية عبر الرسائل النصية والمكالمات، والاحتيال في الحساب المصرفي/الائتمان، والاحتيال الاحتيالي.

وفقًا لـ Fintech News Singapore، تفقد دول آسيا والمحيط الهادئ ما معدله 4 دولارات أمريكية لكل معاملة بسبب الاحتيال.

الإحصائيات مثيرة للقلق، حيث تتسبب عمليات الاحتيال في الدفع في خسائر فادحة في قطاع التكنولوجيا المالية. تؤكد هذه الإحصائيات على الحاجة الملحة لشركات التكنولوجيا المالية العاملة في منطقة آسيا والمحيط الهادئ لإعطاء الأولوية لتدابير منع الاحتيال في الدفع القوية.

مع استمرار المنطقة في دفع الابتكار في مجال التكنولوجيا المالية والشمول المالي الرقمي، يعد البقاء في صدارة المحتالين أمرًا بالغ الأهمية لضمان سلامة وثقة العملاء في مشهد التكنولوجيا المالية سريع التطور في منطقة آسيا والمحيط الهادئ.

يبرز فقدان ثقة العملاء كنتيجة مهمة، مما يؤكد على إلحاح الوقاية.

بناء الأمان في تجارب العملاء: أفضل الممارسات لمنع الاحتيال في الدفع

1. الإعداد: تأمين نقاط الدخول

تُعد عملية الإعداد بمثابة خط الدفاع الأول عند منع الاحتيال في الدفع.

وهي تنطوي على تنفيذ تدابير صارمة مثل عمليات KYC القوية (اعرف عميلك) والبريد الإلكتروني والهاتف وعنوان IP والبحث عن الجهاز أثناء التسجيل وتسجيل الدخول والمصادقة الثنائية (2FA).

هنا، سنتعمق في دور 2FA في منع الاحتيال ونقدم نصائح لتحسين عمليات مصادقة المستخدم.

المصادقة الثنائية (2FA): أداة مكافحة الاحتيال

تعد المصادقة الثنائية، والتي غالبًا ما يتم اختصارها باسم 2FA، أداة أساسية في الترسانة ضد الاحتيال في الدفع. إنه بمثابة طبقة إضافية من الأمان تتجاوز اسم المستخدم وكلمة المرور التقليديين.

إليك كيفية عملها:

- شيء تعرفه: عادةً ما تكون هذه هي معلومات تسجيل الدخول القياسية الخاصة بك، مثل اسم المستخدم وكلمة المرور.

- شيء لديك: عادة ما يتضمن العامل الثاني شيئًا ماديًا يمتلكه المستخدم الشرعي فقط. يمكن أن يكون هذا جهازًا محمولًا أو بطاقة التحقق من الهوية الشخصية أو البطاقة الذكية أو مولد الرموز.

- شيء أنت عليه: يتضمن هذا العامل المصادقة البيومترية، مثل بصمة الإصبع أو التعرف على الوجه.

- في مكان ما أنت فيه: يعتمد هذا العامل على الموقع. الطريقة الأكثر شيوعًا لاكتشاف موقع المستخدم هي تحديد عناوين بروتوكول الإنترنت (IP).

- شيء تفعله: ربما يكون هذا العامل هو الأقل استخدامًا لأنه غير معروف من قبل الكثيرين. إنها تتضمن الهويات من خلال مراقبة الإجراءات - الإيماءات أو اللمسات.

قد يستخدم النظام عاملًا واحدًا أو أكثر للمصادقة. على سبيل المثال، يطلق عليها عادةً المصادقة متعددة العوامل (MFA) لعاملين فما فوق.

بغض النظر عن طرق المصادقة المستخدمة، فإن الدور الرئيسي لـ 2FA هو التأكد من أنه حتى إذا حصل المحتال على بيانات اعتماد تسجيل دخول المستخدم (عامل «شيء تعرفه»)، فسيظل غير قادر على الوصول إلى الحساب بدون عامل المصادقة الثاني.

نصائح لتحسين عمليات مصادقة المستخدم

- المصادقة البيومترية: ضع في اعتبارك دمج طرق المصادقة البيومترية مثل بصمة الإصبع أو التعرف على الوجه في عملية 2FA. هذه آمنة للغاية ويصعب تزويرها.

- التحقق من الرسائل القصيرة: يعد إرسال رمز لمرة واحدة إلى رقم الهاتف المحمول المسجل للمستخدم عبر الرسائل القصيرة طريقة 2FA قياسية. ومع ذلك، كن حذرًا مع المصادقة الثنائية المستندة إلى الرسائل القصيرة، حيث يمكن لهجمات تبديل بطاقة SIM تجاوز هذه الطريقة. شجع المستخدمين على الاتصال بدعم العملاء إذا اشتبهوا في أي تغييرات غير مصرح بها في بطاقة SIM.

- تطبيقات المصادقة: استخدم تطبيقات المصادقة مثل Google Authenticator أو Authy. تقوم هذه التطبيقات بإنشاء رموز لمرة واحدة تعتمد على الوقت (TOTPs) تنتهي صلاحيتها بسرعة، مما يضيف طبقة إضافية من الأمان.

- الإشعارات الفورية: ضع في اعتبارك استخدام الإشعارات الفورية إلى جهاز محمول مسجل لمصادقة المستخدم. يمكن للمستخدمين الموافقة على محاولات تسجيل الدخول أو رفضها مباشرة من أجهزتهم.

- التحقق من الموقع الجغرافي: تتبع الموقع الجغرافي للمستخدم أثناء تسجيل الدخول. إذا نشأت محاولة تسجيل الدخول من موقع غير عادي أو مريب، فقم بتشغيل خطوات مصادقة إضافية.

- بصمة الجهاز: قم بإنشاء بصمة فريدة لجهاز كل مستخدم أثناء تسجيل الدخول. في حالة محاولة تسجيل الدخول من جهاز ببصمة غير مألوفة، اطلب التحقق الإضافي.

- التحليلات السلوكية: تنفيذ التحليلات السلوكية لتحديد الانحرافات في أنماط سلوك المستخدم. على سبيل المثال، لنفترض أن المستخدم يقوم عادةً بتسجيل الدخول من عنوان IP محدد ويحاول فجأة تسجيل الدخول من عنوان مختلف. في هذه الحالة، يمكن أن يرفع تنبيهًا لمزيد من المصادقة.

- فحوصات الأمان العادية: اطلب من المستخدمين بشكل دوري مراجعة وتحديث إعدادات الأمان الخاصة بهم، بما في ذلك تفضيلات 2FA الخاصة بهم. هذا يضمن استمرار تفاعل المستخدمين مع أمان حساباتهم.

من خلال اعتماد هذه النصائح ودمج المصادقة الثنائية (2FA) في عمليات مصادقة المستخدم، يمكن لمنصات التكنولوجيا المالية تعزيز قدرات منع الاحتيال بشكل كبير.

تضيف هذه الأساليب طبقات من الأمان تجعل من الصعب بشكل متزايد على المحتالين الحصول على وصول غير مصرح به، مما يؤدي في النهاية إلى حماية كل من المستخدمين والمنصة من الاحتيال في الدفع.

2. التصفح: الاكتشاف المبكر للتهديدات

عندما يتفاعل المستخدمون مع منصات التكنولوجيا المالية، توفر أنشطة التصفح الخاصة بهم رؤى قيمة.

للكشف عن عمليات الاحتيال في الدفع في مراحلها المبكرة، تراقب شركات التكنولوجيا المالية هذه الأنشطة بنشاط. يتم نشر الخوارزميات المتقدمة، التي غالبًا ما تكون مدعومة بالذكاء الاصطناعي (AI)، للتعرف على الأنماط المشبوهة والإبلاغ عنها.

على سبيل المثال، إذا انحرف سلوك تصفح المستخدم فجأة عن المعتاد، فقد يؤدي ذلك إلى رفع مستوى التنبيه.

قد يظهر هذا كـ

- أوقات تسجيل دخول غير عادية،

- محاولات تسجيل دخول متعددة فاشلة، أو

- التنقل غير المنتظم عبر المنصة.

يمكن أن تكون هذه الانحرافات بمثابة علامات تحذير مبكرة لمحاولات الاحتيال المحتملة في الدفع.

العمل السريع أمر بالغ الأهمية في الاستجابة لهذه المؤشرات المبكرة.

يجب أن يكون لدى شركات التكنولوجيا المالية بروتوكولات للتحقيق في الأنشطة التي تم الإبلاغ عنها والاستجابة لها على الفور.

قد يتضمن ذلك خطوات تحقق إضافية أو تجميد مؤقت للحساب أو التواصل مع المستخدم لتأكيد شرعية إجراءاته.

3. المعاملات: اليقظة في الوقت الفعلي

لا ينتهي منع الاحتيال في الدفع بمجرد انضمام المستخدم أو أثناء تصفحه؛ بل يمتد إلى قلب المعاملات.

تعد مراقبة المعاملات في الوقت الفعلي ممارسة محورية في اكتشاف ومنع عمليات الاحتيال في الدفع.

في هذه المرحلة، تقوم شركات التكنولوجيا المالية بالتدقيق بنشاط في كل معاملة تتم على منصتها.

إنهم يبحثون عن المخالفات أو الأنماط أو السلوكيات التي تنحرف عن القاعدة.

على سبيل المثال، إذا حاول المستخدم فجأة إجراء معاملة عالية القيمة غير متزامنة مع عادات الإنفاق المعتادة، فقد يؤدي ذلك إلى إطلاق تنبيه.

تلعب نماذج التعلم الآلي دورًا مهمًا في هذه العملية.

تقوم هذه النماذج بتحليل بيانات المعاملات بسرعة البرق، واكتشاف الحالات الشاذة التي قد تشير إلى الاحتيال.

يمكن أن تشمل هذه الحالات الشاذة المعاملات الكبيرة بشكل غير عادي أو المعاملات المتتالية السريعة أو المعاملات من مواقع غير عادية.

يمكن للنظام تشغيل التنبيهات أو إيقاف المعاملة مؤقتًا لمزيد من التحقق عند اكتشاف هذه الحالات الشاذة.

يضمن هذا النهج الاستباقي إيقاف المعاملات الاحتيالية المحتملة في مساراتها، مما يحمي كل من المستخدم ومنصة التكنولوجيا المالية.

4. العودة: الضمانات بعد المعاملة

لا تختفي مخاطر الاحتيال في الدفع بمجرد اكتمال المعاملة.

لا يزال المستخدمون العائدون عرضة للتهديدات المختلفة، مثل التحويلات المالية الإلكترونية غير المصرح بها أو المعاملات التي تتم دون موافقتهم.

تطبق شركات التكنولوجيا المالية إجراءات وقائية تسمح للمستخدمين بالإبلاغ عن الأنشطة المشبوهة بعد المعاملة.

آلية الإبلاغ هذه ضرورية للتدخل والحل في الوقت المناسب.

يجب أن يكون لدى المستخدمين قنوات يمكن الوصول إليها للوصول إلى دعم العملاء إذا اشتبهوا في أي نشاط احتيالي على حسابهم.

تعد استجابة دعم العملاء في معالجة هذه المخاوف أمرًا حيويًا.

إذا أبلغ المستخدم عن معاملة لم يصرح بها أو يشتبه في تعرض حسابه للاختراق، يجب على شركات التكنولوجيا المالية التصرف بسرعة.

يجب بدء التحقيقات للتحقق من الادعاء؛ إذا تم إثباته، يجب اتخاذ الخطوات اللازمة لتصحيح الوضع.

في الأساس، تهدف مرحلة ما بعد المعاملة إلى ضمان شعور المستخدمين بالأمان والدعم طوال رحلة التكنولوجيا المالية الخاصة بهم. يعد جانب بناء الثقة هذا ضروريًا للحفاظ على قاعدة عملاء مخلصين والحماية من التداعيات المحتملة لعمليات الاحتيال في الدفع.

استخدام التكنولوجيا لمنع الاحتيال في الدفع

تلعب التكنولوجيا دورًا محوريًا في حماية شركات التكنولوجيا المالية وعملائها من مشهد التهديدات المتطور باستمرار لعمليات الاحتيال في الدفع. تتجه شركات التكنولوجيا المالية بشكل متزايد إلى الحلول التكنولوجية المتقدمة لاكتشاف هذه المخاطر ومنعها والتخفيف من حدتها. سوف يستكشف هذا القسم كيفية تسخير التكنولوجيا، وخاصة الذكاء الاصطناعي (AI) والتعلم الآلي، لمنع الاحتيال في عمليات الدفع بشكل قوي.

الاستفادة من الذكاء الاصطناعي والتعلم الآلي

- مراقبة المعاملات في الوقت الفعلي: يتم استخدام الخوارزميات القائمة على الذكاء الاصطناعي للتدقيق في كل معاملة في الوقت الفعلي. يمكن لهذه الخوارزميات تحديد الأنماط والشذوذات التي لا تلاحظها الأنظمة التقليدية القائمة على القواعد. على سبيل المثال، يمكنهم الإبلاغ عن المعاملات بكميات أو ترددات أو مواقع جغرافية غير عادية، مما يؤدي إلى تنبيهات فورية لمزيد من التحقيق.

- التحليلات السلوكية: تقوم نماذج التعلم الآلي بتحليل مجموعات البيانات الضخمة لسلوك المستخدم لإنشاء ملفات تعريف أساسية. يمكن أن يؤدي أي انحراف عن هذه الخطوط الأساسية، مثل التغييرات المفاجئة في عادات الإنفاق أو مواقع تسجيل الدخول غير المنتظمة، إلى رفع العلامات الحمراء. تتكيف هذه النماذج مع أساليب الاحتيال الناشئة من خلال التعلم المستمر من البيانات الجديدة.

- النمذجة التنبؤية: يتيح التعلم الآلي تطوير نماذج تنبؤية لتقييم المخاطر المرتبطة بكل معاملة أو مستخدم. تحدد هذه النماذج درجات المخاطر، مما يساعد منصات التكنولوجيا المالية على تحديد أولويات التحقيقات وتخصيص الموارد بكفاءة.

- المصادقة البيومترية: يتم دمج التقنيات البيومترية، بما في ذلك التعرف على الوجه ومسح بصمات الأصابع، بشكل متزايد في عمليات مصادقة المستخدم. تضيف نقاط البيانات البيومترية هذه طبقة إضافية من الأمان، مما يجعل من الصعب للغاية على المحتالين انتحال شخصية المستخدمين الشرعيين.

- التعرف على الأنماط: تتفوق الأنظمة التي تعمل بالذكاء الاصطناعي في تحديد الأنماط المعقدة ضمن مجموعات البيانات الضخمة. هذه الإمكانية مفيدة للتعرف على السلوكيات الاحتيالية، مثل محاولات الاستحواذ على الحساب، قبل أن تؤدي إلى خسائر مالية.

أدوات وخدمات محددة

بالإضافة إلى الذكاء الاصطناعي والتعلم الآلي، تتمتع شركات التكنولوجيا المالية بإمكانية الوصول إلى مجموعة واسعة من الأدوات والخدمات المتخصصة المصممة لمنع الاحتيال.

تعمل هذه الأدوات على تعزيز فعالية استراتيجيات منع الاحتيال الحالية:

- منصات كشف الاحتيال: توفر منصات الكشف عن الاحتيال الشاملة حماية متعددة الأوجه. فهي تجمع بين التحليلات القائمة على الذكاء الاصطناعي والأنظمة القائمة على القواعد لتوفير تنبيهات في الوقت الفعلي وتقييمات المخاطر.

- حلول مكافحة الاحتيال: مع ظهور هجمات التصيد الاحتيالي، تستخدم حلول مكافحة الاحتيال خوارزميات متقدمة لاكتشاف مواقع الويب ورسائل البريد الإلكتروني الاحتيالية وحظرها. إنها تحمي المستخدمين من تقديم معلومات حساسة عن غير قصد للجهات الخبيثة.

- خدمات التحقق من الهوية: تقدم خدمات التحقق من الهوية من طرف ثالث عمليات تحقق قوية من الهوية باستخدام مصادر بيانات متنوعة. تضمن هذه الخدمات أن العملاء هم من يدعون أنهم، مما يقلل من مخاطر الاحتيال المرتبط بسرقة الهوية.

- أمان واجهة برمجة التطبيقات: تستفيد شركات التكنولوجيا المالية من حلول أمان API لحماية سلامة عمليات تبادل البيانات مع الشركاء وتطبيقات الطرف الثالث. تمنع هذه الحلول انتهاكات البيانات ومحاولات الوصول غير المصرح بها.

- بصمة الجهاز: من خلال تحليل السمات الخاصة بالجهاز، مثل نوع الجهاز والموقع وسلوك التصفح، تساعد أدوات بصمة الجهاز على اكتشاف أنشطة الجهاز المشبوهة وحظر المعاملات الاحتيالية.

الخلاصة: البقاء في صدارة التهديدات الناشئة

نظرًا لأن شركات التكنولوجيا المالية تتبنى التكنولوجيا لمنع الاحتيال، يجب عليها أيضًا أن تظل يقظة في مواجهة التهديدات الناشئة.

يقوم المحتالون باستمرار بتكييف تكتيكاتهم لاستغلال نقاط الضعف، مما يجعل من الضروري لشركات التكنولوجيا المالية تطوير إجراءاتها الأمنية جنبًا إلى جنب.

تعد التحديثات المنتظمة والمراقبة المستمرة والمشاركة الاستباقية لمعلومات التهديدات داخل الصناعة ممارسات أساسية في المعركة المستمرة ضد عمليات الاحتيال في الدفع.

يجلب النمو المستمر والابتكار في صناعة التكنولوجيا المالية فرصًا وتحديات. في حين تشكل عمليات الاحتيال في الدفع تهديدًا كبيرًا، فإن التنفيذ الاستراتيجي للتكنولوجيا المتقدمة، إلى جانب الأدوات والخدمات المتخصصة، يمكّن شركات التكنولوجيا المالية من حماية أنظمتها ومستخدميها بفعالية.

من خلال البقاء في طليعة التطورات التكنولوجية والتعاون لمواجهة التهديدات الناشئة، يمكن لشركات التكنولوجيا المالية بناء نظام بيئي آمن وجدير بالثقة للتمويل الرقمي.

في الختام، تذكر أهمية التدابير القوية لمنع الاحتيال في صناعة التكنولوجيا المالية. إن حماية عملك وعملائك من الاحتيال في الدفع ليست خيارًا؛ إنها ضرورية. اتبع هذه الممارسات وقم بحماية مشروع التكنولوجيا المالية الخاص بك بشكل استباقي.

هل أنت مستعد لتحصين أعمال التكنولوجيا المالية الخاصة بك ضد الاحتيال في الدفع؟ حدد موعدًا لعرض تجريبي مجاني اليوم.

.jpeg)

.jpeg)