في العصر الرقمي الحالي، حيث تتشابك المعاملات المالية بشكل متزايد وتجري عبر الإنترنت، يلوح تهديد غامض في الأفق لكل من الأفراد والشركات: النقابة السرية للاحتيال على بطاقات الائتمان. يمثل هذا «السوق» الخفي، المزدهر في أعماق الفضاء الإلكتروني، تحديًا هائلاً لأمن المعاملات.

تأتي هذه المقالة من بحث متعمق أجراه فريق الاستخبارات لدينا يكشف حلقات الاحتيال المقلقة والمتطورة داخل هذا المجال غير المشروع. وقد وجد أن بيانات بطاقات الائتمان التي حصلت عليها السوق السوداء منتشرة للغاية، وتغطي بطاقات الائتمان الصادرة عن شبكات الدفع مثل Visa و Mastercard و JCB و American Express و Discover.

فهم لغة سرقة بطاقات الائتمان

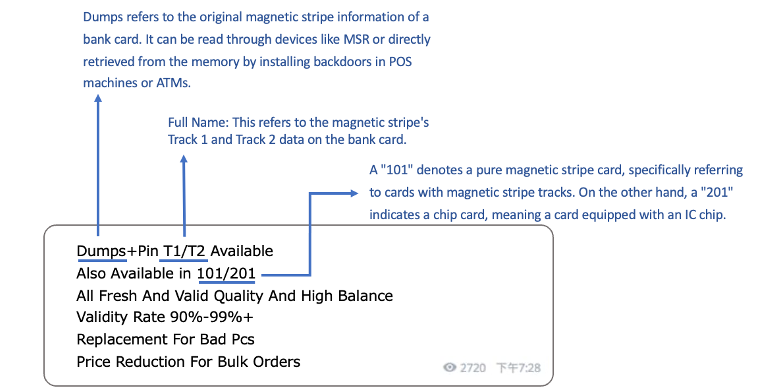

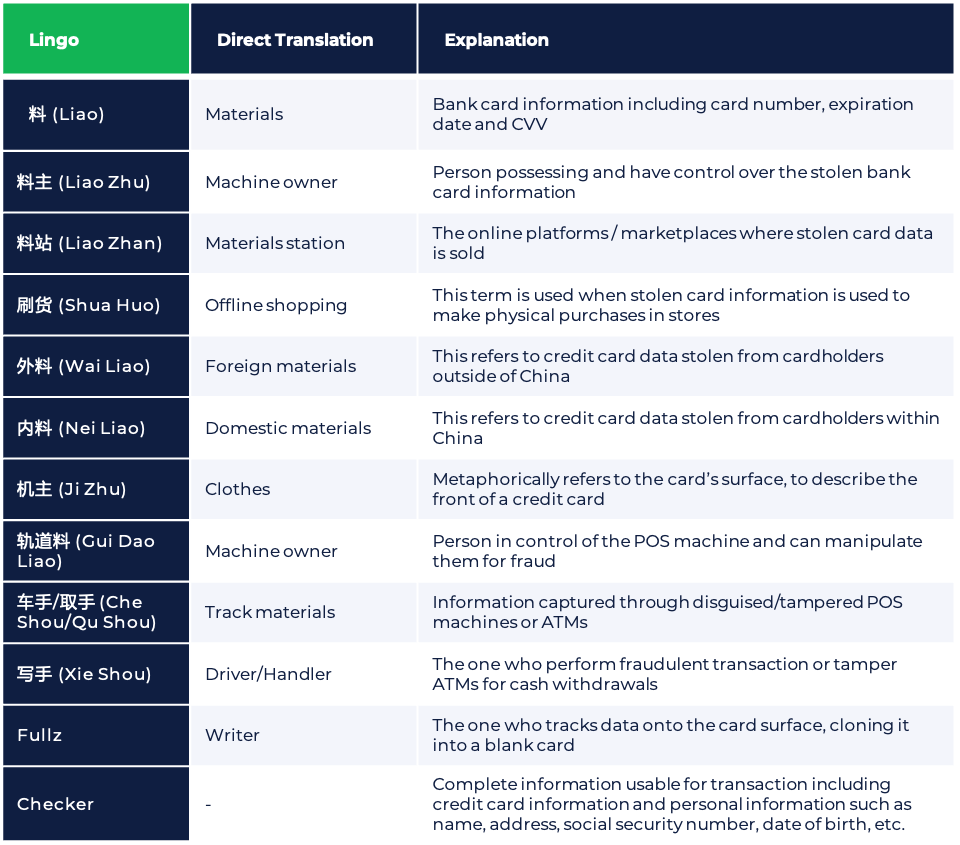

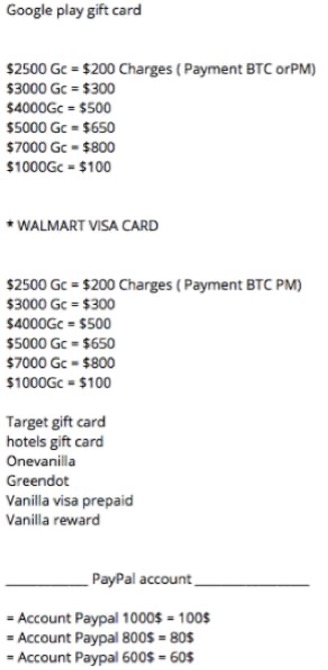

يعد فك شفرة لغة المطلعين أمرًا بالغ الأهمية لفهم كيفية تنقل المحتالين في السوق السوداء بشكل كامل. تعرض الصورة التالية لغة شائعة الاستخدام لنقل المعلومات:

بدأت معظم نقابات الاحتيال من الصين، أو إذا لم تتم إدارتها من قبل نفس عصابة الاحتيال. من الضروري فصلها عن السياق الأصلي باللغة الصينية وإليك جميع اللغات المعنية:

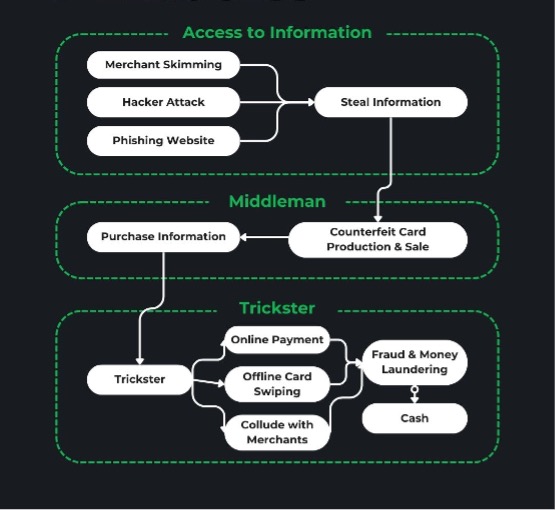

عملية الجريمة

تقسيم العمل

عمليات القشط في ماكينات نقاط البيع وأجهزة الصراف الآلي

غالبًا ما تبدأ العملية بإرفاق أجهزة القشط بأجهزة نقاط البيع وأجهزة الصراف الآلي. تلتقط هذه الأجهزة البيانات الحساسة لحاملي البطاقات - مثل أرقام البطاقات ورموز CVV وأرقام التعريف الشخصية أثناء المعاملات. يتم بعد ذلك تجميع هذه المعلومات المسروقة وبيعها على الويب المظلم من قبل تجار البيانات.

تستخدم نماذج POS القديمة أحيانًا بروتوكول GSM للاتصال بالشبكات المصرفية. نظرًا لأن هذا البروتوكول ينقل البيانات غير المشفرة، فإنه عرضة للاعتراض من قبل المجرمين الذين يستخدمون معدات متخصصة. إنهم يستغلون هذا الضعف لسرقة بيانات المعاملات الشاملة، مما يؤثر على كل من بطاقات الخصم والائتمان. ستجد أدناه أمثلة على المعدات المستخدمة في عمليات القشط هذه.

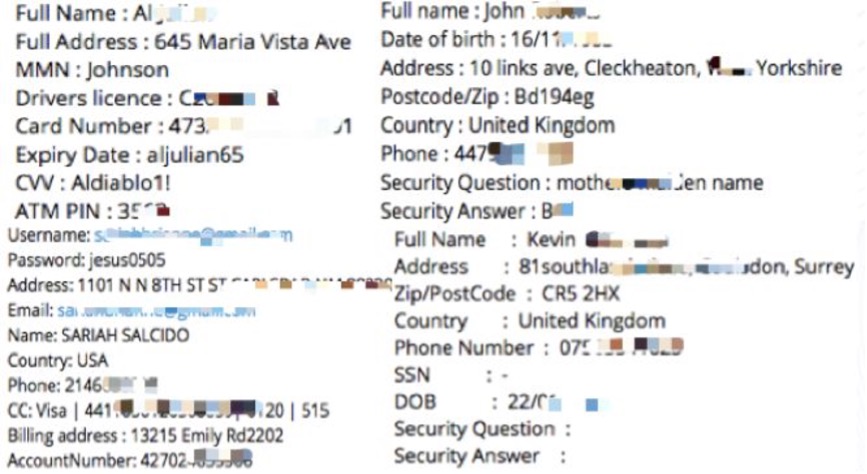

حشو بيانات الاعتماد

يستهدف المحتالون منصات الدفع ومواقع التجارة الإلكترونية ومقدمي خدمات الهاتف المحمول لجمع المعلومات الشخصية مثل أرقام الهواتف وعناوين الفواتير وتفاصيل البطاقة. تسمح لهم هذه العملية بإنشاء ملفات تعريف مفصلة لبيانات بطاقات الائتمان المعروضة للبيع، كما هو موضح أدناه.

هجمات التصيد والبرامج الضارة

قد يقوم مجرمو الإنترنت بإعداد مواقع ويب مزيفة تحاكي المواقع الشرعية، مما يخدع المستخدمين لتقديم معلوماتهم الشخصية. كما أنها توزع البرامج الضارة، بما في ذلك أحصنة طروادة، من خلال برامج معينة لسرقة البيانات، مع اختلاف أنواع البرامج المحددة عبر مناطق مختلفة.

السؤال الرئيسي إذن هو: أين تنتهي هذه المعلومات المسروقة؟

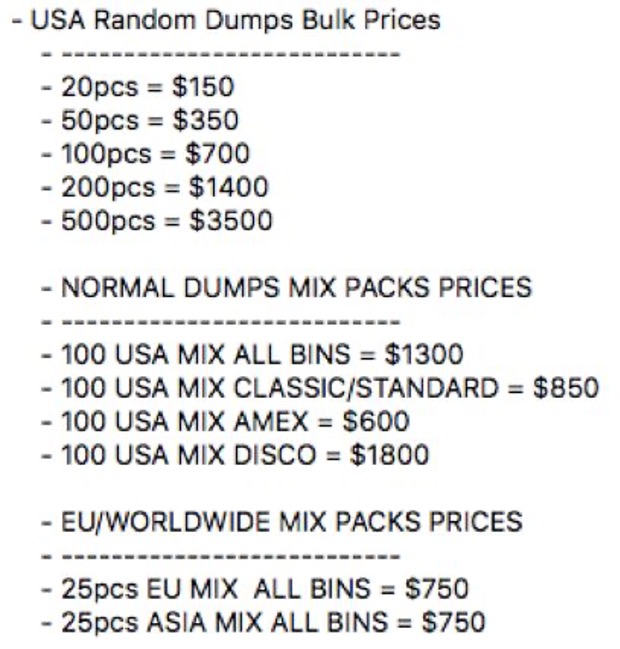

تعد منتديات الويب المظلمة وبعض منصات التواصل الاجتماعي نقاطًا ساخنة لتداول تفاصيل بطاقات الائتمان المسروقة. تشهد هذه المنصات معاملات يومية تتضمن بيع المعلومات المسروقة وأجهزة الاحتيال والأدلة المتعلقة بغسل الأموال. يختلف سعر البيانات المسروقة بناءً على عوامل مثل بلد إصدار البطاقة والبنك الذي أصدر البطاقة واحتمال نجاح المعاملة. تتطلب البيانات عالية الجودة سعرًا أعلى. يصنف البائعون سلعهم حسب جهة إصدار البطاقة ورمز البلد، ويقدمون خصومات على عمليات الشراء بالجملة. للبقاء بعيدًا عن رادار المراقبة المصرفية، تتم المعاملات عادةً باستخدام العملات المشفرة مثل بيتكوين أو من خلال ويسترن يونيون.

من سرقة البيانات إلى الربح

المعاملات عبر الإنترنت

تتضمن الطريقة الأساسية لتحقيق الدخل من البيانات المسروقة المعاملات عبر الإنترنت. يستخدم المحتالون تفاصيل بطاقة الائتمان المسروقة لشراء سلع من مواقع الألعاب والتجارة الإلكترونية والسفر. ثم يبيعون هذه العناصر من أجل الربح.

تختلف طرق التحقق من بطاقة الائتمان بشكل كبير، حيث تستخدم بعض المواقع إجراءات أمنية متقدمة مثل التحقق الديناميكي من كلمة المرور لإحباط الاستخدام غير المصرح به. غالبًا ما يلجأ المحتالون إلى طرق مثل تبديل البطاقات وتخمين كلمة المرور أثناء عملية الدفع.

كشفت أبحاثنا أيضًا أن بعض المحتالين يفضلون شراء بطاقات الهدايا من منصات مثل Google Play و Visa و Mastercard و Amazon و Walmart و Best Buy. تُفضل بطاقات الهدايا لسهولة إعادة البيع والسيولة العالية وانخفاض مخاطر الاكتشاف.

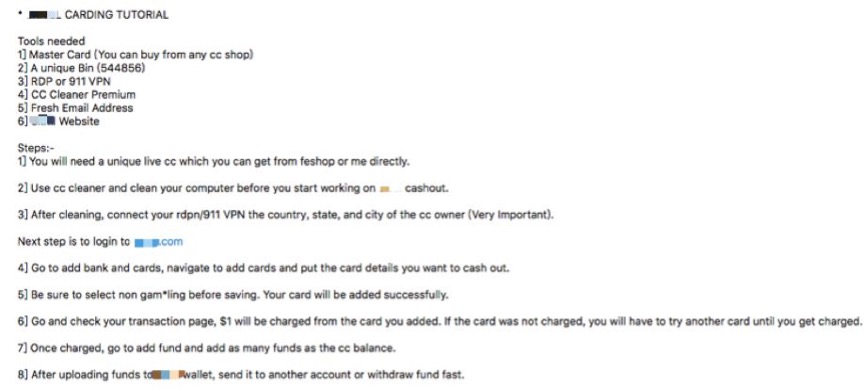

لتعزيز «خدمة العملاء» وزيادة معدلات نجاح المعاملات، يستثمر المحتالون أيضًا الوقت في استغلال نقاط الضعف في مواقع التجارة الإلكترونية والدفع. قاموا بإنشاء برامج تعليمية مفصلة حول التحايل على الإجراءات الأمنية في المنتديات المختلفة. فيما يلي مثال للتعليمات التي قدمها المحتال حول كيفية إساءة استخدام بطاقات الهدايا من موقع التجارة الإلكترونية الدولي الشهير.

معاملة غير متصلة بالإنترنت

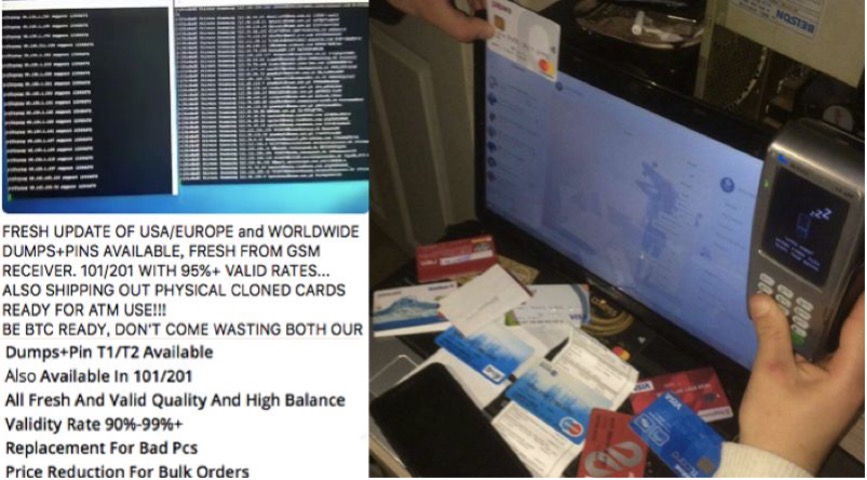

في المعاملات غير المتصلة بالإنترنت، يقوم المحتالون بإنشاء بطاقات مزيفة باستخدام معلومات البطاقة المسروقة. يستخدمون آلات تصنيع متقدمة لترميز هذه البيانات إلى بطاقات مزيفة، مما يؤدي بشكل أساسي إلى إنشاء نسخ متماثلة من بطاقات الائتمان المختلفة. ثم يتم استخدام هذه البطاقات المزورة للسحب النقدي من أجهزة الصراف الآلي أو لشراء سلع عالية القيمة مثل الإلكترونيات والماس والذهب من المتاجر الفعلية.

ينخرط المحتالون أيضًا في الاحتيال المستند إلى NFC (الاتصال قريب المدى)، باستخدام البرامج الضارة لسرقة معلومات بطاقة الائتمان والحساب من الأجهزة التي تدعم NFC لإجراء عمليات شراء غير مصرح بها.

غسيل الأموال

يتضمن غسيل الأموال نقل الأموال المسروقة من خلال معاملات متعددة إلى حسابات شخصية. باستخدام منصات التجارة الإلكترونية والمحافظ الرقمية التي تقدمها شركات الدفع التابعة لجهات خارجية، يقوم المحتالون بدمج الأموال من عدة بطاقات مسروقة في حساب واحد للسحب.

يسلط بحثنا الضوء على حالة تم فيها استخدام حساب من منصة التجارة الإلكترونية الهندية لغسيل الأموال، كما هو موضح في الصورة المصاحبة.

هناك حالة أخرى تتضمن استغلال شركة دفع تابعة لجهة خارجية معروفة، كما هو موضح في البرنامج التعليمي أدناه

للتخفيف من المخاطر والحفاظ على الدخل، يقدم بعض المحتالين الآن دعم ما بعد البيع. بالإضافة إلى بيع البيانات المسروقة، يبيعون أيضًا كاشطات أجهزة الصراف الآلي ومعدات صنع البطاقات. قبل إتمام عملية البيع، يقومون بإبلاغ المشترين المحتملين بمعدل نجاح المعلومات التي يتم بيعها. علاوة على ذلك، فإنها توفر أيضًا عمليات استرداد الأموال أو الاستبدال في ظل ظروف معينة وتشارك البرامج التعليمية لمساعدة المشترين على زيادة فرصهم في الاحتيال الناجح.

كيف يمكننا مكافحة كل أساليب الاحتيال المدبرة هذه؟

تتضاءل القيود المفروضة على منع الاحتيال على بطاقات الائتمان من خلال الطرق التقليدية مثل مطابقة القائمة السوداء والقواعد الاستراتيجية ببطء مقابل التقنيات المتطورة باستمرار. تتجه الصناعة نحو تقنيات التعلم الآلي، مع التركيز على تحليل سلوك المستخدم لتحديد الحالات الشاذة وتقييم مخاطر الاحتيال مع القدرة على اتخاذ القرار في الوقت الفعلي بدقة. يمكن أن يساعد هذا النهج المتقدم الشركات الرقمية على تحقيق منع الخسائر في الوقت المناسب وتقليل التعطيل للحفاظ على تجربة مستخدم جيدة. كما أنه يساعد على التعامل بشكل أفضل مع مشكلة عمليات رد المبالغ المدفوعة ببطاقات الائتمان، مما يسمح بالتركيز على تنمية الأعمال نفسها.

تعرف على كيفية عمل محرك القرار القائم على الذكاء الاصطناعي، تحدث إلى خبراء المجال لدينا.