في عالم اليوم المترابط، تواجه الشركات تهديدًا مستمرًا للهجمات الخبيثة. مع التركيز على أمان الجهاز، من الضروري فهم طبيعة هذه الهجمات وعواقبها المحتملة. من خلال الاستفادة من بصمة الجهاز، يمكن للشركات تعزيز دفاعاتها وتخفيف المخاطر بفعالية.

ما هو الهجوم الضار ولماذا يجب أن نركز على أمان الجهاز؟

يشير الهجوم الضار إلى الإجراءات المتعمدة من قبل الأفراد أو المنظمات لاستغلال نقاط الضعف وتعريض سلامة الأجهزة للخطر. تشكل هذه الهجمات تهديدًا كبيرًا للشركات لأنها يمكن أن تؤدي إلى خسائر مالية وأضرار بالسمعة وتداعيات قانونية. يعد التركيز على أمان الجهاز أمرًا بالغ الأهمية لأن الأجهزة تعمل كبوابات للبيانات القيمة والمعلومات الحساسة، مما يجعلها أهدافًا رئيسية لمجرمي الإنترنت.

ما هي الأنواع الشائعة من الهجمات الضارة على الأجهزة؟

كما يقول المثل، من المؤكد أن معرفة الذات والعدو ستنتصر في مائة حرب. قبل الخوض في الهجمات الخبيثة المختلفة على الأجهزة، من الضروري فهم العوامل الأساسية المساهمة في توليد بصمة الجهاز. تعتمد بصمات الجهاز على معلومات السمات التي تم جمعها من العميل، بما في ذلك على سبيل المثال لا الحصر ما يلي:

- معلومات المعدات الأساسية

- معلومات تحديد المواقع

- معلومات الشبكة: عوامل مثل عنوان IP الخلوي المحلي وعنوان IP لشبكة Wi-Fi وعنوان IP المصدر والتفاصيل الأخرى المتعلقة بالشبكة.

من خلال هذا الفهم الأساسي، دعونا نستكشف بعض أساليب الهجوم السائدة التي تستخدمها المنظمات الخبيثة أو الأفراد:

1. التلاعب بمعلومات الجهاز: يعالج هذا النوع من البرامج الضارة معلومات الجهاز، مما يجعل الجهاز كيانًا «جديدًا» إلى حد ما. ولتحقيق ذلك، غالبًا ما تسعى الجهات الفاعلة الخبيثة إلى الحصول على سلطة أعلى للنظام من خلال عمليات مثل كسر الحماية (iOS) أو التجذير (Android). بمجرد منح الامتيازات المرتفعة، يمكن لبرنامج العبث تعديل معلومات الجهاز باستخدام تقنيات الربط. بمجرد النقر على زر داخل برنامج التلاعب بمعلومات الجهاز، يمكن للمهاجمين تحويل الجهاز إلى جهاز مختلف، مما يتطلب الحد الأدنى من الجهد والتكلفة.

أحد الأمثلة على برامج التلاعب بمعلومات الجهاز هو «DeviceFaker»، الذي يسمح للمهاجمين بتعديل سمات الجهاز المختلفة مثل طراز الجهاز والشركة المصنعة و IMEI ومعلومات الشبكة. باستخدام هذا البرنامج، يمكن للأفراد الضارين إخفاء الجهاز بشكل فعال والتهرب من الاكتشاف.

2. البيئات الافتراضية: مع التقدم في التكنولوجيا والأجهزة، تمت معالجة نقاط ضعف العميل تدريجيًا. وقد أدى ذلك إلى جعل كسر الحماية والتجذير أكثر صعوبة في الإصدارات الأعلى من أنظمة التشغيل. ونتيجة لذلك، حولت المنظمات الخبيثة أو الأفراد انتباههم إلى البيئة الافتراضية. تحاكي البيئات الافتراضية، التي يتم تنفيذها غالبًا من خلال أجهزة المحاكاة على أجهزة الكمبيوتر، نظام تشغيل متوافق مع الجهاز المحلي. ومع ذلك، تأتي هذه البيئات مع تكوينات ملائمة تتضمن تعديل معلومات الجهاز وتفاصيل الموقع، مما يجعلها محفوفة بالمخاطر لتشغيل تطبيقات البرامج.

إحدى البيئات الافتراضية الشائعة المستخدمة للتلاعب بالجهاز هي محاكي Android. يمكن للمهاجمين معالجة معلومات الجهاز وإعدادات الموقع داخل المحاكي، وإنشاء هويات ومواقع وهمية للأنشطة الضارة. على سبيل المثال، يمكن للمهاجم محاكاة وجوده في بلد مختلف لتجاوز القيود القائمة على الموقع أو القيام بأنشطة احتيالية.

3. أقراص مدمجة مخصصة: يشير ROM، وهو اختصار لـ «ذاكرة للقراءة فقط»، إلى صورة ذاكرة للقراءة فقط تتضمن كتابة صورة ROM إلى النظام. في حين أن طبيعة المصدر المفتوح لنظام Android تسمح للمستخدمين بتخصيص وتجميع شفرة المصدر، إلا أنها تنطوي أيضًا على مخاطر. يمكن أن تؤدي التعديلات على نظام Android إلى جعل واجهات برمجة التطبيقات المقدمة غير موثوقة. وبالتالي، يصبح تشغيل تطبيقات البرامج في مثل هذه البيئات أمرًا بالغ الخطورة بسبب نقص وظائف API التي يمكن الاعتماد عليها.

من الأمثلة المعروفة على ROM المخصص «CyanogenMod» (المعروف الآن باسم LineageOS)، والذي يسمح للمستخدمين بتعديل نظام Android على نطاق واسع. ومع ذلك، عندما يتم تغيير أقراص ROM المخصصة من قبل أفراد ضارين، يمكنهم إدخال الأبواب الخلفية ونقاط الضعف التي تعرض أمن الجهاز للخطر. قد يقوم المهاجمون بتضمين تعليمات برمجية ضارة في أقراص مدمجة مخصصة، مما يتيح الوصول غير المصرح به أو سرقة البيانات.

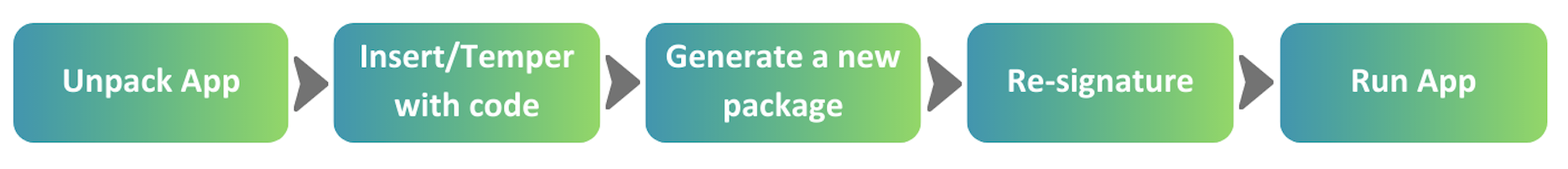

4. تكسير التطبيق: قبل تشغيل التطبيق عبر الإنترنت، يحتاج المطورون إلى توقيع الملف الثنائي للتطبيق وتحميله إلى المتجر. يتضمن اختراق التطبيقات فك تشفير التطبيق الأصلي الموقّع وتكسيره، وإعادة المقطع الثنائي المشفر إلى حالة التشفير المسبق.

يمكن للمهاجمين استغلال مستويين من الهجوم: هجمات التعبئة الثانوية وتصحيح الأخطاء. تتضمن التعبئة الثانوية التفريغ وإدخال/التلاعب بالكود وإنشاء حزمة جديدة وإعادة التوقيع وتشغيل التطبيق المعدل. يؤثر هذا التلاعب على موثوقية كود البرنامج الأصلي، وبالتالي على دقة بصمات الجهاز. تحدث هجمات التصحيح عندما يحصل المهاجمون، بعد تدمير توقيع الملف الثنائي من خلال الاختراق، على نفس الأذونات التي يتمتع بها المطورون لتعديل الكود، مما يشكل مخاطر على الشركات.

«Lucky Patcher» هو مثال بارز لأداة تكسير التطبيقات. يسمح للمهاجمين بتعديل تطبيقات Android وتصحيحها وتجاوز عمليات الشراء داخل التطبيق وإزالة عمليات التحقق من الترخيص. من خلال اختراق التطبيقات، يمكن للمهاجمين الحصول على وصول غير مصرح به أو توزيع إصدارات معدلة تحتوي على تعليمات برمجية ضارة أو استخراج معلومات المستخدم الحساسة.

5. هجمات البروكسي: بصرف النظر عن معرف الجهاز، يتم تحديد تفرد الجهاز أيضًا من خلال عوامل مثل معلومات موقع IP وتفاصيل الشبكة، مما يتيح التنميط الدقيق للمستخدم. تسمح برامج البروكسي، مثل Shadowrocket، المتوفرة بسهولة في السوق، بالتزوير السهل لهذه المعلومات. حتى الأفراد ذوي المعرفة التقنية المحدودة يمكنهم الحصول على هذه الأدوات واستخدامها بسرعة من خلال اتباع البرامج التعليمية. علاوة على ذلك، يمكن استغلال بروكسي HTTP لسرقة وتعديل بيانات الواجهة لتطبيقات البرامج.

أداة بروكسي شائعة تستخدم لمعالجة موقع IP هي «HideMyAss». يمكن للمهاجمين الاستفادة من هذه الأداة لتغيير عنوان IP الخاص بهم وموقعهم، وإخفاء هويتهم الحقيقية وموقعهم بشكل فعال. يمكنهم استخدام خوادم بروكسي موجودة في بلدان مختلفة لشن هجمات أو الوصول إلى محتوى مقيد جغرافيًا أو تنفيذ أنشطة احتيالية أثناء الظهور في موقع مختلف.

6. الموقع الافتراضي: يتضمن التلاعب بالموقع الافتراضي تزوير معلومات الموقع الحالية لأغراض مختلفة. هناك طريقتان أساسيتان لتمكين هجمات الموقع الافتراضي: التلاعب بالبرامج والتلاعب بإشارة GPS.

- يعتمد التلاعب بالبرامج على كسر الحماية والتجذير وبيئة المحاكاة، ويستهدف بشكل أساسي واجهات برمجة التطبيقات المتعلقة بتحديد موقع النظام. يمكن أن يساعد اكتشاف بيئة وقت التشغيل والتدقيق في واجهات برمجة تطبيقات الموقع في تحديد المخاطر المحتملة.

- يستغل التلاعب بإشارة GPS ملفات GPX، والتي يمكن للمطورين استخدامها لمحاكاة إشارات GPS وتعديل معلومات GPS التي تتلقاها وحدة GPS الخاصة بالجهاز. استفاد بعض الأفراد من هذه الوظيفة من خلال إنشاء برامج كمبيوتر أو مكونات إضافية طرفية تسهل الغش في الموقع.

أحد الأمثلة على التلاعب بالبرامج للتلاعب بالموقع الافتراضي هو «LocationFaker»، الذي يتطلب جهازًا مكسور الحماية أو تم تجذيره. تتيح هذه الأداة للمستخدمين انتحال موقع GPS الخاص بهم، مما يمكنهم من الظهور في مكان مختلف عن موقعهم الفعلي. يمكن للمهاجمين استخدام هذه التقنية لتزييف موقعهم لأغراض مختلفة، مثل تجاوز القيود القائمة على الموقع أو إجراء عمليات احتيال مستهدفة جغرافيًا.

ما هي العواقب التي ستحدثها الهجمات الخبيثة؟

يمكن أن تؤدي الهجمات الضارة على الأجهزة إلى عواقب وخيمة على الأفراد والشركات وحتى المجتمع ككل. إن فهم هذه العواقب أمر بالغ الأهمية في إدراك أهمية التدابير الأمنية القوية. دعونا نستكشف بعض التداعيات المحتملة:

- خسائر مالية

يمكن أن تؤدي الهجمات الضارة إلى خسائر مالية كبيرة للشركات. من خروقات البيانات ومعلومات العملاء المسروقة إلى الوصول غير المصرح به والمعاملات الاحتيالية، يمكن أن يكون التأثير المالي مدمرًا. قد تواجه الشركات التزامات مالية مباشرة وتداعيات قانونية وإلحاق الضرر بسمعتها، مما يؤدي إلى فقدان الثقة من العملاء والشركاء.

- اضطراب تشغيلي

يمكن أن تؤدي الهجمات على الأجهزة إلى تعطيل عمليات الأعمال العادية، مما يتسبب في التوقف وانقطاع الخدمة وفقدان الإنتاجية. يمكن أن تؤدي الإصابات بالبرامج الضارة أو العبث بالأجهزة أو هجمات رفض الخدمة إلى جعل الأنظمة والشبكات غير قابلة للوصول، مما يؤدي إلى التأخير والمواعيد النهائية الفائتة والعملاء غير الراضين. يمكن أن يكون لهذا الاضطراب أيضًا تأثيرات متتالية عبر سلسلة التوريد ويؤدي إلى فرص عمل ضائعة.

- ضرر السمعة

يمكن للهجوم الضار الناجح تشويه سمعة الشركة، الأمر الذي يستغرق وقتًا وجهدًا لإعادة بنائه. قد يفقد العملاء الثقة في قدرة المؤسسة على حماية بياناتهم وقد يختارون نقل أعمالهم إلى مكان آخر. يمكن أن تؤدي الدعاية السلبية والتغطية الإعلامية المحيطة بالهجوم إلى تفاقم الضرر، مما يؤثر على العلاقات طويلة الأجل مع أصحاب المصلحة.

كيف يمكن لـ TrustDevice المساعدة؟

في المشهد المتطور باستمرار للهجمات الضارة على الأجهزة، تحتاج الشركات إلى حلول قوية لحماية أصولها وحماية عملياتها. TrustDevice هي تقنية متقدمة لبصمات الأجهزة مصممة خصيصًا لمكافحة هذه التهديدات وتوفير تدابير أمنية شاملة إلى جانب إنشاء معرفات الأجهزة. يمكن لتقنية الكشف عن الاحتيال الثورية الخاصة بنا تحديد أدوات الاحتيال بنجاح بمعدل دقة لا تشوبه شائبة بنسبة 100٪. ونحن نفحص باستمرار أحدث الأدوات الضارة على الأجهزة.

من خلال الاستفادة من تقنية بصمة الجهاز المتقدمة والمراقبة في الوقت الفعلي وذكاء التهديدات التكيفي، تعمل TrustDevice على تمكين الشركات من مكافحة الهجمات الضارة وحماية أصولها والحفاظ على بيئة آمنة لعملياتها. لا تترك نشاطك التجاري عرضة للجهات الخبيثة. جهاز Embrace Trust واتخذ خطوات استباقية نحو تعزيز دفاعاتك وحماية مواردك القيمة. باستخدام TrustDevice، يمكنك التنقل بثقة في العالم الرقمي وضمان سلامة وأمان بياناتك.

.jpeg)

.jpeg)

.jpeg)