En el mundo interconectado de hoy, las empresas se enfrentan a la amenaza constante de ataques maliciosos. Con un enfoque en la seguridad de los dispositivos, es fundamental comprender la naturaleza de estos ataques y sus posibles consecuencias. Al aprovechar la toma de huellas dactilares de los dispositivos, las empresas pueden fortalecer sus defensas y mitigar los riesgos de manera eficaz.

¿Qué es un ataque malintencionado y por qué debemos centrarnos en la seguridad de los dispositivos?

Un ataque malintencionado se refiere a las acciones deliberadas de personas u organizaciones para aprovechar las vulnerabilidades y comprometer la integridad de los dispositivos. Estos ataques representan una amenaza importante para las empresas, ya que pueden provocar pérdidas financieras, daños a la reputación y ramificaciones legales. Centrarse en la seguridad de los dispositivos es crucial porque los dispositivos sirven como puertas de entrada a datos valiosos e información confidencial, lo que los convierte en el objetivo principal de los ciberdelincuentes.

¿Cuáles son los tipos más comunes de ataques malintencionados a los dispositivos?

Como dice el refrán, conocerse a uno mismo y al enemigo es seguro que ganará cien guerras. Antes de profundizar en los diversos ataques maliciosos a los dispositivos, es fundamental entender los factores fundamentales que contribuyen a generación de huellas digitales del dispositivo. Las huellas digitales del dispositivo se basan en la información de atributos recopilada del cliente, que incluye, entre otros, lo siguiente:

- Información básica del equipo

- Información de posicionamiento

- Información de red: factores como la IP celular local, la IP de Wi-Fi, la IP de origen y otros detalles relacionados con la red.

Con este conocimiento fundamental, exploremos algunos de los principales métodos de ataque empleados por organizaciones o individuos malintencionados:

1. Manipulación de información del dispositivo: Esta forma de malware manipula la información del dispositivo y, en cierta medida, convierte al dispositivo en una entidad «nueva». Para lograrlo, los actores malintencionados suelen buscar una mayor autoridad en el sistema mediante operaciones como el jailbreak (iOS) o el rooteo (Android). Una vez concedidos privilegios elevados, el software de manipulación puede modificar la información del dispositivo mediante técnicas de enganche. Con solo hacer clic en un botón del software de manipulación de información del dispositivo, los atacantes pueden transformar un dispositivo en otro diferente, lo que requiere un esfuerzo y un coste mínimos.

Un ejemplo de software de manipulación de información de dispositivos es «DeviceFaker», que permite a los atacantes modificar varios atributos del dispositivo, como el modelo del dispositivo, el fabricante, el IMEI y la información de red. Al usar este software, las personas malintencionadas pueden disfrazar un dispositivo de forma eficaz y evitar ser detectadas.

2. Entornos virtuales: Con los avances en la tecnología y el hardware, las vulnerabilidades de los clientes se han abordado gradualmente. Esto ha hecho que el jailbreak y el rooteo sean más difíciles en las versiones superiores de los sistemas operativos. Como resultado, las organizaciones o personas malintencionadas han centrado su atención en el entorno virtual. Los entornos virtuales, que a menudo se implementan mediante simuladores en PC, simulan un sistema operativo compatible con la máquina local. Sin embargo, estos entornos vienen con configuraciones prácticas que incluyen la modificación de la información del dispositivo y los detalles de ubicación, lo que los hace riesgosos para la ejecución de aplicaciones de software.

Un entorno virtual común utilizado para la manipulación de dispositivos es el emulador de Android. Los atacantes pueden manipular la información del dispositivo y la configuración de ubicación dentro del emulador, creando identidades y ubicaciones falsas para actividades malintencionadas. Por ejemplo, un atacante puede simular que se encuentra en otro país para eludir las restricciones basadas en la ubicación o realizar actividades fraudulentas.

3. ROMs personalizadas: ROM, abreviatura de Read Only Memory, hace referencia a una imagen de memoria de solo lectura que implica escribir la imagen ROM en el sistema. Si bien la naturaleza de código abierto del sistema Android permite a los usuarios personalizar y compilar el código fuente, también presenta riesgos. Las modificaciones en el sistema Android pueden hacer que las API proporcionadas no sean confiables. En consecuencia, la ejecución de aplicaciones de software en dichos entornos se vuelve muy peligrosa debido a la falta de una funcionalidad de API fiable.

Un ejemplo muy conocido de ROM personalizada es «CyanogenMod» (ahora conocido como LineageOS), que permite a los usuarios modificar ampliamente el sistema Android. Sin embargo, cuando personas malintencionadas modifican las ROM personalizadas, pueden introducir puertas traseras y vulnerabilidades que comprometen la seguridad del dispositivo. Los atacantes pueden incrustar código malintencionado en las ROM personalizadas, lo que permite el acceso no autorizado o el robo de datos.

4. Descifrado de aplicaciones: Antes de que la aplicación esté en línea, los desarrolladores deben firmar el archivo binario de la aplicación y subirlo a la tienda. El descifrado de aplicaciones implica descompilar y descifrar la aplicación original firmada, lo que revierte el segmento binario cifrado a su estado anterior al cifrado.

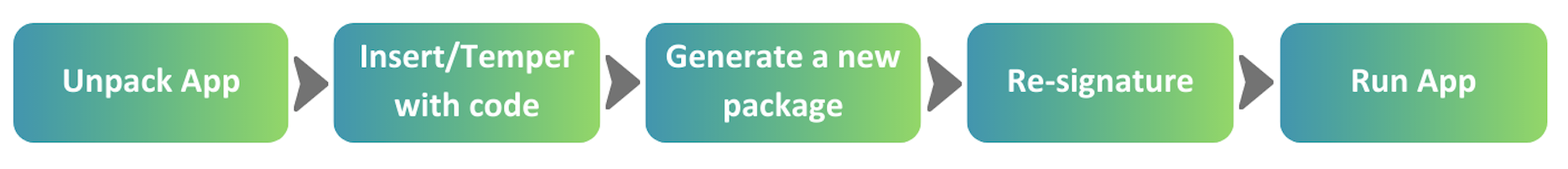

Los atacantes pueden aprovechar dos niveles de ataque: los ataques de empaquetado secundario y los ataques de depuración. El empaquetado secundario implica desempaquetar, insertar o manipular el código, generar un nuevo paquete, volver a firmar y ejecutar la aplicación modificada. Esta manipulación afecta a la fiabilidad del código del software original y, en consecuencia, a la precisión de las huellas dactilares del dispositivo. Los ataques de depuración se producen cuando los atacantes, tras destruir la firma del archivo binario mediante el descifrado, obtienen los mismos permisos que los desarrolladores para modificar el código, lo que supone un riesgo para las empresas.

«Lucky Patcher» es un ejemplo destacado de una herramienta para descifrar aplicaciones. Permite a los atacantes modificar y parchear aplicaciones Android, evitar las compras integradas en la aplicación y eliminar las verificaciones de licencias. Al descifrar las aplicaciones, los atacantes pueden obtener acceso no autorizado, distribuir versiones modificadas con código malintencionado o extraer información confidencial de los usuarios.

5. Ataques de proxy: Además del identificador del dispositivo, la unicidad del dispositivo también está determinada por factores como la información de ubicación IP y los detalles de la red, lo que permite crear perfiles de usuario precisos. El software proxy, como Shadowrocket, disponible fácilmente en el mercado, permite falsificar fácilmente esta información. Incluso las personas con conocimientos técnicos limitados pueden adquirir y utilizar rápidamente estas herramientas siguiendo los tutoriales. Además, el proxy HTTP puede aprovecharse para robar y modificar los datos de la interfaz de las aplicaciones de software.

Una popular herramienta de proxy que se utiliza para manipular la ubicación de IP es «HideMyAss». Los atacantes pueden aprovechar esta herramienta para cambiar su dirección IP y ubicación, ocultando de manera efectiva su verdadera identidad y ubicación. Pueden usar servidores proxy ubicados en diferentes países para lanzar ataques, acceder a contenido restringido geográficamente o realizar actividades fraudulentas mientras aparentan estar en una ubicación diferente.

6. Ubicación virtual: La manipulación de la ubicación virtual implica la falsificación de la información de ubicación actual para diversos fines. Dos métodos principales permiten los ataques de ubicación virtual: la manipulación de software y la manipulación de señales GPS.

- La manipulación del software se basa en el jailbreak/rooteo y en el entorno del simulador, y se dirige principalmente a las API relacionadas con el posicionamiento del sistema. La detección del entorno de ejecución y el análisis de las API de ubicación pueden ayudar a identificar los posibles riesgos.

- La manipulación de señales GPS aprovecha los archivos GPX, que los desarrolladores pueden usar para simular señales GPS y modificar la información GPS recibida por el módulo GPS del dispositivo. Algunas personas han aprovechado esta funcionalidad creando software para PC o complementos periféricos que facilitan la localización engañosa.

Un ejemplo de manipulación de software para manipular ubicaciones virtuales es «LocationFaker», que requiere un dispositivo rooteado o con jailbreak. Esta herramienta permite a los usuarios falsificar su ubicación GPS, lo que les permite aparecer en un lugar diferente al de su ubicación física real. Los atacantes pueden utilizar esta técnica para falsificar su ubicación con diversos fines, como eludir las restricciones basadas en la ubicación o realizar estafas dirigidas geográficamente.

¿Qué consecuencias tendrán los ataques maliciosos?

Los ataques malintencionados a los dispositivos pueden tener graves consecuencias para las personas, las empresas e incluso la sociedad en general. Comprender estas consecuencias es crucial para darse cuenta de la importancia de unas medidas de seguridad sólidas. Exploremos algunas de las posibles ramificaciones:

- Pérdidas financieras

Los ataques malintencionados pueden provocar importantes pérdidas financieras para las empresas. Desde las filtraciones de datos y el robo de información de los clientes hasta el acceso no autorizado y las transacciones fraudulentas, el impacto financiero puede ser devastador. Las empresas pueden enfrentarse a responsabilidades financieras directas, repercusiones legales y daños a su reputación, lo que lleva a la pérdida de la confianza de los clientes y socios.

- Interrupción operativa

Los ataques a los dispositivos pueden interrumpir las operaciones empresariales normales y provocar tiempos de inactividad, interrupciones del servicio y pérdida de productividad. Las infecciones de malware, la manipulación de dispositivos o los ataques de denegación de servicio pueden hacer que los sistemas y las redes sean inaccesibles, lo que provoca retrasos, incumplimientos de plazos y clientes insatisfechos. La interrupción también puede tener un efecto dominó en toda la cadena de suministro y provocar la pérdida de oportunidades comerciales.

- Daño a la reputación

Un ataque malintencionado exitoso puede empañar la reputación de una empresa, cuya reconstrucción lleva tiempo y esfuerzo. Los clientes pueden perder la confianza en la capacidad de la organización para proteger sus datos y pueden optar por llevar sus negocios a otro lugar. La publicidad negativa y la cobertura mediática en torno al ataque pueden agravar aún más el daño y afectar a las relaciones a largo plazo con las partes interesadas.

¿Cómo puede ayudar TrustDevice?

En el panorama en constante evolución de los ataques maliciosos a los dispositivos, las empresas necesitan soluciones sólidas para proteger sus activos y salvaguardar sus operaciones. TrustDevice es una tecnología avanzada de toma de huellas dactilares de dispositivos diseñada específicamente para combatir estas amenazas y ofrecer medidas de seguridad integrales, además de generar las identificaciones de los dispositivos. Nuestra revolucionaria tecnología de detección de fraudes puede identificar con éxito las herramientas de fraude con una impecable tasa de precisión del 100%. Y estamos inspeccionando constantemente el las herramientas maliciosas más recientes en los dispositivos.

Al aprovechar la tecnología avanzada de toma de huellas dactilares de dispositivos, la supervisión en tiempo real y la inteligencia de amenazas adaptativa, TrustDevice permite a las empresas combatir los ataques maliciosos, proteger sus activos y mantener un entorno seguro para sus operaciones. No deje su empresa vulnerable a los actores malintencionados. Adopte TrustDevice y tome medidas proactivas para fortalecer sus defensas y proteger sus valiosos recursos. Con TrustDevice, puede navegar con confianza en el ámbito digital y garantizar la integridad y la seguridad de sus datos.

.jpeg)

.jpeg)

.jpeg)