Di dunia yang saling berhubungan saat ini, bisnis menghadapi ancaman serangan berbahaya yang konstan. Dengan fokus pada keamanan perangkat, penting untuk memahami sifat serangan ini dan konsekuensi potensial mereka. Dengan memanfaatkan sidik jari perangkat, bisnis dapat memperkuat pertahanan mereka dan mengurangi risiko secara efektif.

Apa itu Serangan Berbahaya dan Mengapa Kita Harus Fokus pada Keamanan Perangkat?

Serangan berbahaya mengacu pada tindakan yang disengaja oleh individu atau organisasi untuk mengeksploitasi kerentanan dan membahayakan integritas perangkat. Serangan ini menimbulkan ancaman signifikan bagi bisnis karena dapat mengakibatkan kerugian finansial, kerusakan reputasi, dan konsekuensi hukum. Berfokus pada keamanan perangkat sangat penting karena perangkat berfungsi sebagai gateway ke data berharga dan informasi sensitif, menjadikannya target utama bagi penjahat dunia maya.

Apa Jenis Serangan Berbahaya yang Umum pada Perangkat?

Seperti kata pepatah, mengenal diri sendiri dan musuh pasti akan memenangkan seratus perang. Sebelum kita menyelidiki berbagai serangan berbahaya pada perangkat, penting untuk memahami faktor-faktor mendasar yang berkontribusi generasi sidik jari perangkat. Sidik jari perangkat bergantung pada informasi atribut yang dikumpulkan dari klien, termasuk namun tidak terbatas pada hal-hal berikut:

- Informasi Peralatan Dasar

- Informasi Penentuan Posisi

- Informasi Jaringan: Faktor-faktor seperti IP seluler lokal, IP Wi-Fi, IP sumber, dan detail terkait jaringan lainnya.

Dengan pemahaman dasar ini, mari kita jelajahi beberapa metode serangan arus utama yang digunakan oleh organisasi atau individu jahat:

1. Merusak Info Perangkat: Bentuk malware ini memanipulasi informasi perangkat, membuat perangkat menjadi entitas “baru” sampai batas tertentu. Untuk mencapai hal ini, aktor jahat sering mencari otoritas sistem yang lebih tinggi melalui operasi seperti jailbreaking (iOS) atau rooting (Android). Setelah diberikan hak istimewa yang ditingkatkan, perangkat lunak perusak dapat memodifikasi informasi perangkat menggunakan teknik pengait. Hanya dengan mengklik tombol di dalam perangkat lunak perusak info perangkat, penyerang dapat mengubah perangkat menjadi perangkat yang berbeda, membutuhkan usaha dan biaya minimal.

Contoh perangkat lunak perusak info perangkat adalah “DeviceMaker,” yang memungkinkan penyerang untuk memodifikasi berbagai atribut perangkat seperti model perangkat, produsen, IMEI, dan informasi jaringan. Dengan menggunakan perangkat lunak ini, individu jahat dapat secara efektif menyamarkan perangkat dan menghindari deteksi.

2. Lingkungan Virtual: Dengan kemajuan teknologi dan perangkat keras, kerentanan klien telah secara bertahap diatasi. Ini telah membuat jailbreaking dan rooting lebih menantang pada versi sistem operasi yang lebih tinggi. Akibatnya, organisasi atau individu jahat telah mengalihkan perhatian mereka ke lingkungan virtual. Lingkungan virtual, sering diimplementasikan melalui simulator pada PC, mensimulasikan sistem operasi yang kompatibel dengan mesin lokal. Namun, lingkungan ini dilengkapi dengan konfigurasi yang nyaman yang mencakup memodifikasi informasi perangkat dan detail lokasi, membuatnya berisiko untuk menjalankan aplikasi perangkat lunak.

Salah satu lingkungan virtual umum yang digunakan untuk merusak perangkat adalah emulator Android. Penyerang dapat memanipulasi informasi perangkat dan pengaturan lokasi di dalam emulator, menciptakan identitas dan lokasi palsu untuk aktivitas berbahaya. Misalnya, penyerang dapat mensimulasikan berada di negara yang berbeda untuk melewati batasan berbasis lokasi atau melakukan aktivitas penipuan.

3. ROM khusus: ROM, kependekan dari Read Only Memory, mengacu pada gambar memori read-only yang melibatkan penulisan gambar ROM ke sistem. Sementara sifat open-source dari sistem Android memungkinkan pengguna untuk menyesuaikan dan mengkompilasi kode sumber, itu juga menimbulkan risiko. Modifikasi pada sistem Android dapat membuat API yang disediakan tidak dapat diandalkan. Akibatnya, menjalankan aplikasi perangkat lunak di lingkungan seperti itu menjadi sangat berbahaya karena kurangnya fungsionalitas API yang dapat diandalkan.

Contoh ROM khusus yang terkenal adalah “CyanogenMod” (sekarang dikenal sebagai LineageOS), yang memungkinkan pengguna untuk memodifikasi sistem Android secara ekstensif. Namun, ketika ROM khusus diubah oleh individu jahat, mereka dapat memperkenalkan pintu belakang dan kerentanan yang membahayakan keamanan perangkat. Penyerang dapat menyematkan kode berbahaya ke ROM khusus, memungkinkan akses tidak sah atau pencurian data.

4. Aplikasi retak: Sebelum aplikasi online, pengembang perlu menandatangani file biner aplikasi dan mengunggahnya ke toko. Pemecahan aplikasi melibatkan dekompilasi dan memecahkan aplikasi asli yang ditandatangani, mengembalikan segmen biner terenkripsi ke keadaan pra-enkripsi.

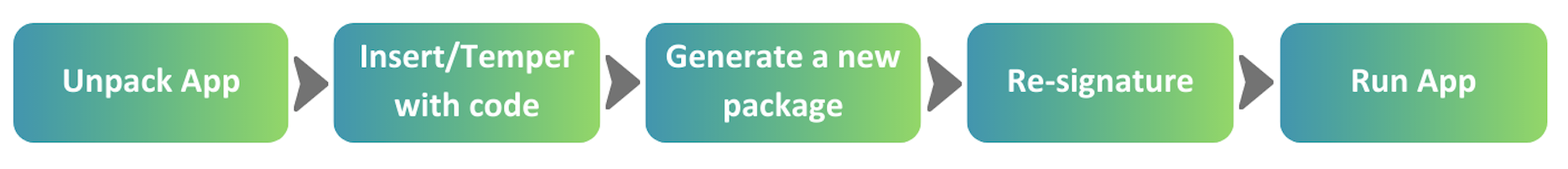

Penyerang dapat mengeksploitasi dua tingkat serangan: pengemasan sekunder dan serangan debugging. Pengemasan sekunder memerlukan pembongkaran, penyisipan/gangguan kode, pembuatan paket baru, penandatanganan ulang, dan menjalankan aplikasi yang dimodifikasi. Manipulasi ini mempengaruhi keandalan kode perangkat lunak asli dan, selanjutnya, keakuratan sidik jari perangkat. Serangan debug terjadi ketika penyerang, setelah menghancurkan tanda tangan file biner melalui crack, mendapatkan izin yang sama seperti pengembang untuk memodifikasi kode, menimbulkan risiko bagi bisnis.

“Lucky Patcher” adalah contoh menonjol dari alat pemecah aplikasi. Ini memungkinkan penyerang untuk memodifikasi dan menambal aplikasi Android, melewati pembelian dalam aplikasi, dan menghapus verifikasi lisensi. Dengan memecahkan aplikasi, penyerang dapat memperoleh akses yang tidak sah, mendistribusikan versi modifikasi dengan kode berbahaya, atau mengekstrak informasi pengguna yang sensitif.

5. Serangan Proxy: Selain ID perangkat, keunikan perangkat juga ditentukan oleh faktor-faktor seperti informasi lokasi IP dan detail jaringan, memungkinkan profil pengguna yang akurat. Perangkat lunak proxy, seperti Shadowrocket, tersedia di pasar, memungkinkan pemalsuan informasi ini dengan mudah. Bahkan individu dengan pengetahuan teknis terbatas dapat dengan cepat memperoleh dan menggunakan alat-alat ini dengan mengikuti tutorial. Selain itu, proxy HTTP dapat dieksploitasi untuk mencuri dan memodifikasi data antarmuka aplikasi perangkat lunak.

Alat proxy populer yang digunakan untuk manipulasi lokasi IP adalah “HideMyAss.” Penyerang dapat memanfaatkan alat ini untuk mengubah alamat IP dan lokasi mereka, secara efektif menutupi identitas dan lokasi mereka yang sebenarnya. Mereka dapat menggunakan server proxy yang terletak di berbagai negara untuk meluncurkan serangan, mengakses konten yang dibatasi secara geografis, atau melakukan aktivitas penipuan saat tampak berada di lokasi yang berbeda.

6. Lokasi Virtual: Manipulasi lokasi virtual melibatkan penempaan informasi lokasi saat ini untuk berbagai tujuan. Dua metode utama memungkinkan serangan lokasi virtual: perusakan perangkat lunak dan gangguan sinyal GPS.

- Perusakan perangkat lunak bergantung pada jailbreaking/rooting dan lingkungan simulator, terutama menargetkan API terkait penentuan posisi sistem. Mendeteksi lingkungan runtime dan meneliti API lokasi dapat membantu mengidentifikasi potensi risiko.

- Gangguan sinyal GPS mengeksploitasi file GPX, yang dapat digunakan pengembang untuk mensimulasikan sinyal GPS dan memodifikasi informasi GPS yang diterima oleh modul GPS perangkat. Beberapa orang telah memanfaatkan fungsi ini dengan membuat perangkat lunak PC atau plug-in periferal yang memfasilitasi kecurangan lokasi.

Contoh perusakan perangkat lunak untuk manipulasi lokasi virtual adalah “LocationFaker,” yang membutuhkan perangkat yang di-jailbreak atau di-rooting. Alat ini memungkinkan pengguna untuk memalsukan lokasi GPS mereka, memungkinkan mereka muncul di tempat yang berbeda dari lokasi fisik mereka yang sebenarnya. Penyerang dapat menggunakan teknik ini untuk memalsukan lokasi mereka untuk berbagai tujuan, seperti melewati batasan berbasis lokasi atau melakukan penipuan yang ditargetkan secara geografis.

Konsekuensi Apa yang Akan Dimiliki Serangan Jahat?

Serangan berbahaya pada perangkat dapat memiliki konsekuensi berat bagi individu, bisnis, dan bahkan masyarakat secara keseluruhan. Memahami konsekuensi ini sangat penting dalam menyadari pentingnya langkah-langkah keamanan yang kuat. Mari kita jelajahi beberapa konsekuensi potensial:

- Kerugian Finansial

Serangan berbahaya dapat mengakibatkan kerugian finansial yang signifikan bagi bisnis. Dari pelanggaran data dan informasi pelanggan yang dicuri hingga akses tidak sah dan transaksi penipuan, dampak keuangannya bisa sangat menghancurkan. Bisnis mungkin menghadapi kewajiban keuangan langsung, dampak hukum, dan kerusakan reputasi mereka, yang menyebabkan hilangnya kepercayaan dari pelanggan dan mitra.

- Gangguan Operasional

Serangan pada perangkat dapat mengganggu operasi bisnis normal, menyebabkan downtime, gangguan layanan, dan hilangnya produktivitas. Infeksi malware, gangguan perangkat, atau serangan penolakan layanan dapat membuat sistem dan jaringan tidak dapat diakses, yang menyebabkan penundaan, tenggat waktu yang terlewat, dan pelanggan yang tidak puas. Gangguan juga dapat memiliki efek riak di seluruh rantai pasokan dan mengakibatkan peluang bisnis yang terlewatkan.

- Kerusakan Reputasi

Serangan berbahaya yang sukses dapat menodai reputasi perusahaan, yang membutuhkan waktu dan upaya untuk membangun kembali. Pelanggan mungkin kehilangan kepercayaan pada kemampuan organisasi untuk melindungi data mereka dan dapat memilih untuk membawa bisnis mereka ke tempat lain. Publisitas negatif dan liputan media seputar serangan itu dapat semakin memperburuk kerusakan, berdampak pada hubungan jangka panjang dengan para pemangku kepentingan.

Bagaimana TrustDevice Membantu?

Dalam lanskap serangan berbahaya yang terus berkembang pada perangkat, bisnis membutuhkan solusi yang kuat untuk melindungi aset mereka dan melindungi operasi mereka. TrustDevice adalah teknologi sidik jari perangkat canggih yang dirancang khusus untuk memerangi ancaman ini dan memberikan langkah-langkah keamanan yang komprehensif selain menghasilkan ID perangkat. Teknologi deteksi penipuan revolusioner kami dapat berhasil mengidentifikasi alat penipuan dengan tingkat akurasi 100% yang sempurna. Dan kami terus-menerus memeriksa alat berbahaya terbaru di perangkat.

Dengan memanfaatkan teknologi sidik jari perangkat canggih, pemantauan real-time, dan intelijen ancaman adaptif, TrustDevice memberdayakan bisnis untuk memerangi serangan berbahaya, melindungi aset mereka, dan memelihara lingkungan yang aman untuk operasi mereka. Jangan biarkan bisnis Anda rentan terhadap aktor jahat. Merangkul TrustDevice dan mengambil langkah-langkah proaktif untuk memperkuat pertahanan Anda dan melindungi sumber daya berharga Anda. Dengan TrustDevice, Anda dapat dengan percaya diri menavigasi ranah digital dan memastikan integritas dan keamanan data Anda.

.jpeg)

.jpeg)

.jpeg)