أصبح استخدام Electronic Know Your Customer (EKYC) شائعًا بشكل متزايد بين الشركات للتحقق من هويات عملائها إلكترونيًا. لم تعد متطلبات EKYC مجرد متطلبات الصناعة المصرفية والمالية. تتطلب الألعاب والوسائط وركوب الخيل والتعليم عبر الإنترنت جميعًا إعدادًا رقميًا للعملاء و EKYC. ومع ذلك، فإن الاعتماد فقط على EKYC للأمن الرقمي ليس كافيًا، لأنه يتحقق فقط من الهوية وليس النية أو السلوك. هذا يعني أن EKYC لا يمكنها منع سرقة الهوية أو الاستيلاء على الحساب، كما أنها لا توفر تشفيرًا من طرف إلى طرف أو قنوات اتصال آمنة. بالإضافة إلى ذلك، يمكن التحايل على EKYC، مما يجعلها أقل فعالية في منع التهديدات الرقمية. لذلك، من الضروري دمج تدابير أمنية إضافية، مثل المصادقة متعددة العوامل والتشفير من طرف إلى طرف وقنوات اتصال آمنة، لتوفير حماية قوية ضد التهديدات الرقمية.

اعتماد بصمة الجهاز لتعزيز الأمن الرقمي و EKYC

أحد هذه الإجراءات الأمنية هو بصمة الجهاز، وهي تقنية تستخدم لتحديد وتتبع الأجهزة بناءً على خصائصها الفريدة. يمكن استخدام بصمة الجهاز لتحسين EKYC من خلال توفير معلومات إضافية حول الجهاز المستخدم للوصول إلى خدمة EKYC. تتضمن هذه التقنية جمع وتحليل البيانات حول كيفية تفاعل الجهاز مع شبكة أو نظام. يتم بعد ذلك استخدام البيانات التي تم جمعها لإنشاء ملف تعريف فريد أو بصمة للجهاز، استنادًا إلى عوامل مثل عنوان IP الخاص بالجهاز ونظام التشغيل ونوع المتصفح وإصداره والمكونات الإضافية والإضافات المثبتة والخصائص الفريدة الأخرى.

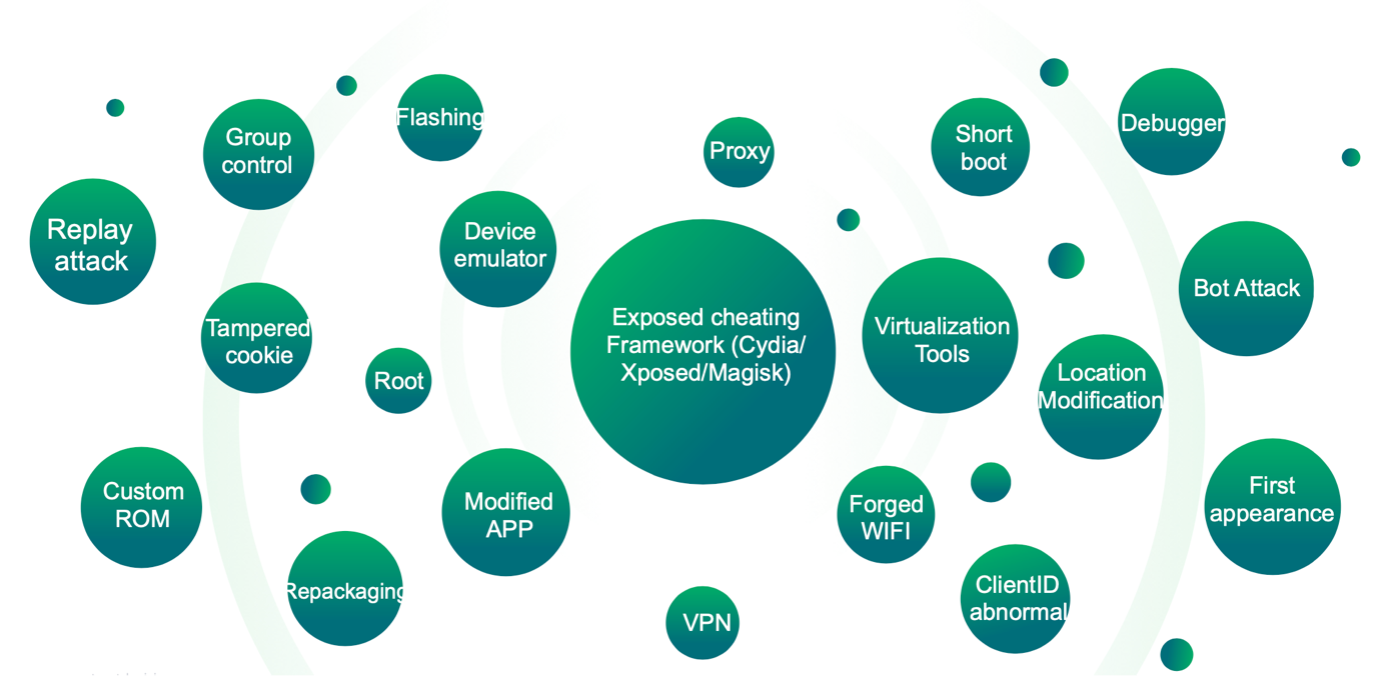

من خلال تحليل سلوك الجهاز ومقارنته بالأنماط المعروفة للنشاط المشروع أو الاحتيالي، يمكن استخدام بصمة سلوك الجهاز لاكتشاف أنواع مختلفة من الاحتيال ومنعها. وتشمل هذه الاحتيال على الأجهزة والاحتيال في الهوية والاحتيال في الدفع والاحتيال الترويجي وحلقة الاحتيال.

الاحتيال على الأجهزة يشير إلى استخدام جهاز مسروق أو مخترق، مثل الهاتف الذكي أو الكمبيوتر، لارتكاب الاحتيال. يمكن أن يشمل ذلك أنشطة مثل الوصول إلى الحسابات المالية للضحية أو استخدام معلومات بطاقة الائتمان المسروقة لإجراء عمليات شراء عبر الإنترنت. يمكن أن يحدث الاحتيال على الأجهزة من خلال طرق مختلفة، مثل عمليات الاحتيال وهجمات البرامج الضارة والسرقة المادية للجهاز.

الاحتيال في الهوية من ناحية أخرى، تنطوي على سرقة أو إساءة استخدام المعلومات الشخصية، مثل اسم الشخص أو العنوان أو رقم الضمان الاجتماعي أو معلومات بطاقة الائتمان، لارتكاب الاحتيال. يمكن أن يشمل ذلك فتح حسابات جديدة أو التقدم بطلب للحصول على قروض أو بطاقات ائتمان أو إجراء عمليات شراء غير مصرح بها باستخدام هوية الضحية. يمكن أن يحدث الاحتيال في الهوية من خلال طرق مختلفة، مثل عمليات الاحتيال وخرق البيانات والسرقة المادية للمستندات الشخصية.

الاحتيال في الدفع يشمل العديد من الأنشطة غير المشروعة التي تنطوي على استغلال نظام الدفع للوصول غير المصرح به إلى الأموال أو السلع، بما في ذلك على سبيل المثال لا الحصر الاحتيال على بطاقات الائتمان والاحتيال في التحويل البنكي والاحتيال في الدفع عبر الهاتف المحمول والاحتيال في التجارة الإلكترونية والاحتيال في رد المبالغ المدفوعة. يتضمن الاحتيال على بطاقات الائتمان الاستخدام غير القانوني لبيانات بطاقة ائتمان شخص آخر لإجراء عمليات شراء، بينما يستلزم الاحتيال في التحويل البنكي تحويل الأموال بشكل غير قانوني من حساب إلى آخر. يتضمن الاحتيال في الدفع عبر الهاتف المحمول معاملات احتيالية من خلال خدمات الدفع عبر الهاتف المحمول، وينطوي الاحتيال في التجارة الإلكترونية على استخدام بطاقة ائتمان مزيفة أو بيانات دفع لإجراء عمليات شراء عبر الإنترنت. يتضمن الاحتيال في رد المبالغ المدفوعة اعتراض العملاء على المعاملات الأصلية، مما يؤدي إلى خسارة التجار للإيرادات

الاحتيال الترويجي هو شكل من أشكال النشاط الاحتيالي الذي يستفيد فيه الأفراد أو النقابات من العروض الترويجية والقسائم والخصومات التي تقدمها شركات التجارة الإلكترونية لتحقيق مكاسب غير مشروعة. يمكن أن يشمل ذلك استخدام رموز ترويجية مزيفة أو مسروقة، أو إنشاء حسابات متعددة لاستخدام نفس العرض الترويجي أكثر من مرة، أو التلاعب بالرموز لزيادة قيمتها. يمكن أن يتسبب الاحتيال الترويجي في خسائر مالية جسيمة للشركات، ويضر بسمعة علامتها التجارية، ويقلل من ثقة العملاء

حلقة الاحتيال التعدين هو عملية تحديد وتعطيل المجموعات المنظمة من المجرمين الذين ينخرطون في نشاط احتيالي. للكشف عن حلقات الاحتيال، تستخدم الشركات ووكالات إنفاذ القانون عادةً تحليلات البيانات المتقدمة وتقنيات التعلم الآلي لتحليل كميات كبيرة من البيانات من مصادر متعددة، بما في ذلك المعاملات المالية وسلوك العملاء ونشاط وسائل التواصل الاجتماعي. تساعد هذه التقنيات في تحديد الأنماط والحالات الشاذة التي قد تشير إلى نشاط احتيالي. تتضمن بعض المؤشرات الشائعة لنشاط عصابة الاحتيال حجمًا كبيرًا من المعاملات من عنوان IP واحد أو جهاز واحد، وأنماط المعاملات غير العادية، وعناوين الشحن والفواتير غير المتسقة، واستخدام معلومات الهوية المسروقة أو المزيفة، والروابط إلى حسابات أو أنشطة احتيالية معروفة.

بصمة الجهاز يمكن أن توفر معلومات قيمة تعزز EKYC، مما يجعلها إجراءً أمنيًا أكثر فعالية. من خلال الجمع بين بصمة الجهاز مع EKYC، يمكن للشركات اكتشاف الاحتيال ومنعه بشكل أكثر فعالية. على سبيل المثال، من خلال تحديد الخصائص الفريدة للجهاز، يمكن للشركات التحقق من عدم تعرض جهاز المستخدم للاختراق أو استخدامه من قبل شخص آخر للوصول إلى الخدمة. يمكن أن يمنع هذا الاحتيال على الأجهزة والاحتيال في الهوية. بالإضافة إلى ذلك، يمكن أن تساعد بصمة الجهاز الشركات على اكتشاف الاحتيال في الدفع من خلال تحليل أنماط معاملات الدفع وتحديد الحالات الشاذة التي قد تشير إلى نشاط احتيالي. أخيرًا، يمكن أن تساعد بصمة الجهاز أيضًا الشركات على اكتشاف الاحتيال الترويجي من خلال تحليل أنماط استخدام الشفرة الترويجية وتحديد الأنماط التي قد تشير إلى نشاط احتيالي.

يعد حل معرف الجهاز الدائم الآن ترسانة ضرورية في مجموعة أدوات التخفيف من الاحتيال الرقمي ويسمح بتأمين تجربة العملاء وتلبية احتياجات الامتثال المختلفة وحماية العلامة التجارية بشكل أفضل.

.jpeg)