تزدهر التجارة الرقمية. وكذلك الاحتيال الرقمي.

مع اقتراب نهاية العام، تعمل منصات التجارة الرقمية والتجار على تكثيف استعداداتهم لمواسم ذروة التسوق.

من يوم العزاب (11.11) إلى الجمعة السوداء والاثنين الإلكتروني ومبيعات عيد الميلاد، يخزن التجار سلعًا وفيرة وينشرون استراتيجيات ترويجية متنوعة لجذب قلوب المستهلكين العالميين.

مجموعة التكتيكات واسعة ومتنوعة، من الحوافز النقدية للمستخدمين الجدد إلى خصومات إحالة الأصدقاء وأنظمة المكافآت القائمة على النقاط.

ومع ذلك، تأتي مع استراتيجيات التسويق القوية هذه نقاط ضعف كبيرة.

يصبح مشهد العروض الترويجية الموسمية ملعبًا يتجاوز المبيعات المشروعة وساحة تنتشر فيها الأنشطة الاحتيالية، التي تغذيها تكتيكات معقدة بشكل متزايد.

تتعمق هذه المقالة في الفروق الدقيقة للتحديات التي تشكلها الأنشطة الاحتيالية خلال مواسم الذروة.

سنستكشف أيضًا حلولًا مبتكرة لحماية سلامة منصات التجارة الإلكترونية الخاصة بك.

أصبح ظهور عمليات الاحتيال عبر الإنترنت تحديًا عالميًا

مع استمرار ازدهار السوق الرقمي، يزداد تطور الاحتيال الإلكتروني.

يستغل المحتالون الضارون الحوافز الترويجية لتحقيق مكاسب شخصية.

من اختلاق المراجعات المزيفة إلى تنظيم عمليات سرقة الكوبونات، تعرض هذه الممارسات الخادعة الثقة والاستقرار المالي لكيانات التجارة الإلكترونية على مستوى العالم للخطر.

سلسلة من العواقب على النظام البيئي للتجارة الإلكترونية

تمتد تداعيات الاحتيال عبر الإنترنت إلى ما وراء الخسائر المالية الفورية.

بصفتك مالكًا للتجارة الرقمية، قد يشمل التأثير على نشاطك التجاري ما يلي:

- الضرر الذي يلحق بالسمعة: عندما يلاحظ المستهلكون الأنشطة الاحتيالية السائدة، سيؤثر ذلك سلبًا على مصداقية علامتك التجارية وثقتها، مما يؤثر على أداء عملك على المدى الطويل.

- المخاطر القانونية: قد تؤدي الأنشطة الاحتيالية إلى إجراءات قانونية وغرامات محتملة.

- إهدار الموارد: تتطلب مكافحة هذه الأنشطة الكثير من الوقت والموارد، مما يقلل من كفاءتك التشغيلية.

كشف تكتيكات المحتال: سيمفونية الخداع

يستخدم المحتالون ترسانة معقدة من التكتيكات، بما في ذلك التسجيلات الزائفة والمراجعات المزيفة وإنشاء حسابات متعددة لاستغلال العروض الترويجية.

يمتد تلاعبهم إلى استخدام برامج الغش، وتغيير معايير الجهاز، وتنظيم الاحتيال على نطاق واسع من خلال مزارع الأجهزة.

يعد فهم هذه التكتيكات أمرًا بالغ الأهمية لكيانات التجارة الإلكترونية لتعزيز دفاعاتها.

تكتيك الاحتيال الرقمي #1: معلومات كاذبة وتسجيلات وهمية

تبدأ الشركات غير المشروعة عملياتها عن طريق إغراق المنصات بعدد كبير من المعلومات الخاطئة أثناء التسجيل الزائف.

تسهل هذه الخطوة الحاسمة دخولهم إلى النظام البيئي الرقمي.

غالبًا ما تسجل هذه الكيانات المارقة مجموعة من الأرقام أو رسائل البريد الإلكتروني، وتنخرط في معاملات تبدو عادية للتغلب على استراتيجيات مراقبة مخاطر المنصة الذكية.

بعد ذلك، يقومون بإنشاء عدة حسابات مزيفة أو مجهولة لاستغلال العروض الترويجية والمطالبة بقسائم الخصم وتلقي استرداد النقود بشكل متكرر.

تكتيك الاحتيال الرقمي #2: أدوات الغش والنصوص الآلية

يستخدم المحتالون العديد من أدوات وبرامج الغش للتغلب على مراقبة المنصة وتعزيز الكفاءة التشغيلية.

تتضمن الطريقة السائدة استخدام الوسائل التقنية، مثل تنفيذ البرامج النصية الآلية أو استخدام أدوات مثل وحدات الماكرو لتقليد العمليات اليدوية، وتسهيل جمع القسائم تلقائيًا.

تشمل العمليات الأولية التسجيل الآلي أو مسح الأرقام من خلال منصات تلقي التعليمات البرمجية والكابتشا، مما يتيح الحصول على مجموعة من الحسابات القابلة للاستخدام مع معلومات تسجيل الدخول المحفوظة.

يتم بعد ذلك الاستفادة من عمليات تسجيل الدخول الجماعية الآلية وجمع الكوبونات التلقائي اللاحق.

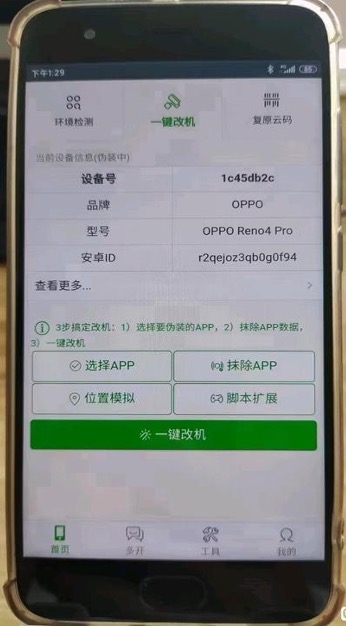

تكتيك الاحتيال الرقمي #3: التلاعب بمعلمات الجهاز

إلى جانب ذلك، يستغل المحتالون الرقميون أيضًا أدوات تعديل الجهاز والتلاعب بمعلومات الجهاز، وتثبيت البرامج لتغيير المعلمات المهمة للجهاز مثل IMEI و IMSI والأرقام التسلسلية لبطاقة SIM وموقع GPS وطراز الهاتف.

من خلال التلاعب بهذه المعلمات، يمكن للمحتالين إنشاء العديد من الأجهزة الجديدة، مما يتيح المطالبة المستمرة بالقسائم المخصصة للمستخدمين الجدد.

تكتيك الاحتيال الرقمي #4: مزارع الأجهزة

تعد مزارع الأجهزة، أو أنظمة التحكم الجماعية، أدوات شائعة للمشغلين غير الشرعيين.

تتحكم هذه الأنظمة عن بُعد في العديد من الأجهزة المحمولة لجمع القسائم من خلال الوسائل التقنية.

باستخدام نظام Android، على سبيل المثال، يتم نشر نظام التحكم في مجموعة الأجهزة على خادم، حيث يتم توصيل جميع الأجهزة التي يتم التحكم فيها بالخادم عبر USB أو الشبكة. يقوم الخادم بعد ذلك بترجمة العمليات ذات الصلة إلى أوامر ADB (Android Debug Bridge) المقابلة، والتي يتم إرسالها لاحقًا إلى الأجهزة الخاضعة للرقابة للتنفيذ.

تكتيك الاحتيال الرقمي #5: خداع التعهيد الجماعي

غالبًا ما يلجأ المحتالون إلى التعهيد الجماعي عن طريق نشر المهام في المنتديات أو مجموعات وسائل التواصل الاجتماعي، وإغراء الجمهور للمساعدة في أنشطتهم الاحتيالية.

بعد عملية التعهيد الجماعي، يتم تسليم المكاسب غير المشروعة مركزيًا إلى عنوان يقدمه المحتالون.

عند الاستلام، يتم تحويل هذه المكاسب الاحتيالية إلى نقد.

غالبًا ما تتضمن العناوين المقدمة رموزًا أو أرقام هواتف، مما يسهل التواطؤ مع شركات الشحن للتسليم من الباب إلى الباب.

تهدف العمليات التي تنظمها صناعة الاحتيال إلى تأمين مكاسب من أنشطة تسويق التجارة الرقمية.

قد يبدو وكأنه مبلغ صغير. ومع ذلك، فإن التراكم التدريجي للأرباح الصغيرة غالبًا ما يؤدي إلى مكاسب كبيرة.

في حين أن حتى منصات التجارة الرقمية الراسخة تتعامل مع تعقيدات الاحتيال الإلكتروني المعقد، فإن التحدي يتضخم بالنسبة للنظراء والتجار الصغار والمتوسطين.

TrustDecision: إدارة المخاطر الرائدة في المشهد الرقمي

مكافحة عمليات الاحتيال عبر الإنترنت باستخدام تقنية بصمة الجهاز الاحتكاري

بصفتها شركة دولية بارزة لإدارة المخاطر، تستخدم TrustDecision تقنية بصمة الجهاز المتطورة لمكافحة الاحتيال عبر الإنترنت.

تسمح لنا هذه التكنولوجيا المتطورة بمراقبة وفحص الأدوات المختلفة السائدة في الاحتيال التجاري الرقمي باستمرار.

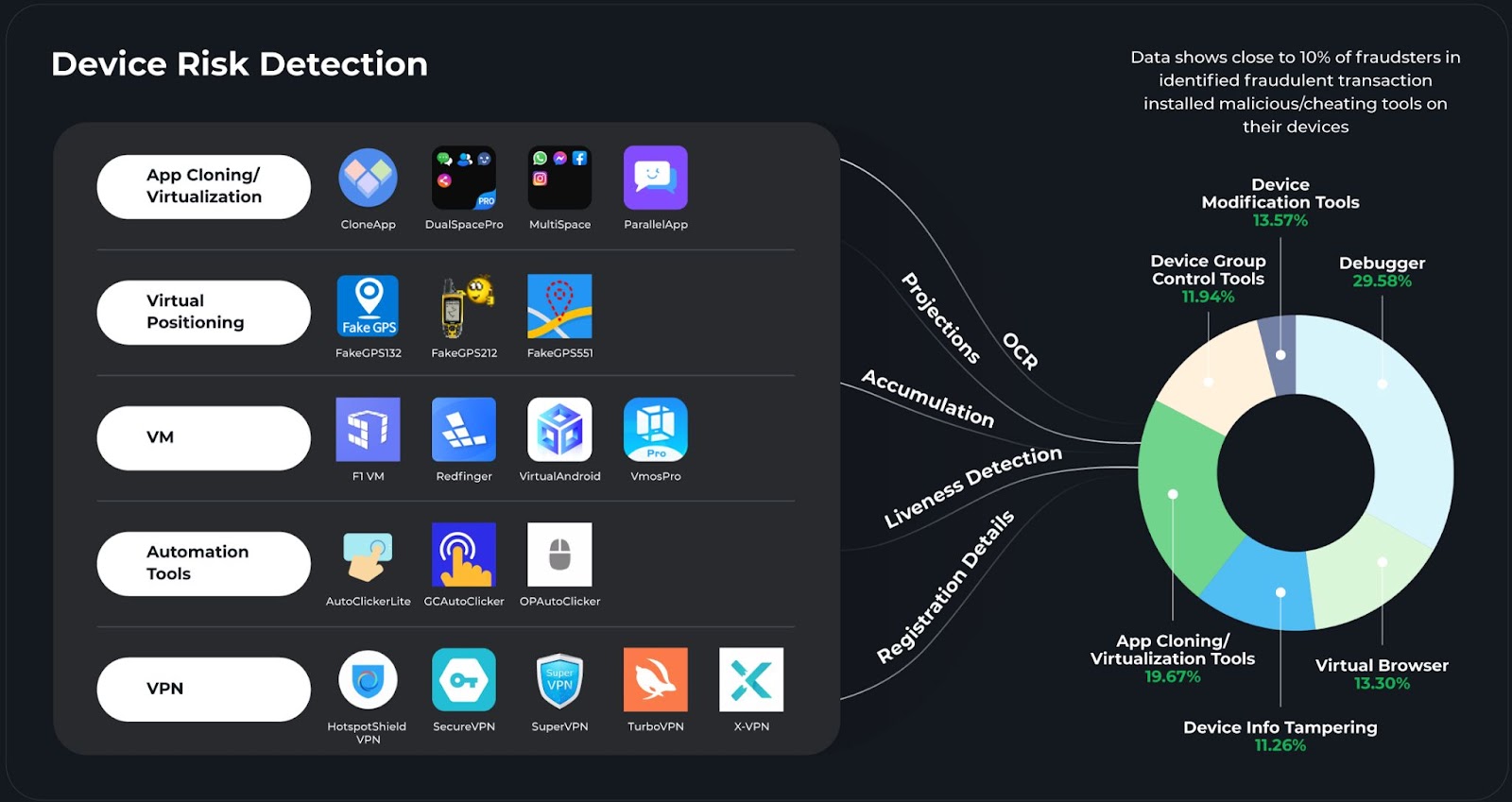

تحليل الأدوات الضارة

تقوم TrustDecision بتحديد وتحليل البرامج الضارة أو أدوات الغش في السوق بشكل فعال، وتكشف عن المنهجيات المعقدة التي يستخدمها المحتالون.

من بين الأدوات المكتشفة أداة المحاسبة المتعددة، وهي أداة فعالة تتيح فتح حسابات متعددة على هاتف واحد، وبالتالي تسهيل العمليات الاحتيالية.

أدوات ضارة متنوعة تمت مراقبتها بواسطة TrustDecision

- برنامج الموقع الافتراضي: بعد التثبيت، يمكّن هذا البرنامج المستخدمين من تغيير معلومات الموقع الجغرافي بشكل تعسفي، مما يجعل قواعد مراقبة منصات معينة للمواقع الجغرافية غير فعالة.

- بيئة النظام الافتراضي: بيئة طرفية مزورة مصممة لتجاوز مراقبة السيطرة على المخاطر، مما يسمح للمشغلين غير الشرعيين بإجراء أنشطة غير مكتشفة.

- أدوات التشغيل الآلي (وحدات الماكرو): تم تطوير وحدات الماكرو السريعة الشهيرة أو QMacros في الصين لتنفيذ العمليات المجمعة. يتيح هذا البرنامج التشغيل الآلي الفوري للعمليات اليدوية خلف الكواليس. تقوم خوارزميات الكشف الخاصة بـ TrustDecision بفحص هذه الأدوات والتصدي لها.

رؤى من بيانات TrustDecision

تكشف بيانات TrustDecision أن 10٪ من المعاملات التي تم تحديدها على أنها احتيالية تظهر سلوكًا غير طبيعي في أجهزتها الطرفية.

حلول إدارة المخاطر الشاملة من TrustDecision

قاعدة بيانات عالمية لعينات الأدوات الضارة

من خلال الاستفادة من قاعدة بيانات واسعة تضم عدة مليارات من الأجهزة المتوافقة في جميع أنحاء العالم، أنشأت TrustDecision مستودعًا عالميًا شاملاً لعينات الأدوات الضارة.

كشركة رائدة في خدمات الأمن وإدارة المخاطر، نعطي الأولوية للمراقبة المستمرة لأدوات الاحتيال المحلية والدولية.

مع كل اكتشاف لأداة جديدة، تقوم TrustDecision بمحاربتها بشكل استباقي، مما يضمن الأمن المستمر لأعمال عملائنا.

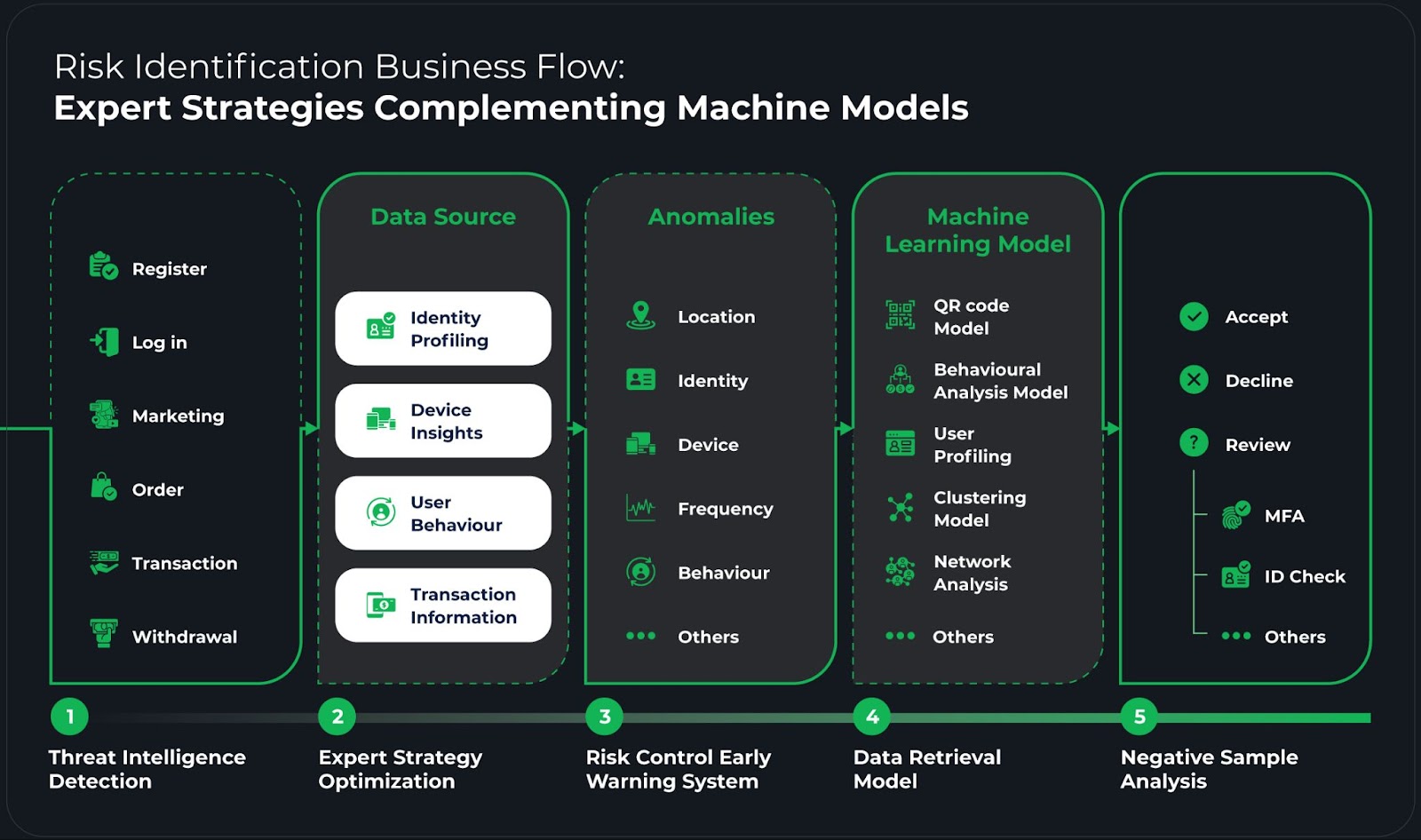

منصة التحليل الذكي: حارس في مراقبة المخاطر في الوقت الفعلي

تدمج TrustDecision منصة تحليل ذكية معززة بتقنيات الذكاء الاصطناعي والتعلم الآلي متعددة الوسائط.

تعتبر هذه المنصة محورية في مراقبة المخاطر في الوقت الفعلي واكتشاف حلقات الاحتيال في الوقت الفعلي تقريبًا عبر تفاعلات العملاء المختلفة، بما في ذلك التسجيل وتسجيل الدخول والمعاملات والمدفوعات ونقاط الاتصال الهامة الأخرى، مما يضمن اتخاذ تدابير أمنية شاملة طوال رحلة العميل.

فوائد للعملاء

- تخفيف المخاطر: من خلال المراقبة والكشف في الوقت الفعلي، تمكّنك TrustDecision من تخفيف المخاطر المحتملة المرتبطة بالأنشطة الاحتيالية بسرعة.

- الامتثال التنظيمي: تساعدك الإمكانات المتقدمة لمنصة TrustDecision في البقاء متوافقًا مع اللوائح المتطورة في المشهد الرقمي.

- تطوير أعمال عالي الجودة: يمكنك الاستفادة من بيئة آمنة تعزز تطوير الأعمال عالية الجودة مدعومة بحلول إدارة المخاطر الاستباقية من TrustDecision.

نحن حليفك القوي، ونحمي عملك في المشهد الرقمي الديناميكي والمتطور باستمرار.

الخاتمة

بينما تستعد لحفلات التسوق الرائعة القادمة، تذكر أن تتعرف على الأوصياء الصامتين الذين يعملون بلا كلل لتأمين ازدهار عملك وسط تهديد الاحتيال الرقمي الذي يلوح في الأفق.

من خلال فهم الشبكة المعقدة من الأنشطة الاحتيالية وتبني الحلول المبتكرة، يمكنك قلب الموازين ضد الجانب المظلم للتجارة الرقمية، مما يضمن سوقًا آمنًا ومزدهرًا.