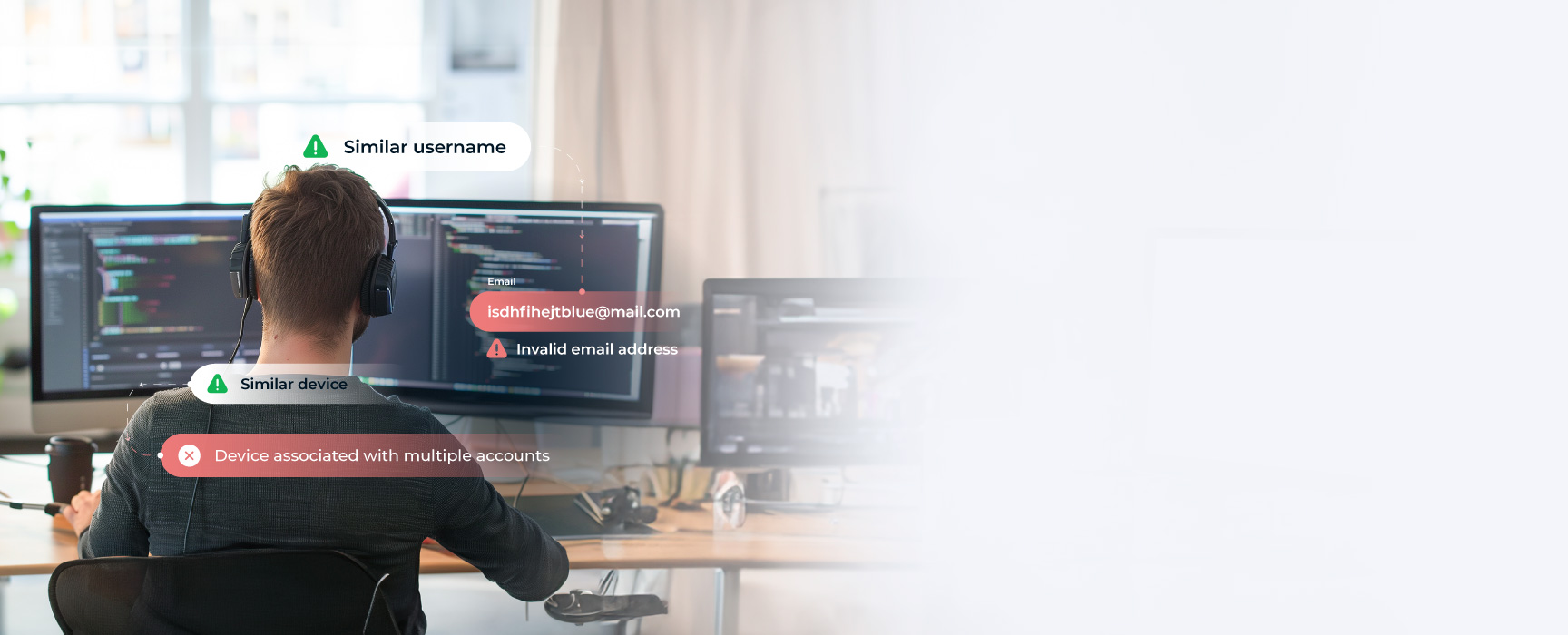

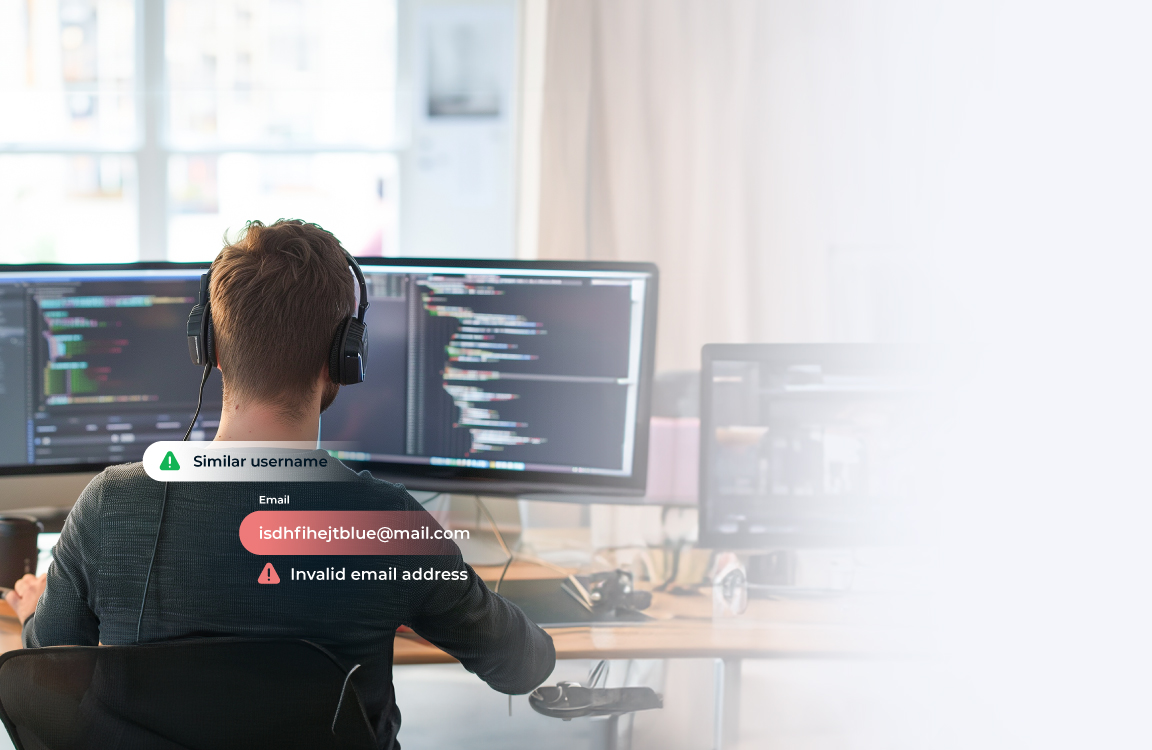

اكتشف الروبوتات والهويات المزيفة والأجهزة الخطرة قبل دخولها. استخدم ذكاء الجهاز وتحليل السلوك لحظر الحسابات التي يمكن التخلص منها والاشتراكات النصية والتسجيلات الجماعية عند الإعداد - بدون احتكاك بين المستخدمين ولا إيجابيات كاذبة.

تتبع سلوك كل مستخدم لاكتشاف الحالات الشاذة والمخاطر المتطورة. اجمع بين الإشارات من الجهاز والتسجيل وأنماط تسجيل الدخول لإنشاء ملفات تعريف مخاطر ديناميكية. ضع علامة على عمليات الاستحواذ على الحسابات وبيانات الاعتماد المسروقة والجلسات عالية المخاطر، دون حظر المستخدمين الموثوق بهم.

شاهد الاتصالات المخفية بين المستخدمين والأجهزة وعناوين IP. قم بكشف إساءة الاستخدام المنسقة من خلال تحديد البنية التحتية المشتركة ومجموعات الحسابات المزيفة وشبكات تكديس القروض. أوقف إساءة استخدام العروض الترويجية والهجمات المتكررة من الجذر.

قم بحماية كل خطوة من خطوات رحلة الإقراض، من التسجيل إلى الصرف - من خلال الفحص المستمر للمخاطر

يحلل حلنا أنماط تسجيل الدخول والشذوذات السلوكية وبصمات الجهاز وذكاء IP لاكتشاف علامات ATO — مثل مواقع الوصول غير العادية أو التغييرات المفاجئة في سلوك الجهاز أو استخدام المحاكيات وأدوات التشغيل الآلي — ويقوم بحظر الجلسات أو وضع علامة عليها على الفور.

تحمي TrustDecision من مجموعة واسعة من عمليات الاحتيال المتعلقة بالحساب:

نعم. تم تصميم حلنا للتكامل السريع والمرن عبر API/SDK ويدعم تطبيقات الأجهزة المحمولة ومنصات الويب وأنظمة المكاتب الخلفية. يعيش العديد من العملاء في أقل من يومين مع الحد الأدنى من التعطيل.

على عكس الأنظمة القائمة على القواعد، تستخدم TrustDecision الذكاء الاصطناعي التكيفي والذكاء السلوكي وتسجيل المخاطر في الوقت الفعلي لاكتشاف أساليب الاحتيال المتطورة. نحن نتجاوز البيانات الثابتة للكشف عن التهديدات الخفية وحلقات الاحتيال المنسقة والشذوذات السلوكية التي تفوتها الأنظمة التقليدية.

لنتحدث عن احتياجاتك - سنساعدك على تحديد الحل المناسب، ثم نرشدك خلال تجربة سريعة وجاهزة لواجهة برمجة التطبيقات لإثبات النتائج.