قم بحماية كل مرحلة من مراحل رحلة القرض - من التسجيل إلى الصرف - عن طريق إيقاف الهويات الاصطناعية والتطبيقات المزيفة وحلقات الاحتيال مبكرًا.

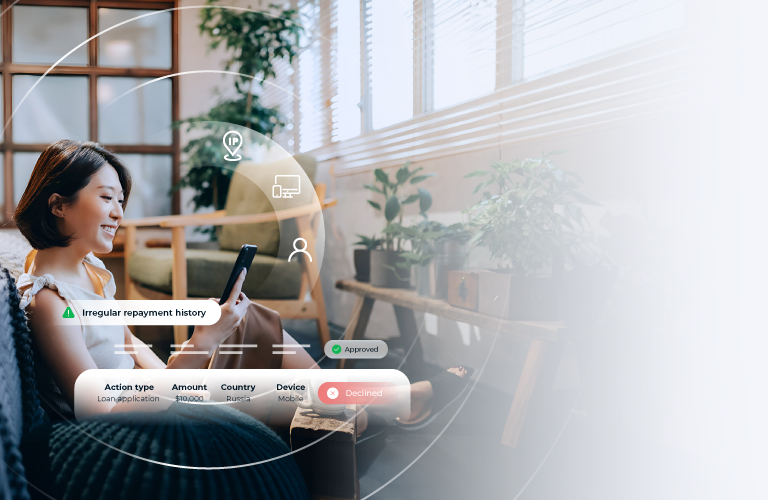

اجمع بين الإشارات من هوية المستخدم وبصمات الجهاز والأنماط السلوكية لتحديد المقترضين ذوي المخاطر العالية ومنع أساليب الاحتيال المعقدة.

يتعرّف نظامنا على كل أنماط الاحتيال الجديدة، ويقوم بتحديث قوائم الحظر وضبط الاستراتيجيات تلقائيًا في الوقت الفعلي.

قم بحماية كل خطوة من خطوات رحلة الإقراض، من التسجيل إلى الصرف - من خلال الفحص المستمر للمخاطر

يساعد في اكتشاف التسجيل المزيف والاحتيال في الهوية ويمنع تكديس القروض من خلال تقييم المخاطر في الوقت الفعلي. هذا يقلل الخسائر المالية بسبب الاحتيال ويزيد من الكفاءة التشغيلية.

يمكن لنظام الدفاع متعدد الطبقات أن يقلل من الإيجابيات الكاذبة، مما يؤدي إلى تجربة أفضل للعملاء حيث يمكن للمتقدمين الحقيقيين متابعة العملية بسلاسة دون انقطاع غير ضروري. هذا النهج مفيد بشكل خاص للصناعات مثل الإقراض الرقمي وغيرها خدمات مالية، حيث يكون الكشف الدقيق عن الاحتيال أمرًا ضروريًا للحفاظ على الثقة والأمان.

يمكن أن يساعد تحليل المراجع التبادلية للتحقق من البريد الإلكتروني والهاتف وذكاء الجهاز والتحليلات السلوكية في التحقق من شرعية تفاصيل الاتصال واكتشاف إنشاء حسابات متعددة والتمييز بين المستخدمين الحقيقيين/الروبوتات والمحتالين.

يمكن لنماذج التعلم الآلي تحليل كمية هائلة من البيانات والتكيف مع تقنيات الاحتيال المتطورة وتمكين الكشف الاستباقي عن الاحتيال. يساعد الرسم البياني المعرفي الخاص بنا على ربط نقاط البيانات المختلفة (البريد الإلكتروني وأرقام الهواتف والجهاز) لإنشاء ملف تعريف مستخدم شامل.

يمكن أن يساعد اتخاذ القرار في الوقت الفعلي الذي يراقب باستمرار إجراءات المتقدمين ويتخذ قرارات فورية مع الحالات الشاذة في إيقاف الاحتيال في الوقت المناسب.

على عكس النهج العام الذي يناسب الجميع لمعالجة الاحتيال، والذي غالبًا ما يفشل، فإننا نصمم على وجه التحديد إستراتيجيتها لمكافحة الاحتيال للمقرضين الرقميين، ومعالجة تعقيدات عملية طلب القرض.

الحل يربط نقاط بيانات متعددة — البريد الإلكتروني ورقم الهاتف والجهاز وسلوكيات المستخدم—باستخدام الرسم البياني المعرفي لتحديد مخططات الاحتيال المعقدة.

بالإضافة إلى ذلك، بيانات الائتمان البديلة يمكن أيضًا دمجها لتقييم المتقدمين بشكل أكثر شمولية، حتى أولئك الذين لديهم تاريخ ائتماني تقليدي محدود.

بفضل أكثر من عشر سنوات من الخبرة في مكافحة الاحتيال، يتكيف حل اكتشاف الاحتيال في التطبيقات ديناميكيًا مع أساليب الاحتيال المتطورة باستخدام بيانات الخلفية المتراكمة ومصادر البيانات الموثوقة والتحليلات المتقدمة. من خلال الاستفادة من تسجيل المخاطر في الوقت الفعلي وتحليل السلوك وبصمات الجهاز، فإنه يكتشف الهويات الاصطناعية وعمليات الإرسال التي تعتمد على الروبوتات والأنماط المشبوهة. يحمي هذا النهج الشامل من الاحتيال المعقد، مما يضمن عملية تطبيق آمنة وسلسة.

دعنا نتحدث عن احتياجاتك، سنجد لك حلاً ونقدم لك شرحًا تفصيليًا لما يمكننا مساعدتك فيه.