شهد الإقراض الرقمي في المكسيك تحولًا كبيرًا على مدار العقد الماضي، مدفوعًا بالتقدم التكنولوجي وزيادة انتشار الإنترنت والطلب المتزايد على الخدمات المالية التي يمكن الوصول إليها. حدثت أول طفرة كبيرة في الإقراض الرقمي 2015-2017، عندما بدأت الشركات الناشئة في مجال التكنولوجيا المالية في سد الفجوة التي خلفتها البنوك التقليدية، وخاصة بالنسبة للسكان المحرومين. وفقًا لـ إدارة التجارة الدولية، شهد القطاع نموًا سريعًا، مع أكثر من 650 شركة في مجال التكنولوجيا المالية تعمل في البلاد، مما يجعل المكسيك ثالث أكبر سوق للتكنولوجيا المالية في أمريكا اللاتينية بعد البرازيل وكولومبيا.

إحدى السمات الفريدة لسوق الإقراض الرقمي في المكسيك هي انتشار قروض قصيرة الأجل، مع فترات سداد تتراوح عادة بين من أسبوعين إلى شهر واحد. ويعزى هذا الاتجاه إلى حد كبير إلى احتياجات المقترضين الذين يحتاجون إلى الوصول السريع إلى النقد لحالات الطوارئ أو النفقات الفورية، فضلاً عن الرغبة المنخفضة نسبياً في المخاطرة لدى المقرضين في سوق ذات مستويات عالية من الطابع غير الرسمي وعدم اليقين الائتماني.

في هذا المشهد الديناميكي، تبنت إحدى شركات الإقراض الرقمي استراتيجية العلامة التجارية المزدوجة لتلبية احتياجات شرائح العملاء المتنوعة مع الحفاظ على الكفاءة التشغيلية. تدير الشركة منصتي إقراض متميزتين، تم تصميم كل منهما لتلبية احتياجات السوق المحددة:

منصة A

تركز على القروض السريعة ذات التذاكر الصغيرة مع فترات سداد تصل إلى أسبوعين. تستهدف هذه المنصة المقترضين الذين هم في حاجة ماسة إلى النقد لحالات الطوارئ، وتقدم عملية تقديم مبسطة وصرفًا سريعًا.

المنصة ب

مصممة للحصول على قروض أكبر قليلاً بشروط سداد تصل إلى شهر واحد. تجذب هذه المنصة المقترضين ذوي مصادر الدخل الأكثر استقرارًا والذين يحتاجون إلى أموال للمشاريع أو النفقات قصيرة الأجل.

ومع ذلك، فإن استراتيجية العلامة التجارية المزدوجة، على الرغم من فعاليتها في الاستحواذ على حصة السوق، تعقد أيضًا إدارة الاحتيال. واجهت الشركة تحديات كبيرة، لا سيما في مكافحة الاحتيال في طلبات القروض - غالبًا ما يستهدف المحتالون كلتا المنصتين في وقت واحد، مستغلين أوجه التشابه في أنظمتهم. تسلط هذه المخاطر المترابطة الضوء على الحاجة إلى تحقيق شامل للمخاطر ونهج موحد لمنع الاحتيال.

في دراسة الحالة هذه، سنستكشف كيف تعمل TrustDecision على تمكين هذه الشركة من حل مخاطر الاحتيال المترابطة عبر منصاتها المزدوجة، مما يمهد الطريق لنمو الأعمال المستدام والصحي.

ذا تشالنج

من خلال تحليل المخاطر الذي أجريناه، حددنا نمطًا واضحًا ومتكررًا لنشاط عصابة الاحتيال الذي يستهدف كلا منصتي الإقراض. تعمل شبكات الاحتيال المنظمة هذه بشكل منهجي، وتستغل الثغرات في التحقق من الهوية، وعمليات الموافقة على القروض، وتقييمات المخاطر عبر المنصات لاستخراج الأموال على نطاق واسع. قدرتها على معالجة ملفات تعريف المقترض والأجهزة وأنماط التطبيقات يمثل تحديًا كبيرًا لهذا المقرض الرقمي.

1. أدوات تمكين الاحتيال وانتحال الأجهزة

لتنفيذ الاحتيال على نطاق واسع، يعتمد المحتالون على الأجهزة لتسهيل عملياتهم. بدلاً من شراء أجهزة متعددة، غالبًا ما يتلاعبون بسمات الجهاز لجعل عدد محدود من الأجهزة يبدو فريدًا - وهو نهج فعال من حيث التكلفة ويصعب اكتشافه.

من خلال تحقيقنا، وجدنا أن حلقات الاحتيال تنشر برامج ضارة مثل شبكات VPN ومحاكيات الأجهزة وأدوات التشغيل الآلي التي تتلاعب بإشارات المقترض لإخفاء النية الاحتيالية. لقد حددنا أنماطًا مثل التبديل المتكرر لبروتوكول الإنترنت، وأنظمة التشغيل المتعددة، ومعلمات النظام المتغيرة، وبطاقة SIM المفقودة، وما إلى ذلك، وكلها مؤشرات على المحتالين الذين يحاولون التهرب من ضوابط المخاطر القياسية.

2. الهويات المترابطة والبنية التحتية المشتركة

مع وجود الأدوات اللازمة، فإن الخطوة التالية هي إنشاء هويات جديدة للوصول إلى المنصة.

بدلاً من التصرف بمفردهم، يعمل المحتالون كجزء من شبكات منظمة، ويستفيدون من الموارد المشتركة مثل أرقام الهواتف وعناوين البريد الإلكتروني والأجهزة لتوسيع نطاق عملياتهم.

تعتمد حلقات الاحتيال على الهويات الاصطناعية وبيانات الاعتماد المسروقة والبنية التحتية المشتركة لتنظيم الاحتيال على نطاق واسع. ومن خلال التنقل بين هويات متعددة مرتبطة بنفس الأجهزة، فإنها تتجاوز آليات الكشف المصممة لتحديد محاولات الاحتيال الفردية. كشف تحليلنا عن مجموعات من الحسابات التي تعرض نشاطًا متزامنًا، حيث أدت الاختلافات الطفيفة في التفاصيل الشخصية - مثل عناوين البريد الإلكتروني المعدلة قليلاً أو أرقام الهواتف المعاد تدويرها - إلى تمكين المحتالين من الظهور كمقترضين منفصلين.

3. تجميع القروض المنسق عبر المنصات

لقد وفرت دورة السداد الأقصر وتفضيل المخاطرة الأقل في المكسيك أرضًا خصبة للمحتالين للتقدم بسرعة للحصول على القروض وسحب الأموال. في هذه الحالة، وجدنا أن حلقات الاحتيال كثيرًا ما تتقدم بطلب للحصول على قروض عبر المنصات في غضون أطر زمنية قصيرة، مما يعزز غياب مشاركة البيانات في الوقت الفعلي بينهما.

في العديد من الحالات، تم استخدام نفس الهوية للتقدم بطلب للحصول على قروض على كلتا المنصتين في غضون 24 ساعة، مما أدى إلى زيادة قدرة الاقتراض قبل أن تنتشر إشارات المخاطر عبر الأنظمة. هذا التكتيك، المعروف باسم تكديس القروض، يزيد بشكل كبير من مخاطر التخلف عن السداد والتعرض المالي.

4. الثغرات في اكتشاف الاحتيال في المراحل المبكرة

أخيرًا وليس آخرًا، من المهم ملاحظة أن حلقات الاحتيال لا تستغل نقاط الضعف في مرحلة تقييم الائتمان فحسب، بل تبذل أيضًا جهودًا لاستغلال كل ثغرة في عمليات التسجيل وتسجيل الدخول والتحقق من الهوية لإثبات الشرعية قبل تنفيذ الاحتيال على القروض. وفي حين ركزت تقييمات المخاطر في المقام الأول على مرحلة صرف القروض، فإن العديد من الطلبات عالية المخاطر قد اجتازت بالفعل خطوات التحقق السابقة، مما جعل منع الاحتيال تفاعليًا وليس استباقيًا. في بعض الحالات، تم ربط الحسابات التي بدت شرعية في البداية لاحقًا بشبكات احتيال أوسع، مما يكشف عن قيود تقييمات المخاطر أحادية النقطة.

وبدون إطار شامل للكشف عن حلقات الاحتيال، تهدد هذه التحديات الاستدامة طويلة الأجل لمنصات الإقراض الرقمية، مما يؤدي إلى زيادة حالات التخلف عن السداد وعدم الكفاءة التشغيلية ومخاطر السمعة. يعد النهج الأكثر تقدمًا - الذي يتضمن تحليل الشبكة والنمذجة السلوكية وذكاء الاحتيال في الوقت الفعلي - ضروريًا لتحديد وتفكيك حلقات الاحتيال قبل أن تتسبب في أضرار مالية كبيرة.

الحل

لمكافحة التكتيكات المعقدة التي تستخدمها عصابات الاحتيال، فإن TrustDecision كشف الاحتيال في التطبيقات (AFD) يوفر الحل استراتيجية دفاع متعددة الطبقات تكتشف السلوكيات الاحتيالية في الوقت الفعلي، مع التركيز على الأطر الزمنية الأقصر لالتقاط الحالات الشاذة قبل أن يتمكن المحتالون من استغلال منصات الإقراض بشكل كامل. من خلال تحليل عناصر الهوية وسمات الجهاز والأنماط السلوكية، يكشف حلنا بشكل فعال أنشطة حلقات الاحتيال التي غالبًا ما تغفلها نماذج المخاطر التقليدية.

يعمل المحتالون من خلال انتحال شخصية المستخدمين الشرعيين وتقديم معلومات مضللة لخداع أنظمة اتخاذ القرار. إن مجرد تحليل هذه البيانات دون التحقق من صحتها يعد مضيعة للجهد. ومع وضع ذلك في الاعتبار، تتجاوز TrustDecision التحليل السطحي، وتستفيد من قدرات الكشف عن الاحتيال المتقدمة للتغلب على الخداع وفضح المخاطر الخفية.

1. بصمة الجهاز

باستخدام تقنية بصمة الجهاز، فإنه يعين لكل جهاز معرفًا فريدًا ومستمرًا يظل بدون تغيير حتى في حالة التلاعب بالجهاز أو تغيير نظام التشغيل الخاص به. يُظهر بحثنا أنه في المكسيك، تميل الأجهزة المحمولة إلى الاستخدام لفترات أطول قبل التخلص منها. ونتيجة لذلك، عندما أجرينا تحليلنا، وجدنا أن الأجهزة القديمة - التي تم تصنيعها قبل عام معين - أكثر عرضة للتلاعب بسبب الأنشطة الاحتيالية.

استنادًا إلى تفضيل المخاطر هذا، تقوم TrustDecision بتحليل أنشطة الجهاز غير الطبيعية بما في ذلك:

- أجهزة تم العبث بها: الكشف عن الأجهزة ذات الجذور/المعطلة وتلك التي تحتوي على إعدادات نظام معدلة مصممة لتظهر كأجهزة جديدة.

- استخدام VPN والبروكسي: تحديد ما إذا كان المحتالون يستخدمون عناوين IP ديناميكية للوكيل للتقدم بطلب للحصول على قروض من مناطق جغرافية مختلفة.

- تطبيقات انتحال الأجهزة:: الكشف عن الأدوات التي تمكن المحتالين من إخفاء أجهزتهم للتهرب من عمليات التحقق من الجمعيات.

من خلال التعرف على مؤشرات المخاطر هذه في الوقت الفعلي، يمكن للمقرضين منع حلقات الاحتيال بشكل استباقي من استغلال عمليات التحقق القائمة على الأجهزة.

2. الهوية عبر المنصات والتحليل السلوكي

تتلاعب حلقات الاحتيال بالهويات والأجهزة لتجاوز عمليات التحقق. في معالجة هذا الأمر، تقوم TrustDecision بتحليل نمط المستخدم لعناصر الهوية وتفاعل الأجهزة، وتحديد السلوكيات عالية المخاطر مثل:

- مشاركة بيانات الهوية: الحالات التي يرتبط فيها مستند واحد أو رقم هاتف بالعديد من المقترضين.

- أنماط الاحتيال القائمة على الأجهزة: الأجهزة المرتبطة بالعديد من الهويات المشبوهة - كلها مؤشرات قوية لنشاط عصابة الاحتيال.

- معلومات الهوية العشوائية: غالبًا ما يخلط المحتالون البيانات الحقيقية والاصطناعية لتبدو مشروعة أثناء العمل داخل نفس شبكة الاحتيال. من خلال تحديد التناقضات وأوجه التشابه بين التطبيقات، فإنها تحدد الاتصالات عالية المخاطر بين التطبيقات.

3. تحليل الشبكة للكشف عن حلقات الاحتيال

نادرًا ما تعمل حلقات الاحتيال بمعزل عن غيرها. من خلال استعادة معرف الجهاز الحقيقي واكتشاف عناوين IP للوكيل وتحليل نقاط الاتصال المشبوهة، نضمن أساسًا أكثر دقة لتحليل الشبكة.

بمجرد اختراق وسائل التنكر الاحتيالية، نقوم بتخطيط الاتصالات بين المتقدمين والأجهزة وأرقام الهواتف والتطبيقات، ونكشف العلاقات المخفية التي تشير إلى التواطؤ في الاحتيال.

- إذا شارك العديد من المقترضين الأجهزة أو عناوين IP أو عناصر الهوية، فيمكن ربطهم بحلقة احتيال محتملة.

- من خلال تجميع هذه الحالات الشاذة، يحدد نظامنا شبكات الاحتيال المنظمة بدلاً من محاولات الاحتيال المعزولة.

يسمح هذا النهج للمقرضين بحظر حلقات الاحتيال بشكل استباقي بدلاً من الرد على التطبيقات الاحتيالية الفردية.

4. اكتشاف الأعطال في الوقت الفعلي في أطر زمنية أقصر

من خلال الجمع بين تفضيل المخاطر المحلية وفترة السداد، بدلاً من الاعتماد على اتجاهات المعاملات طويلة الأجل، تركز TrustDecision بشكل استراتيجي على اكتشاف الأنشطة المشبوهة في غضون أطر زمنية قصيرة حيث تكون عمليات الاحتيال أكثر نشاطًا. يراقب نظامنا عمليات إرسال الطلبات السريعة وأنماط إعادة استخدام الجهاز وسلوكيات تسجيل الدخول غير العادية، مما يسمح للمقرضين باعتراض الاحتيال قبل الصرف.

من خلال الجمع بين التحليل في الوقت الفعلي والمراقبة السلوكية واكتشاف حلقات الاحتيال، نساعد المقرض على تعزيز دفاعاته وتقليل الخسائر المالية والحفاظ على سلامة المنصة.

النتيجة

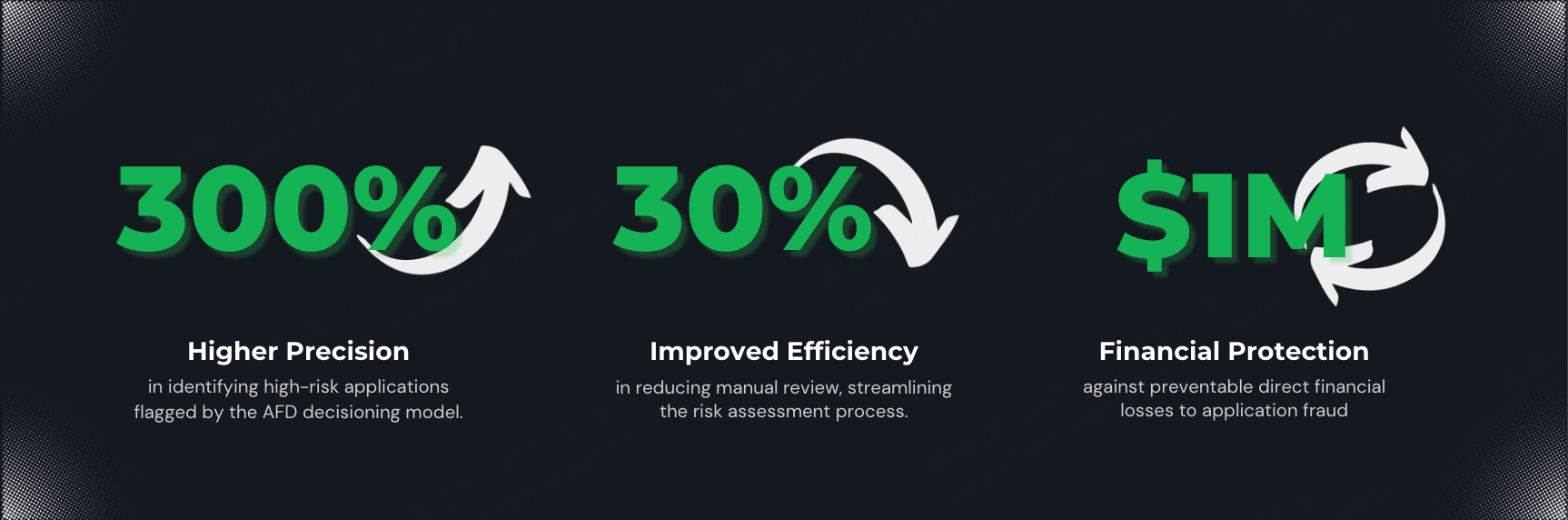

من خلال تنفيذ نموذج التحليل المتسلسل للعملية الكاملة وتحديد المخاطر النهائية وتحليل الشبكة، عززت TrustDecision بشكل كبير كفاءة ودقة اكتشاف الاحتيال:

دقة أعلى

تم تحقيق تحسن بنسبة 300% في تحديد التطبيقات عالية المخاطر التي يشير إليها نموذج اتخاذ القرار الخاص بـ AFD، مما يضمن اعتراض المزيد من التطبيقات الاحتيالية.

كفاءة محسنة

خفض تكاليف المراجعة اليدوية بنسبة 30%, تبسيط عملية تقييم المخاطر.

الحماية المالية

1 مليون دولار كان من الممكن منع الخسائر المالية المباشرة، كما يتضح من الاختبار الرجعي على العينات التاريخية.

باختصار

نظرًا لأن أساليب الاحتيال في أمريكا اللاتينية أصبحت أكثر تنظيمًا وتكيفًا، يواجه المقرضون الرقميون ضغوطًا متزايدة لاكتشاف المخاطر مبكرًا والتصرف بشكل حاسم. من خلال تنفيذ حل اكتشاف الاحتيال في التطبيقات (AFD) من TrustDecision، كشفت منصة الإقراض عن شبكات الاحتيال المخفية، ومنعت محاولات القروض الاحتيالية، وعززت إطار المخاطر الخاص بها. لعب اكتشاف الثغرات على المدى القصير والتحليل المستند إلى الشبكة دورًا مهمًا في تحديد نشاط حلقة الاحتيال المنسقة التي كان من الممكن أن لا يتم اكتشافها لولا ذلك.

مع قيام المحتالين بتحسين أساليبهم باستمرار، لم يعد النهج الثابت كافيًا. من خلال التركيز على إشارات المخاطر في الوقت الفعلي وسلامة الجهاز والأنماط السلوكية، تساعد TrustDecision المقرضين على بناء دفاع أكثر مرونة ضد الاحتيال - دفاع يتكيف بسرعة التهديدات نفسها.

.png)