قد نفكر في الأشياء النائمة على أنها أقل ضررًا وأكثر عرضة للخطر - مثل النمر النائم أو البركان الخامد أو حتى Sleeping Beauty، إذا صح التعبير. لكن هذا ليس صحيحًا تمامًا. الأشياء التي تبدو نائمة قد تكون في الواقع نائمة في الوقت الحالي، مستلقية في انتظار اللحظة المثالية للضرب الكثير من النعمة. هذا ما سنتحدث عنه في هذه المقالة: التهديد الكامن في منصة الإقراض الخاصة بك - الاحتيال النائم.

ما هي الاحتيال النائم؟

الاحتيال النائم هو نوع من الاحتيال المالي حيث يقوم المحتال (أو عصابات الاحتيال) بفتح حساب أو الاستيلاء عليه - غالبًا بطاقة ائتمان أو حساب مصرفي - ويسمح له «بالنوم» لأسابيع أو أشهر دون رفع العلامات الحمراء، محاكيًا سلوك مستخدمي الفكرة. بمجرد أن يكتسب الحساب الثقة أو يصل إلى حالة مواتية، «يوقظه» المحتال فجأة بسلسلة من الأنشطة الاحتيالية مثل السحب النقدي الكبير ويختفي. بدلاً من النوم حقًا، فإنهم يلعبون اللعبة الطويلة فقط.

ومع ذلك، بالمقارنة مع التقصير الفوري أو سرقة الهوية، فإن السلوكيات التي تبدو طبيعية للمحتالين النائمين تجعل من الصعب اكتشافهم من خلال نظام الإبلاغ عن الاحتيال التقليدي القائم على القواعد. في البداية، يلعبون بالقواعد: اقتراض مبلغ صغير، والسداد في الوقت المحدد لمدة 2-3 دورات قرض، والانتقال ببطء إلى قروض أكبر. بالإضافة إلى ذلك، غالبًا ما تنظر الأنظمة التقليدية إلى السلوك قصير المدى (مثل الأيام السبعة أو الثلاثين الماضية)، بينما يمتد الاحتيال أثناء النوم لفترة أطول مثل الأسابيع أو الأشهر.

بالإضافة إلى هذه الطبيعة المراوغة، ما الذي يجعل الاحتيال أثناء النوم خطيرًا جدًا؟

أحد العوامل الرئيسية هو مجزأة طبيعة النظام البيئي للإقراض الرقمي اليوم. مع وجود العشرات أو حتى المئات من المنصات التي تعمل بشكل مستقل، غالبًا ما تكون هناك مشاركة محدودة لبيانات المقترض أو معلومات الاحتيال. يسمح هذا للمحتالين باستغلال الثغرات - التخلف عن تطبيق واحد مع الحفاظ على سجل نظيف على تطبيق آخر. بدون الرؤية عبر الأنظمة الأساسية، يصبح من الصعب تجميع أنماط الاقتراض المشبوهة أو اكتشاف الهجمات المنسقة.

في الوقت نفسه، تقدم في الذكاء الاصطناعي التوليدي كما أن الثغرات الأمنية المستمرة في الأمن السيبراني جعلت إنشاء وإدارة الحسابات المزيفة أسهل من أي وقت مضى. يمكن للمحتالين الآن إنشاء مستندات ذات مظهر واقعي، وتجاوز التعرف على الوجه باستخدام التزييف العميق، والتدوير عبر الأجهزة منخفضة التكلفة أو بطاقات SIM. وهذا يمنحهم الأدوات اللازمة لتشغيل شبكات الحسابات النائمة على نطاق واسع، مع البقاء بعيدًا عن رادار أنظمة التحقق الأساسية.

العديد من المحتالين النائمين أيضًا استهداف مستخدمي الملفات الرقيقة- المقترضون الذين لديهم تاريخ ائتماني رسمي ضئيل أو معدوم - لأنهم يتبعون مسار تأهيل يمكن التنبؤ به. يقدم المقرضون عادةً قروضًا أولية صغيرة ويعتمدون على سلوك السداد المبكر لقياس الجدارة الائتمانية. يستغل المحتالون ذلك عن طريق سداد بعض القروض المبكرة لبناء الثقة، فقط للتخلف عن السداد بمجرد فتح حدود أعلى للقروض. مع مرور الوقت، هذا يؤدي إلى تآكل الثقة في قطاع الملفات الرقيقة, مما يجعل من الصعب على المقترضين الحقيقيين الحصول على ائتمان عادل.

هل الاحتيال النائم طريق مسدود للشركات؟

قد تكون مواجهة هذا النوع من الاحتيال محبطة للغاية - ولكن كل إجراء يترك أثرًا. فيما يلي بعض الأدلة التي يجب الانتباه إليها عند مراقبة أعمال الإقراض الخاصة بك.

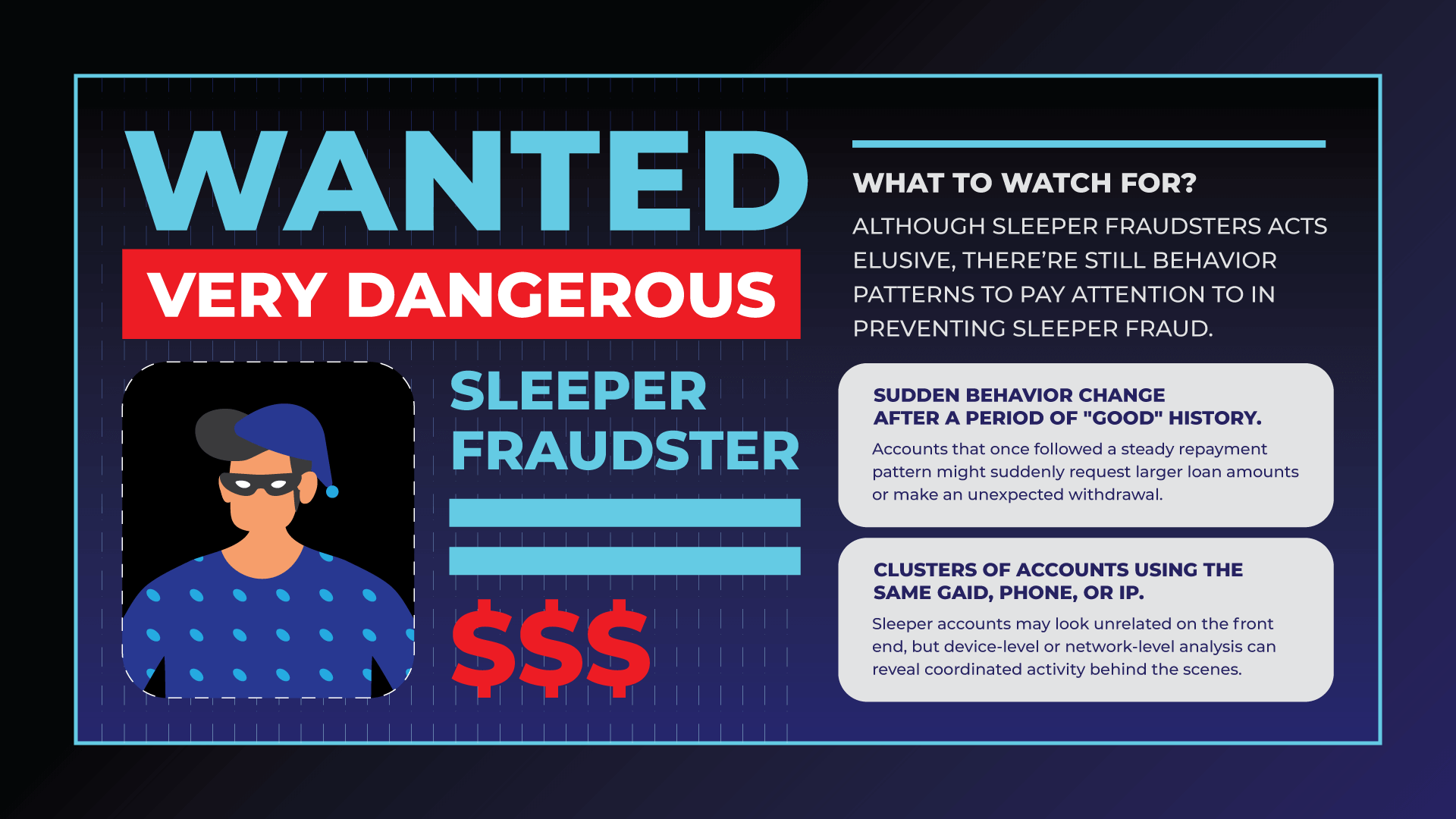

1. راقب أي تغيير مفاجئ في السلوك بعد فترة من التاريخ «الجيد».

واحدة من أكثر العلامات دلالة هي التحول المفاجئ في سلوك المقترض. قد تطلب الحسابات التي كانت تتبع نمط سداد ثابت فجأة مبالغ قرض أكبر أو تقوم بسحب غير متوقع. قد يبدو هذا بحد ذاته وكأنه تقدم ائتماني طبيعي - ولكن بالاقتران مع علامات أخرى، يمكن أن يشير إلى أن المحتال يستعد لسحب الأموال.

2. مجموعات من الحسابات التي تستخدم نفس GAID أو الهاتف أو IP.

مؤشر رئيسي آخر هو وجود بيئات رقمية مشتركة أو معاد تدويرها. غالبًا ما تعيد حلقات الاحتيال استخدام نفس الأجهزة أو GAIDs أو أرقام الهواتف أو عناوين IP عبر حسابات متعددة. قد تبدو هذه الحسابات الخاملة غير ذات صلة في الواجهة الأمامية، ولكن التحليل على مستوى الجهاز أو على مستوى الشبكة يمكن أن يكشف عن نشاط منسق وراء الكواليس.

غالبًا ما يصعب اكتشاف هذه الأنماط باستخدام الأدوات التقليدية، خاصة عندما يحاكي المحتالون بعناية سلوك المستخدمين الجديرين بالثقة. لهذا السبب يتجه المقرضون الأذكياء إلى بصمة الجهاز والتحليلات السلوكية لربط النقاط - تتبع أنماط الاقتراض بمرور الوقت وعبر المنصات، بدلاً من تقييم كل إجراء على حدة.

في الإعدادات الأكثر تقدمًا، يقوم المقرضون أيضًا ببناء نماذج الاحتيال القائمة على الشبكة والمشاركة في أنظمة الذكاء المشتركة. وهذا يسمح لهم بالإبلاغ عن الحسابات المشبوهة بشكل أسرع، حتى لو كان الاحتيال لا يزال في مرحلة «النوم».

باختصار

ليس كل ما يكمن نائمًا غير ضار. تمامًا مثل البركان الذي ينفجر بعد سنوات من الصمت، لا يظهر الاحتيال النائم وجهه الحقيقي حتى يحدث الضرر. لكن هذا لا يعني أن المقرضين عاجزون.

باستخدام طرق الكشف الأكثر ذكاءً - مثل ذكاء الجهاز ومراقبة السلوك وتحليل الأنماط عبر الأنظمة الأساسية - يمكنك تحديد علامات التحذير قبل وقت طويل من الانفجار. حلول مثل اكتشاف الاحتيال في التطبيقات تم تصميمها لمساعدة الشركات على إدارة التهديدات مثل الاحتيال النائم والهويات المزيفة أو الاصطناعية وأنواع أخرى من الاحتيال في التطبيقات - مما يسمح لمنصات الإقراض الرقمية بالتركيز بشكل أكبر على النمو وبدرجة أقل على مواجهة هجمات الاحتيال.

قد يكون الاحتيال نائمًا، لكن نظامك لا يجب أن يكون كذلك.

.png)