在当今互联的世界中,企业持续面临恶意攻击的威胁。以设备安全为重点,了解这些攻击的性质及其潜在后果至关重要。通过利用设备指纹识别,企业可以加强防御并有效降低风险。

什么是恶意攻击?我们为什么要关注设备安全?

恶意攻击是指个人或组织蓄意采取行动,利用漏洞并损害设备的完整性。这些攻击对企业构成重大威胁,因为它们可能导致财务损失、声誉损害和法律后果。关注设备安全至关重要,因为设备是通往有价值数据和敏感信息的门户,使它们成为网络犯罪分子的主要目标。

对设备的恶意攻击的常见类型有哪些?

俗话说,认识自己和敌人一定能赢得一百场战争。在我们深入研究针对设备的各种恶意攻击之前,了解造成这种攻击的基本因素至关重要 设备指纹生成。设备指纹依赖于从客户端收集的属性信息,包括但不限于以下信息:

- 基本设备信息

- 定位信息

- 网络信息:本地蜂窝网络 IP、Wi-Fi IP、源 IP 和其他与网络相关的详细信息等因素。

基于这种基本理解,让我们探讨恶意组织或个人使用的一些主流攻击方法:

1。设备信息篡改: 这种形式的恶意软件操纵设备信息,在某种程度上使设备成为 “新” 实体。为了实现这一点,恶意行为者通常通过越狱(iOS)或root(Android)等操作来寻求更高的系统权限。一旦获得更高的权限,篡改软件就可以使用挂接技术修改设备信息。攻击者只需点击设备信息篡改软件中的按钮,即可将设备转换为另一台设备,只需最少的精力和成本。

设备信息篡改软件的一个示例是 “DeviceFaker”,它允许攻击者修改各种设备属性,例如设备型号、制造商、IMEI 和网络信息。通过使用该软件,恶意人员可以有效地伪装设备并逃避检测。

2。虚拟环境: 随着技术和硬件的进步,客户端漏洞已逐步得到解决。这使得在更高版本的操作系统上越狱和生根变得更具挑战性。结果,恶意组织或个人将注意力转向了虚拟环境。虚拟环境通常通过 PC 上的仿真器实现,用于模拟与本地计算机兼容的操作系统。但是,这些环境具有便捷的配置,包括修改设备信息和位置详细信息,这使得运行软件应用程序面临风险。

用于篡改设备的一种常见虚拟环境是 Android 模拟器。攻击者可以在模拟器中操纵设备信息和位置设置,为恶意活动创建虚假的身份和位置。例如,攻击者可以模拟身处不同的国家以绕过基于位置的限制或进行欺诈活动。

3.自定义 ROM: ROM 是 “只读存储器” 的缩写,指的是只读内存映像,涉及将 ROM 映像写入系统。虽然 Android 系统的开源性质允许用户自定义和编译源代码,但它也带来了风险。对安卓系统的修改可能会使提供的API变得不可靠。因此,由于缺乏可靠的 API 功能,在这种环境中运行软件应用程序变得非常危险。

自定义 ROM 的一个著名示例是 “CyanogenMod”(现称为LineageOS),它允许用户广泛修改安卓系统。但是,当恶意人员修改自定义 ROM 时,它们可能会引入后门和漏洞,危及设备的安全性。攻击者可能会将恶意代码嵌入到自定义 ROM 中,从而导致未经授权的访问或数据盗窃。

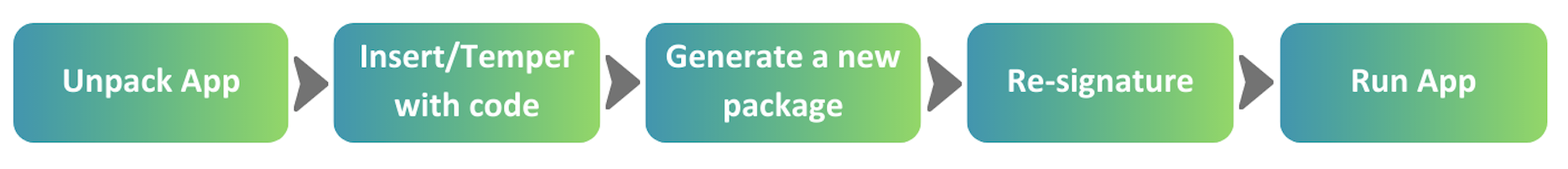

4。应用程序破解: 在应用程序上线之前,开发人员需要签署应用程序的二进制文件并将其上传到商店。应用程序破解包括反编译和破解原始签名的应用程序,将加密的二进制段恢复到其预加密状态。

攻击者可以利用两个级别的攻击:二级打包和调试攻击。二次打包需要解包、插入/篡改代码、生成新软件包、重新签名和运行修改后的应用程序。这种操作会影响原始软件代码的可靠性,进而影响设备指纹的准确性。当攻击者通过破解破坏二进制文件的签名后,获得与开发人员相同的修改代码的权限,从而对企业构成风险时,就会发生调试攻击。

“Lucky Patcher” 是应用程序破解工具的一个突出例子。它允许攻击者修改和修补 Android 应用程序、绕过应用程序内购买以及删除许可证验证。通过破解应用程序,攻击者可以获得未经授权的访问权限、分发带有恶意代码的修改版本或提取敏感的用户信息。

5。代理攻击: 除设备 ID 外,设备唯一性还由 IP 位置信息和网络详细信息等因素决定,从而实现准确的用户分析。诸如Shadowrocket之类的代理软件在市场上很容易获得,可以很容易地伪造这些信息。即使是技术知识有限的人也可以通过遵循教程快速获取和使用这些工具。此外,可以利用 HTTP 代理来窃取和修改软件应用程序的接口数据。

一种用于操纵IP位置的常用代理工具是 “HideMyAss”。攻击者可以利用此工具更改其 IP 地址和位置,从而有效地掩盖其真实身份和位置。他们可以使用位于不同国家/地区的代理服务器发起攻击、访问受地理限制的内容或进行欺诈活动,而看似身处不同的位置。

6。虚拟位置: 虚拟位置操作涉及出于各种目的伪造当前位置信息。两种主要方法可以实现虚拟位置攻击:软件篡改和 GPS 信号篡改。

- 软件篡改依赖于越狱/root 和模拟器环境,主要针对与系统定位相关的API。检测运行时环境和仔细检查位置 API 可以帮助识别潜在风险。

- GPS 信号篡改利用了 GPX 文件,开发人员可以使用这些文件来模拟 GPS 信号并修改设备的 GPS 模块接收到的 GPS 信息。有些人通过创建便于位置作弊的电脑软件或外围设备插件来利用此功能。

软件篡改虚拟位置的一个例子是 “LocationFaker”,它需要越狱或 root 权限的设备。该工具允许用户伪造其GPS位置,使他们能够出现在与实际物理位置不同的位置。攻击者可以使用这种技术出于各种目的伪造自己的位置,例如绕过基于位置的限制或进行针对地理位置的诈骗。

恶意攻击会产生什么后果?

对设备的恶意攻击可能会对个人、企业甚至整个社会造成严重后果。了解这些后果对于意识到强有力的安全措施的重要性至关重要。让我们来探讨一些潜在的后果:

- 财务损失

恶意攻击可能给企业造成重大财务损失。从数据泄露和客户信息被盗到未经授权的访问和欺诈性交易,财务影响可能是毁灭性的。企业可能面临直接的财务责任、法律影响和声誉损失,从而导致客户和合作伙伴失去信任。

- 运营中断

对设备的攻击可能会中断正常的业务运营,导致停机、服务中断和生产力损失。恶意软件感染、设备篡改或拒绝服务攻击会使系统和网络无法访问,从而导致延迟、错过最后期限和客户不满意。中断还可能对整个供应链产生连锁反应,并导致错失商机。

- 声誉损害

成功的恶意攻击会损害公司的声誉,重建需要时间和精力。客户可能会对组织保护其数据的能力失去信心,可能会选择将业务转移到其他地方。围绕袭击的负面宣传和媒体报道可能会进一步加剧损失,影响与利益相关者的长期关系。

TrustDevice 如何提供帮助?

在不断变化的设备恶意攻击格局中,企业需要强大的解决方案来保护其资产和保障其运营。TrustDevice 是一种先进的设备指纹识别技术,专为应对这些威胁而设计,除了生成设备 ID 外,还提供全面的安全措施。我们革命性的欺诈检测技术可以成功识别欺诈工具,准确率高达 100%。而且我们一直在检查 设备上最新的恶意工具。

通过利用先进的设备指纹识别技术、实时监控和自适应威胁情报,TrustDevice 使企业能够抵御恶意攻击、保护其资产并维护安全的运营环境。不要让您的企业容易受到恶意攻击者的攻击。 拥抱信任设备 并采取积极措施加强防御和保护您的宝贵资源。借助 TrustDevice,您可以自信地在数字领域中导航,确保数据的完整性和安全性。

.jpeg)

.jpeg)

.jpeg)